ランサムウェア(Ransomware)は、最近、オンラインの世界にとって深刻な脅威となっています。世界中の多くのソフトウェア会社、大学、企業、および組織は、ランサムウェア攻撃から身を守るために予防措置を講じようとしています。米国(United) とカナダの政府は(States)、ランサムウェア攻撃に関する共同声明を発表し、ユーザーに警戒を怠らず、予防策を講じるよう求めています。最近5月19(May 19)日、スイス政府はランサムウェアとその影響に関する認識を広めるために、ランサムウェア情報デーを開催しました。(Ransomware Info Day)インドでもランサムウェアが増加しています。

マイクロソフト(Microsoft)は最近、世界中でランサムウェア攻撃の影響を受けたマシン(ユーザー)の数に言及したデータを公開しました。米国(United) がランサムウェア攻撃の頂点に立っている(States)ことが判明しました。続いてイタリア(Italy)とカナダ(Canada)。ランサムウェア攻撃の影響を大きく受けている上位20か国は次のとおりです。

これは、ランサムウェアに関するほとんどの質問に答える詳細な記事です。この投稿では、ランサムウェア攻撃とは何か、ランサムウェアの種類、ランサムウェアがコンピュータにどのように侵入するかを確認し、ランサムウェアの処理方法を提案します。

(Here is a detailed write-up that will answer most of your questions regarding ransomware. This post will take a look at What are Ransomware Attacks, the Types of ransomware, How does ransomware gets on your computer and suggests ways of dealing with ransomware.)

ランサムウェア攻撃

ランサムウェアとは

ランサムウェア(Ransomware)は、ファイル、データ、またはPC自体をロックし、アクセスを提供するためにあなたからお金を引き出すマルウェアの一種です。これは、マルウェア作成者がWeb上での不正な活動のために「資金を集める」ための新しい方法です。

ランサムウェアはどのようにコンピュータに侵入しますか

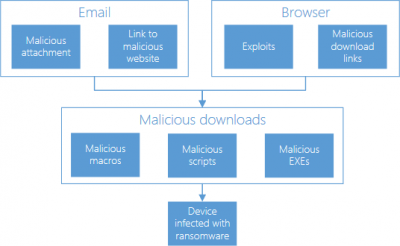

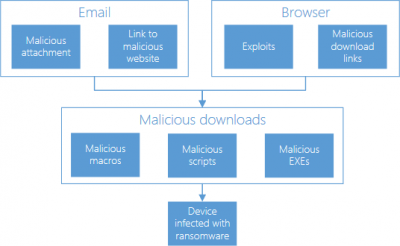

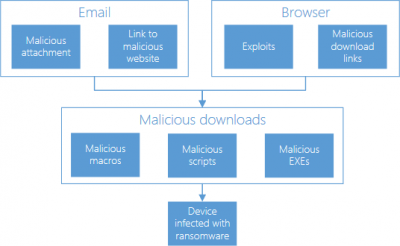

不正なリンクをクリックしたり、悪意のある電子メールの添付ファイルを開いたりすると、ランサムウェアを入手する可能性があります。マイクロソフト(Microsoft)からのこの画像は、ランサムウェア感染がどのように発生するかを説明しています。

ランサムウェア(Ransomware)は、無実のプログラム、プラグイン、またはユーザーの知らないうちにインストールされる「クリーン」な外観の添付ファイル付きの電子メールのように見えます。ユーザーのシステムにアクセスできるようになるとすぐに、システム全体に広がり始めます。最後に、ある時点で、ランサムウェアはシステムまたは特定のファイルをロックし、ユーザーがそれにアクセスすることを制限します。これらのファイルは暗号化されている場合があります。ランサムウェアの作成者は、ファイルへのアクセスを提供したり、ファイルを復号化したりするために一定の金額を要求します。

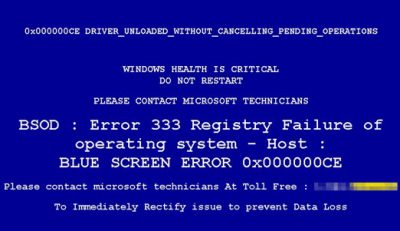

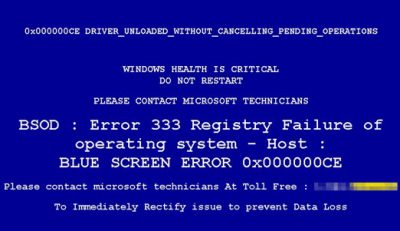

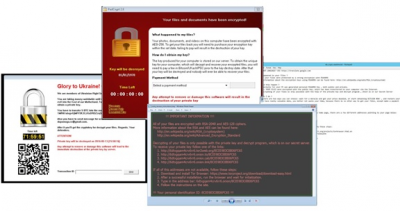

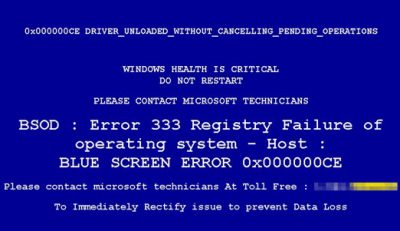

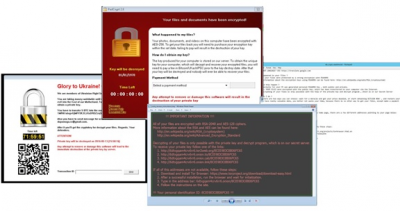

ランサムウェアによる偽の警告メッセージは次のようになります。

ただし、ランサムウェア攻撃中は、身代金を支払った後でもユーザーがファイルを取り戻す保証はありません。したがって(Hence)、何らかの方法でデータを取り戻そうとするよりも、ランサムウェア攻撃を防ぐ方が適切です。RanSim Ransomware Simulatorを使用して、コンピューターが十分に保護されているかどうかを確認できます。

読む(Read):Windowsコンピュータへのランサムウェア攻撃の後に何をすべきか?(What to do after a Ransomware attack on your Windows computer?)

ランサムウェア攻撃を特定する方法

ランサムウェアは通常、ユーザーの写真、ドキュメント、ファイル、データなどの個人データを攻撃します。ランサムウェアの識別(identify the ransomware)は簡単です。ファイル、暗号化されたファイル、名前が変更されたファイル、ロックされたブラウザ、またはPCのロックされた画面へのアクセスを許可するためにお金を要求するランサムウェアのメモを見つけた場合、ランサムウェアはシステムを把握していると言えます。

ただし、ランサムウェア攻撃の症状は、ランサムウェアの種類によって変わる可能性があります。

読む(Read):サイバー攻撃(Cyber Attacks)をリアルタイムで表示できるマルウェアトラッカーマップ。

ランサムウェア攻撃の種類

以前は、ランサムウェアは、ユーザーが違法なことをしたことを示すメッセージを表示し、何らかのポリシーに基づいて警察または政府機関から罰金を科されていました。これらの「請求」(これは間違いなく虚偽の請求でした)を取り除くために、ユーザーはこれらの罰金を支払うように求められました。

現在、ランサムウェアは2つの方法で攻撃します。コンピュータの画面をロックするか、特定のファイルをパスワードで暗号化します。これらの2つのタイプに基づいて、ランサムウェアは2つのタイプに分けられます。

- 画面のランサムウェアをロックする

- 暗号化ランサムウェア。

ロック画面ランサムウェア(Lock screen ransomware)はシステムをロックし、もう一度アクセスできるようにするために身代金を要求します。2番目のタイプ、つまり暗号化ランサムウェア(Encryption ransomware)は、システム内のファイルを変更し、それらを再度復号化するためにお金を要求します。

他の種類のランサムウェアは次のとおりです。

- マスターブートレコード(Master Boot Record)(MBR)ランサムウェア

- Webサーバーを暗号化するランサムウェア

- Androidモバイルデバイスランサムウェア

- IoTランサムウェア。

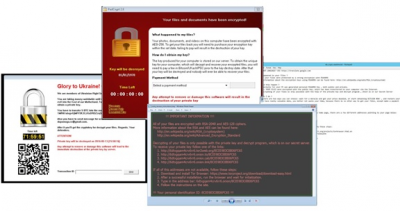

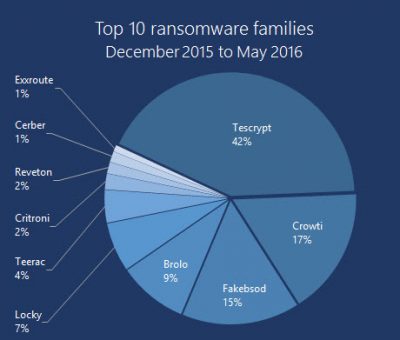

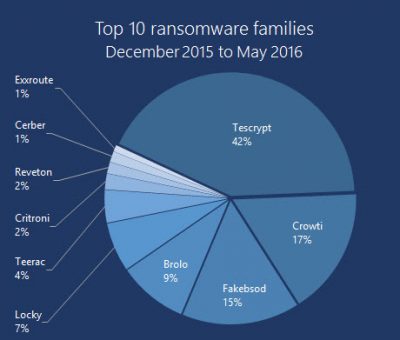

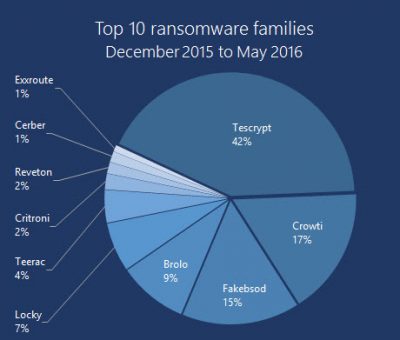

ランサムウェアファミリとその攻撃の統計は次のとおりです。

また、ランサムウェアの成長とその感染統計も見てください。

ランサムウェア攻撃の影響を受ける可能性のあるユーザー

どこにいて、どのデバイスを使用しているかは関係ありません。ランサムウェア(Ransomware)は、いつでもどこでも誰でも攻撃できます。ランサムウェア攻撃は、インターネットをサーフィン、電子メール、仕事、またはオンラインショッピングに使用しているときに、任意のモバイルデバイス、PC、またはラップトップで発生する可能性があります。モバイルデバイスまたはPCへの道を見つけると、そのPCおよびモバイルデバイスに暗号化および現金化戦略を採用します。

ランサムウェアはいつ攻撃の機会を得ることができますか

では、ランサムウェアが攻撃する可能性のあるイベントは何でしょうか?

- 信頼できないWebサイトを閲覧している場合

- 不明な電子メール送信者(スパム電子メール)から受信した添付ファイルをダウンロードまたは開く。これらの添付ファイルのファイル拡張子には、(。ade、.adp、.ani、.bas、.bat、.chm、.cmd、.com、.cpl、.crt、.hlp、.ht、.hta )があります。 、.inf、.ins、.isp、.job、.js、.jse、.lnk、.mda、.mdb、.mde、.mdz、.msc、.msi、.msp、.mst、.pcd、.reg、.scr、.sct、.shs、.url、.vb、.vbe、.vbs、.wsc、.wsf、.wsh、.exe、.pif。)また、マクロをサポートするファイルタイプ(.doc、.xls、.docm、.xlsm、.pptmなど)

- 海賊版ソフトウェア、古いソフトウェアプログラム、またはオペレーティングシステムのインストール

- すでに感染しているネットワークの一部であるPCにログインする

ランサムウェア攻撃に対する予防措置

ランサムウェアが作成される唯一の理由は、マルウェア作成者がランサムウェアを簡単にお金を稼ぐ方法と見なしているためです。パッチが適用されていないソフトウェア、古いオペレーティングシステム、または人々の無知などの脆弱性は、悪意のある犯罪的な意図を持つそのような人々にとって有益です。したがって(Hence)、ランサムウェアによる攻撃を回避するには、認識が最善の方法です。(awareness)

ランサムウェア攻撃に対処または対処するために実行できるいくつかの手順は次のとおりです。

- Windowsユーザーは、Windowsオペレーティングシステム(System)を最新の状態に保つことをお勧めします。Windows 10にアップグレードすると、ランサムウェア攻撃のイベントを最大限に減らすことができます。

- 重要なデータは常に外付けハードドライブにバックアップしてください。

- ファイル履歴またはシステム保護を有効にします。

- (Beware)悪意のある添付ファイルをクリックする前に、フィッシングメールやスパムに注意し、メールを確認してください。

- Officeプログラムでのマクロの読み込みを無効にします。

- 可能な限り、リモートデスクトップ機能を無効にします。(Desktop)

- 2要素認証を使用します。

- 安全でパスワードで保護されたインターネット接続を使用してください。

- (Avoid)違法なダウンロードサイト、アダルトサイト、ギャンブルサイトなど、マルウェアの繁殖地となることが多いWebサイトの閲覧は避けてください。

- ウイルス対策ソリューションをインストール(Install)、使用、定期的に更新する

- いくつかの優れたランサムウェア対策ソフトウェアを利用する(anti-ransomware software)

- データベースがランサムウェアに乗っ取られるのを防ぐために、 MongoDBのセキュリティを真剣に受け止めてください。

ランサムウェアトラッカーは、マルウェアから身を追跡、軽減、保護するのに役立ちます。

読む(Read):ランサムウェア攻撃から保護し、防止し(Protect against and prevent Ransomware attacks)(Protect against and prevent Ransomware attacks)ます。

いくつかのランサムウェア復号化ツール(ransomware decryptor tools)が利用可能ですが、ランサムウェア攻撃の問題を真剣に受け止めることをお勧めします。それはあなたのデータを危険にさらすだけでなく、あなたの評判を損なう可能性があるほどあなたのプライバシーを侵害する可能性もあります。

マイクロソフト(Microsoft)は言う、

The number of enterprise victims being targeted by ransomware is increasing. The sensitive files are encrypted, and large amounts of money are demanded to restore the files. Due to the encryption of the files, it can be practically impossible to reverse-engineer the encryption or “crack” the files without the original encryption key – which only the attackers will have access to. The best advice for prevention is to ensure confidential, sensitive, or important files are securely backed up in a remote, unconnected backup or storage facility.

ランサムウェアに感染するという不幸に見舞われた場合は、必要に応じて、ランサムウェアをFBI、警察(Police)、または適切な当局に報告することができます。(report Ransomware)(report Ransomware)

次に、Windowsでのランサムウェア保護(Ransomware protection in Windows)についてお読みください。

Ransomware Attacks, Definition, Examples, Protection, Removal

Ransomware has become a serious threat to the online world these days. Many software firms, universities, companies, and organizations around the world are trying to take precautionary measures to save themselves from ransomware attacks. The United States and Canadian governments have issued a joint statement about ransomware attacks urging users to stay alert and take precautions. Recently on May 19th, the Swiss government observed the Ransomware Info Day, to spread awareness regarding ransomware and its effects. Ransomware in India too is on the rise.

Microsoft recently published a data mentioning how many machines (users) were affected by ransomware attacks across the world. It was found that the United States was on the top of ransomware attacks; followed by Italy and Canada. Here are the top 20 countries which are majorly affected by ransomware attacks.

Here is a detailed write-up that will answer most of your questions regarding ransomware. This post will take a look at What are Ransomware Attacks, the Types of ransomware, How does ransomware gets on your computer and suggests ways of dealing with ransomware.

Ransomware attacks

What is Ransomware

Ransomware is a type of malware that locks your files, data or the PC itself and extorts money from you in order to provide access. This is a new way for malware writers to ‘collect funds’ for their illegitimate activities on the web.

How does ransomware get on your computer

You could get ransomware if you click on a bad link or open a malicious email attachment. This image from Microsoft describes how the ransomware infection takes place.

Ransomware looks like an innocent program or a plugin or an email with a ‘clean’ looking attachment that gets installed without the user’s knowledge. As soon as it gets its access to the user’s system, it starts spreading across the system. Finally, at one point of time, the ransomware locks the system or particular files and restricts the user from accessing it. Sometimes, these files are encrypted. A ransomware writer demands a certain amount of money to provide access or decrypt the files.

A fake warning message by a ransomware looks as follows:

However, during the ransomware attacks, there is no guarantee that the users will get back their files even after paying the ransom. Hence, it is better to prevent ransomware attacks than trying to get back your data from some way or another. You may use RanSim Ransomware Simulator to check if your computer is sufficiently protected.

Read: What to do after a Ransomware attack on your Windows computer?

How to identify ransomware attacks

The ransomware generally attacks the personal data, such as user’s pictures, documents, files, and data. It is easy to identify the ransomware. If you see a ransomware note demanding money to give access to your files, or encrypted files, renamed files, locked browser or a locked screen of your PC, you can say that ransomware has got a grip on your system.

However, the symptoms of ransomware attacks can change as per the types of ransomware.

Read: Malware Tracker Maps that let you view Cyber Attacks in real-time.

Types of ransomware attacks

Earlier, ransomware used to display a message stating that the user has done something illegal and they are being fined by the police or the government agency on the basis of some policy. To get rid of these ‘charges’ (which were definitely false charges), users were asked to pay these fines.

Nowadays, a ransomware attack in two ways. It either locks the computer screen or encrypts certain files with a password. Based on these two types, the ransomware is divided into two types:

- Lock screen ransomware

- Encryption ransomware.

Lock screen ransomware locks your system and demands a ransom for letting you access it once again. The second type, i.e. the Encryption ransomware, changes the files in your system and demands money to decrypt them again.

The other types of ransomware are:

- Master Boot Record (MBR) ransomware

- Ransomware encrypting web servers

- Android mobile device ransomware

- IoT ransomware.

Here are some ransomware families and their statistics of attacks:

Also, take a look at the Ransomware growth and its infection statistics.

Who can be affected by the ransomware attacks

It doesn’t matter where you are and what device you are using. Ransomware can attack anybody, anytime and anywhere. The ransomware attacks can take place on any mobile device, PC or laptop when you are using the internet for surfing, emailing, working, or shopping online. Once it finds a way to your mobile device or the PC, it will employ its encryption and monetization strategies into that PC and mobile device.

When can ransomware get a chance to attack

So what are the possible events when ransomware can strike?

- If you are browsing untrusted websites

- Downloading or opening file attachments received from unknown email senders (spam emails). Some of the file extensions of these attachments can be, (.ade, .adp, .ani, .bas, .bat, .chm, .cmd, .com, .cpl, .crt, .hlp, .ht, .hta, .inf, .ins, .isp, .job, .js, .jse, .lnk, .mda, .mdb, .mde, .mdz, .msc, .msi, .msp, .mst, .pcd, .reg, .scr, .sct, .shs, .url, .vb, .vbe, .vbs, .wsc, .wsf, .wsh, .exe, .pif.) And also he file types that support macros (.doc, .xls, .docm, .xlsm, .pptm, etc.)

- Installing pirated software, outdated software programs or operating systems

- Logging into a PC that is a part of the already infected network

Precautions against ransomware attacks

The only reason ransomware is created, is because the malware writers see it as an easy way to make money. Vulnerabilities such as unpatched software, outdated operating systems or people’s ignorance is beneficial for such people with malicious and criminal intentions. Hence, awareness is the best way to avoid any attacks by ransomware.

Here are are a few steps you can take to tackle or deal with ransomware attacks:

- Windows users advised keeping their Windows Operating System up-to-date. If you upgrade to Windows 10, you will reduce the events of the ransomware attack to the maximum extent.

- Always back-up your important data in an external hard-drive.

- Enable file history or system protection.

- Beware of phishing emails, spam, and check the email before clicking the malicious attachment.

- Disable the loading of macros in your Office programs.

- Disable your Remote Desktop feature whenever possible.

- Use two-factor authentication.

- Use a safe and password-protected internet connection.

- Avoid browsing websites that are often the breeding grounds for malware such as illegal download sites, adult sites and gambling sites.

- Install, use, and regularly update an antivirus solution

- Make use of some good anti-ransomware software

- Take your MongoDB security seriously to prevent your database from being hijacked by ransomware.

The Ransomware Tracker helps you track, mitigate and protect yourself from malware.

Read: Protect against and prevent Ransomware attacks.

While there are some ransomware decryptor tools available, it is advisable that you take the problem of ransomware attacks seriously. It not only endangers your data, but it can also breach your privacy to such extent that it can harm your reputation also.

Says Microsoft,

The number of enterprise victims being targeted by ransomware is increasing. The sensitive files are encrypted, and large amounts of money are demanded to restore the files. Due to the encryption of the files, it can be practically impossible to reverse-engineer the encryption or “crack” the files without the original encryption key – which only the attackers will have access to. The best advice for prevention is to ensure confidential, sensitive, or important files are securely backed up in a remote, unconnected backup or storage facility.

If you do happen to have the misfortune of being infected with ransomware, you can if you wish, report Ransomware to FBI, Police or appropriate authorities.

Now read about Ransomware protection in Windows.