Torは、 (Tor)TheOnionRouterの頭字語です。名前はそれがルーターであることを示唆していますが、実際にはブラウザです。Torは、(Tor)インターネット(Internet)上の匿名性とプライバシーを表すブラウザです。Torのこのレビューでは、Torがどのように機能し、(Tor)インターネット(Internet)を閲覧しているときにどのように匿名性を提供するかについて説明しています。

Torブラウザレビュー

Tor対他のブラウザ

Microsoft Edge、Mozilla Firefox、およびGoogle Chromeは、匿名で閲覧できる機能(InPrivateモードとInCognitoモード)を提供しますが、Webトラフィックの送信元と宛先の間に仲介者がいる場合はまだ遅れています。Webを閲覧したり、電子メールを送信したり、オーディオ/ビデオなどをダウンロードしたりすると、データはパケットの形式で送信されます。

各データパケットには、データパケットの送信元と宛先を通知するヘッダーがあります。暗号化された接続を使用している場合でも、パケットヘッダーは脆弱です。送信元と宛先の間に座っている人は誰でもパケットヘッダーを読んで、あなたとあなたの閲覧習慣について知ることができます。詮索する人々には、ISP(ISPs)、広告代理店、そして時には政府機関さえ含まれます。このように、あなたのブラウジングとあなたがインターネット上(Internet)で見るものは、他の人があなたについて集めた情報の影響を受けます。

なぜTorが必要なのですか

Torは、ユーザーのプライバシーに完全に集中して開発されました。人々はTorを使用して機密メールを送信します。Torの高度なセキュリティにより、ハッカーは電子メールの発信元を知ることができず、それによって送信者の場所を知ることができません。以下は、地球上で利用可能な最も安全なブラウザを誰が必要としているかを明確にするTorのいくつかの使用法です。(Tor)

- 匿名でデータを送信できます。

- データが1つのリレーから別のリレーに転送されるとすぐにトレースが削除されるため、トレースを残さずにWebを閲覧できます。次のセクションで、すぐにリレーに行きます。

- ISP(ISPs)はあなたが何にアクセスしようとしているのかわからないため、あなたの国で検閲されているWebサイトを表示できます。

- 誰がWebサイトをホストしているのか誰にもわからないため、検閲が難しいWebサイトをホストできます。

Torには多くの用途があります。特に、ユーザーのプライバシーがさまざまな広告代理店、ソーシャルネットワーク、政府機関の監視下にある世界ではそうです。また、ISP(ISPs)は、実際にWebサイトに接続する前に、接続要求を傍受します。Torを使用すると、そのような機関にデータを残すことはありません。

Torリレーネットワーク–Tor(Tor Relay Network – How Tor Works)のしくみ

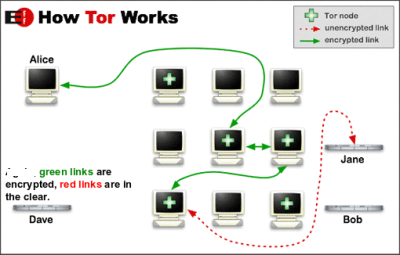

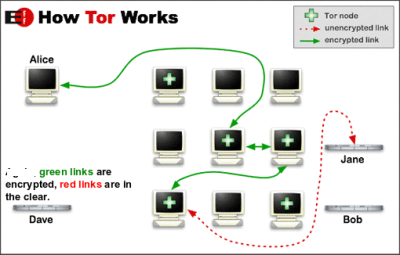

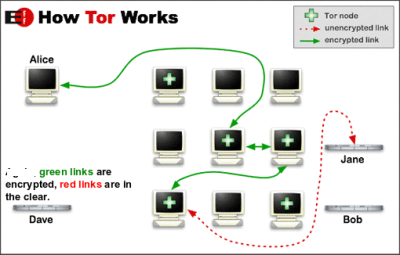

Tor Networkは、プロジェクトに志願した人々によって形成されたリレーのネットワークに取り組んでいます。データパケットを受信して宛先に転送する固定ルーターを備えた他のブラウザーとは異なり、Torブラウザーは多数のリレーを使用します。より明確にするために、ここに手順があります:

- TorアドレスバーにURLを入力すると、 Torネットワーク内のリレーコンピューターを使用してランダムなルートが形成されます。(a random route is formed)

- ネットワーク内の各リレーコンピュータはルーターとして機能します。データパケットを受信し、前のルーターに関する情報を削除した後、ネットワーク内の次のリレーコンピューターに転送します。

- データパケットがリレーコンピュータを離れると、データパケットに関する情報はリレーコンピュータから削除されます。

- 約10分ごとに、プライバシーをさらに保護するために新しいリレーが設定されます。

次の図は、Torがどのように機能するかを示しています。

目的は明確です。リレーの迷路を作成して、元のソースに関するすべての情報がネットワークで失われるようにすることです。これにより、宛先Webサイトのスクリプトが、要求/データの送信者と送信元を追跡できなくなります。

Torバンドルとは何ですか

Torバンドルをダウンロードすると、次の3つの重要なプログラムを入手できます。

- Vidaliaグラフィカルインターフェイス

- Torブラウザ

- Torボタン

Torバンドルを最初にダウンロードするときは、ファイルを抽出する必要があります。どんな種類のインストールも必要ありません。これは、抽出したファイルをUSBドライブに保存して、あらゆる種類のオペレーティングシステムを実行しているあらゆるコンピューターで使用できることを意味します。

読む(Read):WindowsPCに最適なプライバシーブラウザ(Best Privacy browsers for Windows PC)。

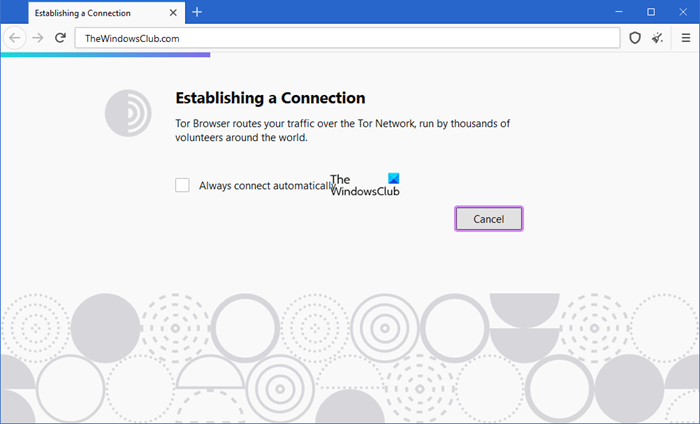

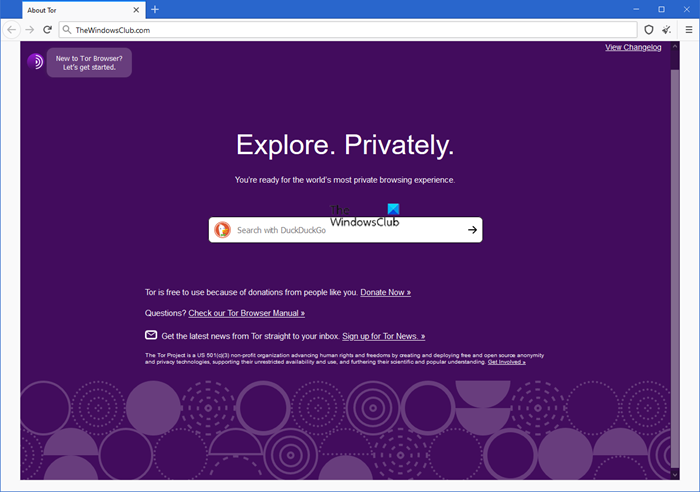

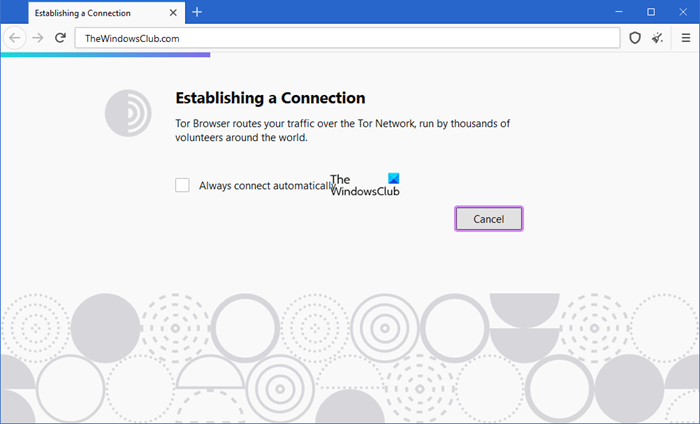

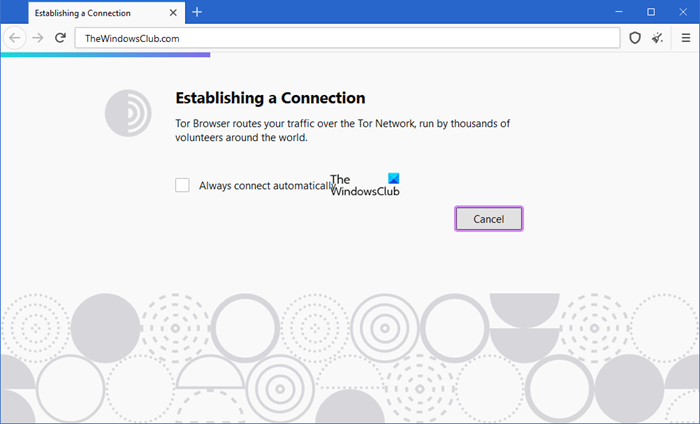

Tor Browserバンドルを抽出すると、「 StartTorBrowser.Exe 」という実行可能ファイルが見つかります。このファイルをダブルクリックすると、Vidaliaグラフィカルインターフェイスが起動します。Torリレーネットワークを作成した後にTorを起動する以外に、グラフィカルインターフェイスでは次のことができます。

- Torブラウザのデフォルト設定を変更する

- Torネットワークでリレーとして機能しているコンピューターを表示する

- 帯域幅を確認してください

- (Start)Torブラウザを起動および停止します( Tor接続を接続および切断します)

- ヘルプファイルとAboutをチェックしてください

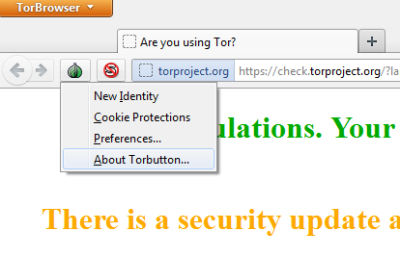

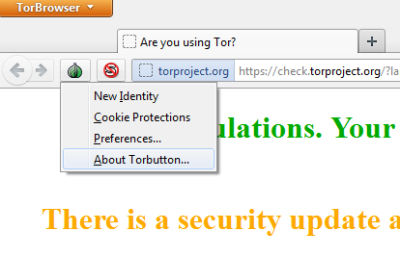

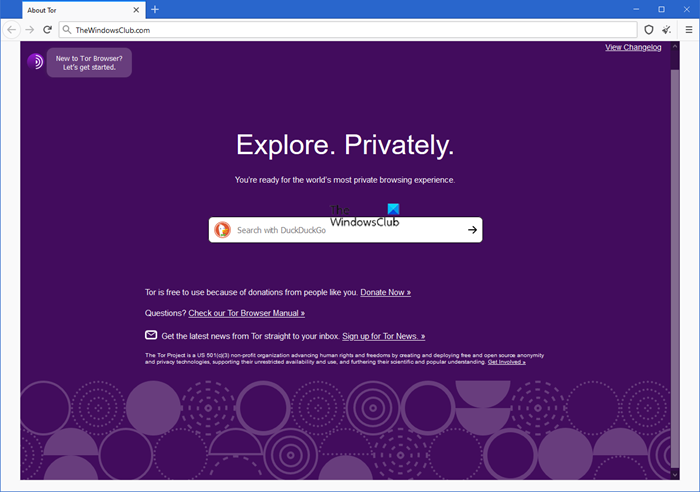

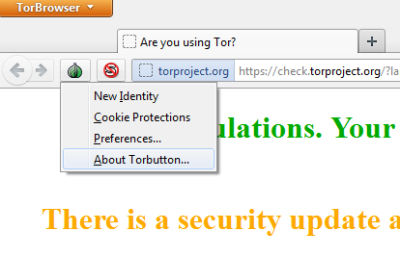

リレーを設定すると、上のセクションの最初の画像に示すようにTorブラウザが表示されます。Torボタンはアドレスバーの前にあり、アクセスしているWebページでのCookieの実行を許可/ブロックできます。Torボタンを使用して設定を変更することもできます。必要に応じて、 Tor(Tor)ボタンを使用して新しいセッション(新しいリレー)を開始できます。

Torバンドルを使用してすべてのコンポーネントをダウンロードする必要があることに注意してください。コンピュータが不安定になる可能性があるため、個々のコンポーネントをダウンロードして使用することはできません。

読む(Read): WindowsPC用の無料のプロキシソフトウェア(free Proxy software)のリスト。

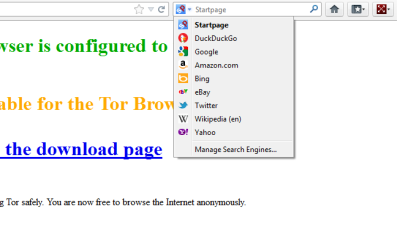

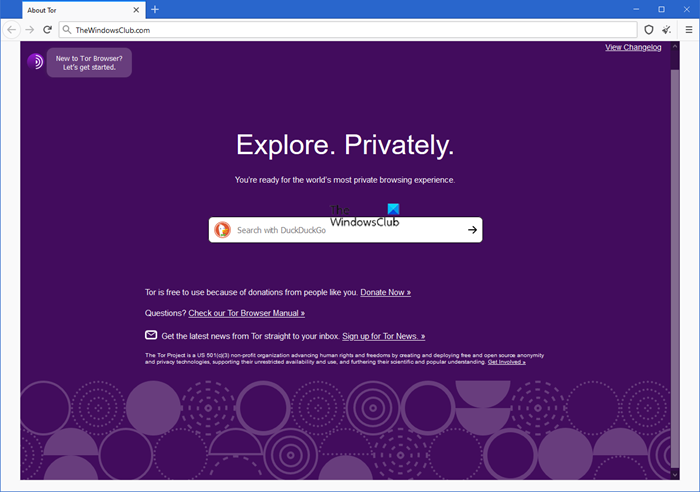

Torブラウザの使い方

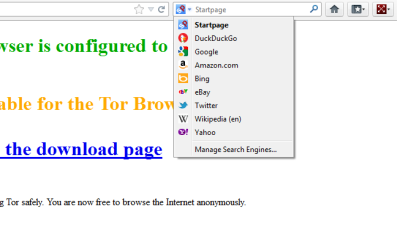

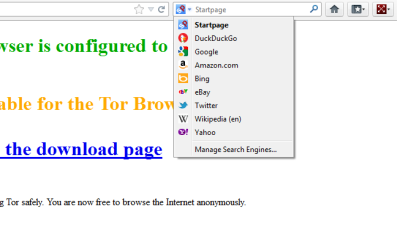

他のブラウザと同様に、アドレスバーにURLを入力し、Enterキーを押すだけで目的のWebサイトにアクセスできます。アドレスバーの横のバーはクイック検索バーです。Google、Amazon、Bing、Twitter、WikipediaなどのWebサイトを選択できます。検索したいウェブサイトを選択したら、検索語を入力してEnterキーを押します。

Torボタン( (Tor)Torブラウザの左側にあるタマネギアイコン)をクリックして、TorCookie(Tor)やその他の設定を設定できます。

シークレット(InCognito)ブラウジングに関してTorの動作を選択することで、プライバシーに関する設定をさらにカスタマイズできます。TorBrowserのタイトルバーにあるTorBrowserボタンをクリック(Tor Browser)し(Click)、表示されるサブメニューで[Options]をクリックし、(Options)もう一度[ Options ]をクリックします。表示されるダイアログボックスで、[プライバシー(Privacy)]タブをクリックします。このタブでは、Cookie、ダウンロード履歴、パスワードなどを保存するかどうかを設定できます。また、「 Webサイトがあなたを追跡しようとしない」 (websites should not try to track you)Torモードを設定することもできます。」(ただし、広告代理店、特に政府機関は、あなたの意志に関係なくあなたを追跡し続けるため、これはあまり信頼できません)。

TORブラウザを使用してダークウェブにアクセス(access the Dark Web using the TOR browser)できます。

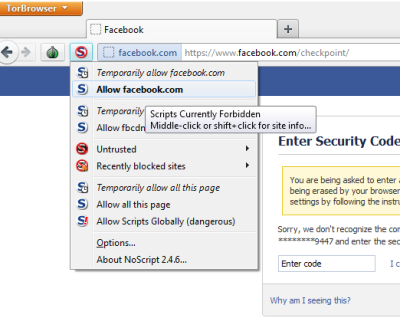

Torブラウザの欠点

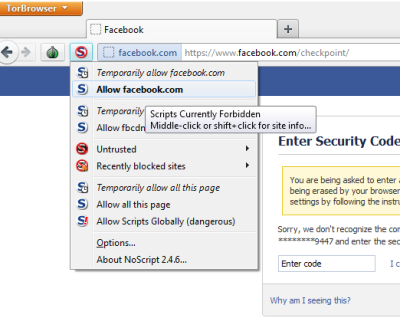

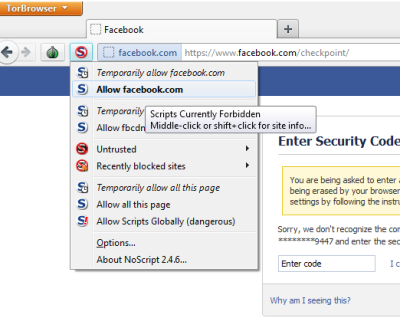

1つだけです–ブラウザは時々遅くなります。これは、データパケットがTorブラウザの多数のリレーポイントを経由してルーティングされるためです。Torでブラウジングしているときに他のネガを見つけることができませんでした。また、一部のサイトでは、アドレスバーの直前にあるSアイコンを使用したスクリプトを許可する必要がある場合があります。FacebookやTwitterなどのサイトではスクリプトが多用されているため、スクリプトをブロックしてTorを実行すると、問題が発生する可能性があります。Sボタンを使用して、スクリプトのブロック/許可を切り替えることができます。

Torブラウザのダウンロード

上記のTorのレビューは、ブラウザーの最も重要な機能だけをカバーしています。ダウンロードするか、 TorのWebサイト(Tor website.)で詳細を入手できます。追加するものがあれば、下にコメントを残してください。

関連(Related):TORブラウザが開いていないかWindowsで動作していません。

Torブラウザをアンインストールする方法

コントロールパネル(Control Panel)または設定に(Settings)Torブラウザのエントリが表示されない場合があります。システムからTorブラウザ(Tor Browser)を削除するのは簡単です。

- 検索開始(Start Search)を使用してTorを検索します(Tor)

- Torブラウザ(Tor Browser)フォルダまたはアプリケーションを見つけます

- (Delete)Torブラウザ(Tor Browser)フォルダまたはアプリケーションを削除します

- ゴミ箱を空にする

- それでおしまい!

Windows用のもう1つのプライバシー志向のブラウザであるBrowzarもあなたの興味を引くかもしれません。また、 Windows(Windows)コンピューター用の代替Webブラウザー(alternate web browsers )について説明しているこのリンクも確認してください。それぞれが異なる機能のセットを提供しているか、ポータブルブラウザー(portable browsers)に関するものです。EpicPrivacyBrowserもチェックすることをお勧めします。

Tor Browser Review Download: Protect Your Privacy and Surf Web Safely

Tor is an acronym that stands for The Onion Router. While the name suggests it is a router, it is actually a browser. Tor is the browser that stands for anonymity and privacy on the Internet. This review of Tor talks about how Tor works and how it provides anonymity when you are browsing the Internet.

Tor Browser Review

Tor vs. Other Browsers

While Microsoft Edge, Mozilla Firefox and Google Chrome offer the feature where you can browse anonymously (InPrivate and InCognito modes), they still lag behind when intermediaries are sitting between the source and destination of web traffic. When you browse the web, send an email or download audio/video or anything, data is sent in the form of packets.

Each data packet has a header that tells about the source and destination of the data packet. Even if you are using an encrypted connection, the packet headers are vulnerable. Anyone sitting between the source and destination can read the packet header to know about you and your browsing habits. The people snooping include your ISPs, ad agencies and sometimes even the government agencies. As such, your browsing and what you see on the Internet is affected by the information others have gathered about you.

Why do you need Tor

Tor has been developed with a total concentration on the privacy of users. People use Tor to send confidential emails. The high-level security of Tor makes it impossible for hackers to know the origination of emails and thereby the location of the sender. Following are some uses of Tor that make it clear as to who all need the safest browser available on the planet:

- You can send data anonymously.

- You can surf the web without leaving any traces as the traces are deleted as soon as data is forwarded from one relay to another. I will come to relays in a moment – in the next section.

- You can view the websites that are otherwise censored in your country – because the ISPs won’t know what you are trying to access.

- You can host websites that will be difficult to censor because nobody knows who is hosting the website.

There are many uses of Tor – especially in a world where user privacy has been under the prying eyes of different ad agencies, social networks, and government agencies. Also, your ISPs intercept your connection requests before you actually connect to a website. Using Tor, you won’t leave any data for such agencies.

The Tor Relay Network – How Tor Works

Tor Network works on a network of relays formed by people who have volunteered for the project. Unlike other browsers that have fixed routers that receive data packets to forward them to their destinations, Tor browser uses a number of relays. To be clearer, here is the procedure:

- When you enter a URL in Tor address bar, a random route is formed using the relay computers in the Tor network.

- Each relay computer in the network works as a router. It receives data packets, forwards it to the next relay computer in the network after deleting information about the previous router.

- Once the data packet leaves the relay computer, any information about the data packet is removed from the relay computer.

- Approximately every ten minutes or so, a new relay is set up to further protect your privacy.

The below figure shows how Tor works:

The aim is clear – to create a maze of relays so that all the information about the original source is lost in the network. This makes it impossible for the scripts on the destination website to track who sent the request/data and from where.

What Is The Tor Bundle

When you download the Tor bundle, you get three essential programs:

- Vidalia graphical Interface

- Tor Browser

- Tor Button

When you first download the Tor bundle, you are required to extract the files. You do not need any kind of installations. This means you can carry the extracted files on a USB drive for use with any computer running any kind of operating system.

Read: Best Privacy browsers for Windows PC.

Once you have extracted the Tor Browser bundle, you find an executable that says “Start Tor Browser.Exe”. When you double-click this file, it launches Vidalia graphical interface. Other than launching Tor after creating a Tor relay network, the graphical interface lets you:

- Change the default settings for Tor browser

- View the computers acting as a relay in the Tor network

- Check out the bandwidth

- Start and stop Tor browser (connect and disconnect the Tor connection)

- Check out the help files and About

Once the relay is set up, you get the Tor browser as shown in the first image in the above section. The Tor button is located before the address bar and it allows you to allow/block cookies from running on the webpage you are visiting. You can also change your preferences using the Tor button. If you wish, you can start a new session (a new relay) using the Tor button.

Note that you need to download all the components using the Tor bundle. You cannot and should not try to download and use individual components as your computer may become unstable.

Read: List of free Proxy software for Windows PC.

How To Use Tor Browser

As with any browser, you just enter the URL in the address bar and hit enter to visit the website you want. The bar next to the address bar is a Quick search bar. It allows you to select websites such as Google, Amazon, Bing, Twitter, Wikipedia and more. After selecting the website that you wish to search, enter the search term and hit the Enter key.

You can click on the Tor button (onion icon towards the left of the Tor browser) to set up Tor cookies and other preferences.

You can further customize your preferences about privacy by selecting the behavior of Tor when it comes to InCognito browsing. Click on the Tor Browser button on the title bar of Tor Browser and in the resulting sub-menu, click on Options and again on Options. In the resulting dialog box, click the Privacy tab. In this tab, you can set whether you want to save cookies, download history, passwords, etc. You can also set Tor mode where “websites should not try to track you” (Though this is not very reliable as ad agencies and especially government agencies will continue to track you irrespective of your will).

You can access the Dark Web using the TOR browser.

Drawbacks Of Tor Browser

There is only one – the browser gets slower at times. This is because of the fact that the data packets are routed through a good number of relay points in the Tor browser. I could not find any other negatives while browsing with Tor. Also, on some sites, you may have to allow scripts using the S icon just before the address bar. Sites such as Facebook and Twitter make extensive use of scripts so you may face problems if you run Tor with scripts blocked. You can toggle blocking/allowing scripts using the S button.

Tor Browser Download

The above review of Tor covers just the most important features of the browser. You can download it or get more details on the Tor website. If you have anything to add, please leave a comment below.

Related: TOR browser not opening or working in Windows.

How to uninstall Tor browser

You may not see the Tor browser entry in the Control Panel or Settings. Removing Tor Browser from your system is simple:

- Search for Tor using the Start Search

- Locate your Tor Browser folder or application

- Delete the Tor Browser folder or application

- Empty your Trash

- That’s it!

Browzar, another privacy-minded browser for Windows may also interest you. You might want also to check out this link which talks of alternate web browsers for your Windows computer, each offering a different set of features or this one about portable browsers. You might want to also check out Epic Privacy Browser.