分散型サービス拒否(Distributed Denial of Service)(DDoS)には長い歴史があり、匿名(Anonymous)グループがウィキリークス(Wikileaks)に対して任意のWebサイトに対して運用を開始したときに完全に主流になりました。それまでは、その用語とその意味は、インターネットセキュリティ(Internet Security)の知識を持っている人だけが知っていました。

分散型サービス拒否

DDoS攻撃を回避または防止する方法について説明する前に、この記事でいくつかの注目すべきDDoS方法について説明するつもりです。

DDOS攻撃とは何ですか?

きっと皆さんご存知でしょう。この用語に不慣れな人にとっては、「分散型」のサービス拒否攻撃です(Denial of Service)(Denial of Service)。これは、サーバーへの要求が多すぎて処理できないことが原因です。

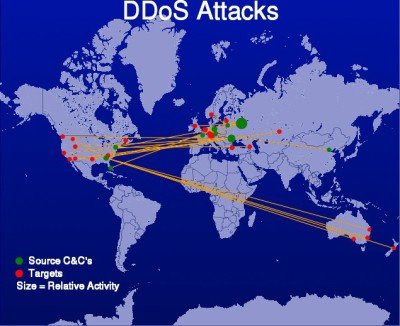

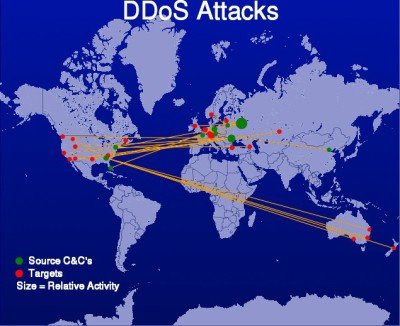

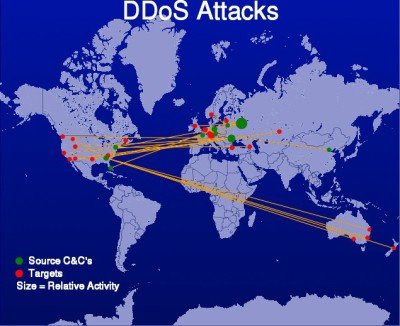

侵害された多数のコンピューターによって意図的に送信されているトラフィックが多いためにリアルタイムで要求を処理できない場合、サイトサーバーはハングし、さまざまなクライアントからのそれ以上の要求への応答を停止します。侵害されたコンピュータのネットワークは、ボットネット(BOTNETS)と呼ばれます。基本的(Basically)に、ネットワーク内のすべてのコンピューターとスマートアプライアンスはハッカーによって制御されており、それらのコンピューターを所有している人々は、それらがハッキングされたことに気づいていません。

リクエストは多く、さまざまな場所から送信されるため(ハッキングされたコンピュータの地域は異なる場合があります)、略して「分散型(Distributed Denial)サービス拒否」またはDDoSと呼ばれます。DDoSが発生するためには、接続の試行回数と強度が、対象のサーバー(Server)が処理できる数よりも多い必要があります 。帯域幅が高い場合、DDoS攻撃者は、サーバーをダウンさせるために、より多くのコンピューターとより頻繁な要求を必要とします。

ヒント(TIP):Google Project Shieldは、一部のWebサイトで無料のDDoS保護を提供します。

人気のあるDDoSメソッドと攻撃ツール

上記のセクションでは、多くのDDoS攻撃の1つについて説明しました。(DDoS)これは、通信回線が1台または2台ではなく、数百台の侵入先のコンピューターによって開かれるため、 「分散拒否(distributed denial)」と呼ばれます。多くのコンピューターにアクセスできるハッカーは、いつでもダウンさせたいサーバーにリクエストを送信し始めることができます。それは1つか2つではなく、地球全体に配置された多くのコンピューターであるため、「分散」されています。サーバーは、着信要求とクラッシュに対応できなくなります。

他の方法の中には、ハンドシェイク方法(Handshake method)があります。通常のシナリオでは、コンピューターはサーバーとのTCP(TCP)回線を開きます。サーバーが応答し、ハンドシェイクが完了するのを待ちます。ハンドシェイクは、実際のデータ転送が開始される前の、コンピューターとサーバー間の一連のアクションです。攻撃の場合、ハッカーはTCPを開きますが、ハンドシェイクを完了することはありません。したがって、サーバーは待機し続けます。別のウェブサイトがダウンしましたか?!

クイックDDoSメソッドはUDPメソッド(UDP method)です。DDoS攻撃を開始するためにDNS(ドメインネームサービス)(DNS (Domain Name Service))サーバーを採用しています。通常のURL解決の場合、コンピュータは標準のTCPパケットよりも高速であるため、ユーザーデータグラムプロトコル(User Datagram Protocol)(UDP )を採用しています。(UDP)要するに、 UDP(UDP)は、ドロップされたパケットなどをチェックする方法がないため、あまり信頼できません。ただし、速度が重要な場合は常に使用されます。オンラインゲームサイトでもUDPを使用しています。ハッカーは(Hackers)UDPの弱点を利用しますサーバーへのメッセージのフラッドを作成するパケット。ターゲットサーバーから送信されたように見える偽のパケットを作成する可能性があります。クエリは、ターゲットサーバーに大量のデータを送信するものになります。複数のDNSリゾルバーが存在するため、ハッカーがサイトをダウンさせるサーバーを標的にすることが容易になります。この場合も、対象のサーバーは処理できるよりも多くのクエリ/応答を受け取ります。

読む(Read):身代金サービス拒否とは何(What is Ransom Denial of Service)ですか?

ハッカーが多くのコンピューターを持っていない場合、ボットネットのように機能するサードパーティのツールはたくさんあります。Twitterの人々に、Webページのフォームにランダムなデータを入力して[送信]を(Send)クリックするように求めている多くのハッキンググループの1つを覚えています。私はそれをしませんでしたが、それがどのように機能するのか興味がありました。おそらく、飽和状態を超えてサーバーがダウンするまで、サーバーに繰り返しスパムを送信していました。あなたはインターネット(Internet)上でそのようなツールを検索することができます。ただし、ハッキングは犯罪であり、サイバー犯罪(Cyber Crimes)を推奨するものではないことを忘れないでください。これはあなたの情報のためだけです。

DDoS攻撃の方法について説明したので、 DDoS攻撃を回避または防止できるかどうかを見てみましょう。

読む(Read):ブラックハット、グレイハットまたはホワイトハットハッカーとは何ですか?

DDoSの保護と防止

できることはあまりありませんが、それでも、いくつかの予防策を講じることでDDoSの可能性を減らすことができます。(DDoS)このような攻撃で最もよく使用される方法の1つは、ボットネットからの偽の要求でサーバーの帯域幅を詰まらせることです。もう少し帯域幅を購入すると、DDoS攻撃が減少または防止されますが、コストのかかる方法になる可能性があります。より多くの帯域幅はあなたのホスティングプロバイダーにより多くのお金を払うことを意味します。

分散データ移動方式を使用するのも良い方法です。つまり、1つのサーバーだけでなく、部分的に要求に応答するさまざまなデータセンターがあります。以前はサーバーを追加購入しなければならなかったため、非常にコストがかかりました。最近では、データセンターをクラウドに適用できるため、負荷が軽減され、1台のサーバーだけでなくサーバー全体にデータセンターが分散されます。

攻撃の場合には、ミラーリングを使用することもできます。ミラーサーバーには、メインサーバー上のアイテムの最新の(静的な)コピーが含まれています。元のサーバーを使用する代わりに、ミラーを使用して、着信するトラフィックを迂回させ、DDoSを失敗/防止することができます。

元のサーバーを閉じてミラーの使用を開始するには、ネットワーク上の着信および発信トラフィックに関する情報が必要です。トラフィックの実際の状態を表示し続けるモニターを使用し、アラームが発生した場合はメインサーバーを閉じ、トラフィックをミラーに転送します。または、トラフィックを監視している場合は、他の方法を使用して、トラフィックをシャットダウンせずに処理できます。

また、 DDoS(DDoS)攻撃に対する保護を提供するため、SucuriCloudproxyやCloudflareなどのサービスの使用を検討することもできます。

これらは、その性質に基づいて、DDoS攻撃を防止および軽減するために私が考えることができるいくつかの方法です。DDoSの使用経験がある場合は、それを私たちと共有してください。(These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.)

また読む(Also read):DDoS攻撃に備えて対処する方法。

DDoS Distributed Denial of Service Attacks: Protection, Prevention

Distributed Denial of Service or DDoS has a long history, and it became completely mainstream when the Anonymous group started its operations against any website against Wikileaks. Until then, the term and what it meant was known only to people with knowledge of Internet Security.

Distributed Denial of Service

I intend to cover some notable DDoS methods in this article before discussing methods to avoid or prevent DDoS attacks.

What are DDOS attacks?

I am sure all of you know its meaning. For those new to the term, it is “distributed” Denial of Service – caused by the way too many requests to the server than it can handle.

When unable to process requests in real-time due to high traffic that is intentionally being sent by a number of compromised computers, the site server hangs and stops responding to any more requests from different clients. The network of compromised computers is referred to as BOTNETS. Basically, all the computers and smart appliances in the network are controlled by hackers and the people owning those computers are not aware that they’ve been hacked.

Since the requests are many and come from different places (regions of hacked computers may vary), it is called a “Distributed Denial of Service” or DDoS for short. For a DDoS to happen, the number and intensity of connection attempts should be more than what the targeted Server can handle. If the bandwidth is high, any DDoS attacker will need more computers and more frequent requests to bring the server down.

TIP: Google Project Shield offers free DDoS protection yo select websites.

Popular DDoS Methods & Attack Tools

We just discussed one of the many DDoS methods in the above section. It is called “distributed denial” as the communication lines are opened by not one or two but hundreds of compromised computers. A hacker who has access to many computers can anytime start sending requests to the server he wants to bring down. Since it is not one or two but many computers placed across the planet, it is “distributed”. The server can no longer cater to incoming requests and crashes.

Among other methods is the Handshake method. In a normal scenario, your computer opens a TCP line with the server. The server responds and waits for you to complete the handshake. A handshake is a set of actions between your computer and server before actual data transfer begins. In the case of an attack, the hacker opens TCP but never completes the handshake – thus keeping the server waiting. Another website down?!

A quick DDoS method is the UDP method. It employs DNS (Domain Name Service) Servers for initiating a DDoS attack. For normal URL resolutions, your computers employ User Datagram Protocol (UDP) as they are faster than the standard TCP packets. UDP, in short, is not much reliable as there is no way to check dropped packets and things like that. But it is used wherever speed is a major concern. Even online gaming sites use UDP. Hackers use the weaknesses of UDP packets to create a flood of messages to a server. They can create fake packets that appear as coming from the targeted server. The query would be something that would send large amounts of data to the targeted server. Because there are multiple DNS resolvers, it becomes easier for the hacker to target a server that brings down the site. In this case, too, the targeted server receives more queries/responses than it can handle.

Read: What is Ransom Denial of Service?

There are many third-party tools that act like a botnet if the hacker does not have many computers. I remember one of the many hacking groups asking people on Twitter to fill in random data in some web page form and hit Send. I did not do it but was curious how it worked. Probably, it too sent repeated spam to servers until the saturation was crossed and the server went down. You can search for such tools on the Internet. But remember that hacking is a crime, and we do not endorse any Cyber Crimes. This is just for your information.

Having talked about methods of DDoS attacks, let us see if we can avoid or prevent DDoS attacks.

Read: What is Black Hat, Grey Hat or White Hat Hacker?

DDoS protection & prevention

There is not much you can do but still, you can reduce DDoS chances by taking some precautions. One of the most used methods by such attacks is to clog your server bandwidth with fake requests from botnets. Buying a little more bandwidth will reduce or even prevent DDoS attacks, but it can be a costly method. More bandwidth means paying up more money to your hosting provider.

It is also good to use a distributed data movement method. That is, instead of just one server, you have different datacenters that respond to requests in parts. It would have been very costly in the older days when you had to buy more servers. These days, data centers can be applied to the cloud – thus reducing your load and distributing it from across servers instead of just one server.

You may even use mirroring in case of an attack. A mirror server contains the most recent (static) copy of the items on the main server. Instead of using the original servers, you might want to use mirrors so that the traffic coming in can be diverted, and thus, a DDoS can be failed/prevented.

In order to close the original server and start using mirrors, you need to have information about incoming and outgoing traffic on the network. Use some monitor that keeps displays you the true state of traffic and if it alarms, closes the main server, and diverts traffic to mirrors. Alternatively, if you are keeping a tab on traffic, you may use other methods to deal with the traffic, without having to shut it down.

You can also consider using services like Sucuri Cloudproxy or Cloudflare as they offer protection against DDoS attacks.

These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.

Also read: How to prepare for and deal with a DDoS attack.