BitlockerでWindows10ハードドライブを暗号化する方法

大規模な電気通信、公益事業、さらには政府でさえもデータ侵害(data breaches)に見舞われているとき、あなたはどのようなチャンスに立ちますか?いくつかの重要な対策を講じれば、驚くほど良いチャンスです。それらの対策の1つは、ハードドライブまたはSSDを暗号化することです(encrypting your hard drive or SSD)。

Windows 10には、MicrosoftのBitLockerテクノロジを使用して組み込みドライブを暗号化する方法があります。実装と使用が簡単で、特別なスキルやハードウェアは必要ありません。ただし、 Windows Pro(Windows Pro)、Enterprise、またはEducationバージョンのWindows10が必要です。Windows 10 Homeを使用している場合は、VeraCrypt暗号化(VeraCrypt encryption)が優れたオプションです。BitLockerよりも好むかもしれません。

BitLockerとは何ですか?(What Is BitLocker?)

暗号化とは、鍵を持っていない限り、情報を無意味なものに変えるプロセスです。BitLockerは、ハードドライブ上の情報を暗号化して、キーが入力された後にのみ読み取ることができるようにします。キーは、コンピューターのトラステッドプラットフォームモジュール(TPM)(Trusted Platform Module (TPM))チップ、キーを格納するUSBドライブ、またはパスワードだけで管理できます。BitLockerを試しても気に入らない場合は、BitLockerをオフ(turn BitLocker off)にするのは簡単です。

Windowsハードドライブを暗号化する必要があるのはなぜですか?(Why Should I Encrypt My Windows Hard Drive?)

パスワードのベストプラクティス(password best practices)を使用していると仮定しましょう。パスワードは複雑で推測が難しく、書き留めたり、他の人と共有したりすることはありません。誰かがあなたのドライブからデータを取得したいが、あなたのWindowsパスワードを持っていない場合、彼らはハードドライブを取り外し、別のコンピューターに接続し、LinuxライブCDを使用してファイルを回復することができます(Linux live CD to recover files)。

BitLockerを使用している場合、彼らはそれを行うことができません。BitLockerは、どこかからキーを取得できる必要があります。理想的(Ideally)には、それがトラステッドプラットフォームモジュール(Trusted Platform Module)(TPM)になります。また、パスフレーズまたはBitLocker(BitLocker)キー専用のUSBドライブの場合もあります。

「しかし、誰も私のドライブを盗むつもりはありません」とあなたは答えます。コンピューターを捨てたことがありますか?あなたのハードドライブもそれに合いましたね?ハードドライブ(safely dispose of a hard drive)を安全に廃棄しない限り、誰かがデータを取得する可能性があります。これは毎日起こります、そしてそれは簡単です。古いドライブ上のファイルにアクセスする方法について(how to access files on old drives)の記事もあります。

BitLockerを使用してドライブをコンピューターから取り出し、コンピューターとドライブを別々に廃棄した場合、カジュアルなデータ泥棒の仕事は指数関数的に困難になります。データを取得する可能性がほとんどない場合でも、データ回復スペシャリストが必要になります。まだ納得していますか?(Convinced)

コンピューターにTPMがあるかどうかを確認する方法(How to Check if a Computer Has a TPM)

理想的なBitLockerの状況は、TPMを備えたデバイスです。デバイスにTPMがありますか?確認は簡単です。

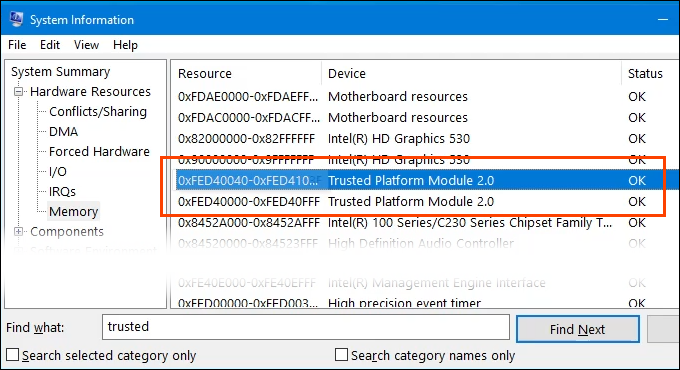

- [スタート(Start )]メニューを選択し、systemと入力します。最初の結果はシステム情報(System Information)になります。それを選択します。

- [システム情報(System Information)]ウィンドウが開いたら、下部にある[検索対象:](Find what:)ボックスにtrustedと入力し、[検索]を選択するか、 (Find )Enterキー(Enter)を押します。

- デバイスにTPMがある場合は、結果に表示されます。この例では、TPMが存在し、バージョン2.0TPM(TPM)です。将来的には、特にWindows 11が公開された後は、バージョンが重要になる可能性があります。

TPMを備えたデバイスでBitLockerを有効にする方法(How to Enable BitLocker On a Device With a TPM)

デバイスにはTPMがあるため、この次の部分は単純で簡単です。

- ファイルエクスプローラー(File Explorer )を開き、 BitLockerで暗号化するドライブに移動します。

(Right-click)ドライブを右クリックして、[ BitLocker(Turn on BitLocker)をオンにする]を選択します。

プログレスバーが付いたStartingBitLockerメッセージが表示される場合があります。終了させてください。

- このドライブのロックを解除する方法を選択するように求められ(Choose how you want to unlock this drive)ます。2つの選択肢があります。パスワードを使用してドライブのロックを解除する(Use a password to unlock the drive)か、スマートカードを使用してドライブのロックを解除し(Use my smart card to unlock the drive)ます。デバイスがビジネスで使用されている場合は、スマートカードを持っていて、それを使用したい場合があります。そうでない場合は、パスワードを使用することを選択します。強力で安全なパスワードを作成します(Create a strong, secure password)。

パスワードが必要になるのは、ドライブがこのデバイスから取り外され、別のデバイスにインストールされている場合のみです。それ以外の場合、TPMはパスワードの入力を処理し、暗号化されたドライブが他のすべてとシームレスに連携するようにします。

ここで、リカバリキーをどのようにバックアップしますか?(How do you want to back up your recovery key?)

4つのオプションがあります:

- Microsoftアカウントに保存する(Save to your Microsoft account):Microsoftアカウントを使用してデバイスにログインする場合、これが最も簡単な方法です。これがこの例で使用されているものです。

- USBフラッシュドライブに保存(Save to a USB flash drive):この方法を選択した場合は、この目的にのみUSBフラッシュドライブを使用してください。(USB)そのフラッシュドライブに他のものを保存しようとしないでください。

- ファイルに保存(Save to a file):この方法を選択する場合は、暗号化されているドライブにファイルを保存しないでください。別のドライブまたはクラウドストレージに保存します。

- リカバリキーを印刷する(Print the recovery key):この方法を選択すると、印刷されたキーには安全な保管が必要であり、火災、盗難、洪水から安全です。キーが必要な場合は、手動で入力する必要があります。

選択した方法によっては、追加の手順がいくつかある場合がありますが、すべての方法で最終的に次の画面が表示されます。

この手順では、暗号化するドライブの量を選択するよう(Choose how much of your drive to encrypt)に求められます。それは混乱するかもしれません。暗号化されているドライブに何もない場合は、[使用済みディスク領域のみを暗号(Encrypt used disk space only)化する]を選択します。とても速いです。

この後にドライブに追加されたものはすべて自動的に暗号化されます。ドライブにすでにファイルとフォルダがある場合は、[ドライブ全体を暗号(Encrypt entire drive )化]を選択して、すべてがすぐに暗号化されるようにします。次に、[次へ(Next)]を選択します。

使用しているWindows(Windows)のバージョンによっては、次の画面が表示されない場合があります。時間をかけて読んで理解することが重要です。

要約すると、誰かがこのデバイスからドライブを取り出して、Windows 10バージョン1511(Version 1511)より前のバージョンのWindowsに入れた場合、ドライブは機能しません。ほとんどの人はこれを行うことはないので、ほとんどの人は[新しい暗号化モード]を選択し、[(New encryption mode)次へ](Next)を選択します。

暗号化は深刻なビジネスであり、事態はうまくいかない可能性があります。そのため、プロセスは最後にもう一度尋ねます。このドライブを暗号化する準備はできていますか?(Are you ready to encrypt this drive? )その場合は、[暗号化の開始](Start encrypting.)を選択します。

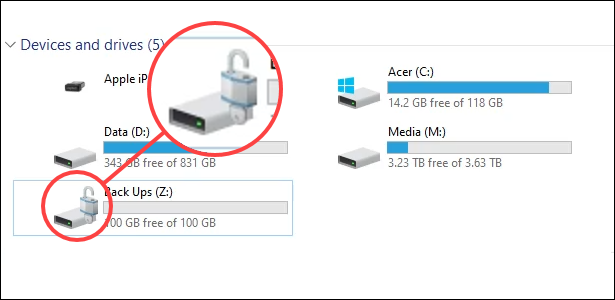

BitLockerでドライブの暗号化が完了したら、ファイルエクスプローラー(File Explorer)に戻ります。ドライブアイコンの南京錠がロック解除されていることに注意してください。(Notice)つまり、ドライブは暗号化されていますが、ファイルを受信する準備ができています。南京錠がロックされている場合は、アクセスするためにパスワードを入力する必要があります。

TPMのないデバイスでBitLockerを有効にする方法(How to Enable BitLocker On a Device Without TPM)

今のところ、デバイスにTPMがない場合でも、BitLockerを使用してドライブを暗号化する方法があります。Windows11はWindows10(Windows 11)からWindows11(Windows 10)にアップグレードするためにTPM2.0を必要と(Windows 11 requires TPM 2.0)するため、Windows11で変更されることを期待してください。この方法では、管理者権限が必要です。

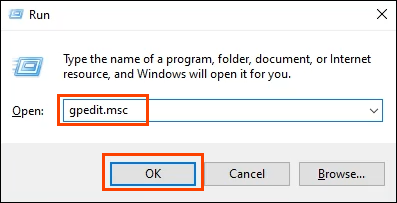

- キーコンボWinKey + Rを押して、実行ユーティリティを開きます。[名前](gpedit.msc)フィールドにgpedit.mscと入力し、 [ (Open )OK ]を選択するか、 Enterキー(Enter)を押します。これにより、ローカルグループポリシーエディター(Local Group Policy Editor)(Local Group Policy Editor)が開きます。

- ローカルグループポリシーエディター(Local Group Policy Editor)が開いたら、[コンピューターの構成](Computer Configuration ) >[管理用テンプレート(Administrative Templates )] >[ Windowsコンポーネント(Windows Components )] >[ BitLockerドライブの暗号化(BitLocker Drive Encryption )] >[オペレーティングシステムドライブ(Operating System Drives)]に移動します。設定「起動時に追加の認証が必要(Require additional authentication at startup)」をダブルクリックします。

- [有効](Enabled )、 [ OK ]の順に選択して、設定を変更します。「互換性のあるTPMなしでBitLockerを許可する」というチェックボックスに注意してください。(TPM.)これにより、パスワードまたはセキュリティキーを使用してBitLocker暗号化ドライブにアクセスできます。Windowsを再起動して設定を有効にします。(Restart)

- 上記のセクションと同じ手順に従って、BitLockerを起動し、ドライブを暗号化します。警告:(WARNING: )Windowsドライブの暗号化が行われている場合、Windowsが起動するたびに、 Windowsをロードするためのパスワードを入力する必要があります。デバイスから離れた安全な場所にパスワードを記録します。

- 次にWindowsを起動するときに、ドライブのロックを解除するためにBitLockerでパスワードを入力する必要があります。それを行い、 Enterキー(Enter )を押して続行します。

あなたは今安全ですか?(Are You Secure Now?)

BitLocker暗号化は、データの保護の一部にすぎません。プライバシーとアイデンティティを確実に保護するために、他に何をしていますか?教えて!データのセキュリティとプライバシー(data security and privacy)に関する記事をすべてチェックしてください。(Make)

Related posts

C or D Drive letter Windows 10にありません

Fix Unallocated Hard Drive Dataを失うことなくWindows 10でDataを挿入しない

IsMyHdOKがWindows 10無料Hard Disk Health Check softwareです

Windows10でハードドライブのクローンを作成する方法

Windows10でハードドライブをフォーマットする方法

コピー方法またはClone Bootable USB Drive Windows 10

Sync Multiple Google Drive Accounts Windows 10

Windowsで外付けハードドライブを取り出せませんか?7つの可能な修正

Set Hard Disk Timeout Windows 10のPowerCFG commandラインを使用する

USB Disk Ejector Windows 10でUSBデバイスをすばやく取り外すことができます

Windows 10のTaskbarにFolder or Driveをピンする方法

Windows 10のSystem Drive Partition(C :)を拡張する方法

Windows10でハードドライブが表示されない問題を修正

Windows 10でVolume or Drive Partitionを削除する方法

Windows 10でHard Disk Spaceを解放する10の方法

Windows 10 Bootable USB Flash Driveを作成する方法

Windows 10に有効とSet Up BitLocker Encryptionにする方法

Windows 10でDriveを隠す方法

Windows 10の2 Ways~Map Network Drive

Windows 10に削除するか、Hide Drive Letterする方法