Macの動作がおかしく、ルートキットが疑われる場合は、いくつかの異なるツールを使用してダウンロードとスキャンを行う必要があります。ルートキット(rootkit)をインストールしても、それを知らない可能性があることは注目に値します。

ルートキットを特別なものにしている主な特徴は、知らないうちにリモート管理者がコンピュータを制御できることです。誰かがあなたのコンピュータにアクセスできるようになると、彼らはあなたをスパイするか、あなたのコンピュータに必要な変更を加えることができます。複数の異なるスキャナーを試してみる必要がある理由は、ルートキットの検出が難しいことで有名です。

私の場合、クライアントコンピューターにルートキットがインストールされていると思われる場合でも、すぐにデータをバックアップして、オペレーティングシステムのクリーンインストールを実行します。これは言うのは明らかに簡単で、誰もが勧めるようなことではありません。ルートキットがあるかどうかわからない場合は、ルートキットを見つけるために次のツールを使用することをお勧めします。複数のツールを使用しても何も起こらない場合は、おそらく問題ありません。

ルートキットが見つかった場合は、削除が成功したかどうか、またはクリーンな状態から開始する必要があるかどうかを判断するのはあなた次第です。OS Xは(OS X)UNIXに基づいているため、多くのスキャナーがコマンドラインを使用し、かなりの技術的ノウハウを必要とすることにも言及する価値があります。このブログは初心者を対象としているため、Macでルートキットを検出するために使用できる最も簡単なツールに固執するようにします。

Mac用のMalwarebytes

Macからルートキットを削除するために使用できる最もユーザーフレンドリーなプログラムは、 MalwarebytesforMacです(Malwarebytes for Mac)。ルートキットだけでなく、あらゆる種類のMacウイルスやマルウェアにも対応しています。

無料試用版をダウンロードして、最大30日間使用できます。プログラムを購入してリアルタイムの保護を取得したい場合の費用は40ドルです。これは最も使いやすいプログラムですが、検出が非常に難しいルートキットを見つけることはおそらくないでしょう。そのため、以下のコマンドラインツールを使用する時間をとることができれば、ルートキットを持っているわけではありません。

ルートキットハンター

ルートキットハンター(Rootkit Hunter)は、ルートキットを見つけるためにMacで使用する私のお気に入りのツールです。比較的使いやすく、出力も非常にわかりやすいです。まず、ダウンロードページ(download page)に移動し、緑色のダウンロードボタンをクリックします。

先に進み、.tar.gzファイルをダブルクリックして解凍します。次に、ターミナル(Terminal)ウィンドウを開き、CDコマンドを使用してそのディレクトリに移動します。

そこで、installer.shスクリプトを実行する必要があります。これを行うには、次のコマンドを使用します。

sudo ./installer.sh – install

スクリプトを実行するためにパスワードを入力するように求められます。

すべてがうまくいけば、インストールの開始と作成中のディレクトリに関するいくつかの行が表示されます。最後に、InstallationCompleteと表示されます。

実際のルートキットスキャナーを実行する前に、プロパティファイルを更新する必要があります。これを行うには、次のコマンドを入力する必要があります。

sudo rkhunter – propupd

このプロセスが機能したことを示す短いメッセージが表示されます。これで、最終的に実際のルートキットチェックを実行できます。これを行うには、次のコマンドを使用します。

sudo rkhunter – check

最初に行うことは、システムコマンドを確認することです。ほとんどの場合、ここでは緑色のOK(OKs)を使用し、赤色の警告(Warnings)はできるだけ少なくする必要があります。それが完了したら、Enterキー(Enter)を押すと、ルートキットのチェックが開始されます。

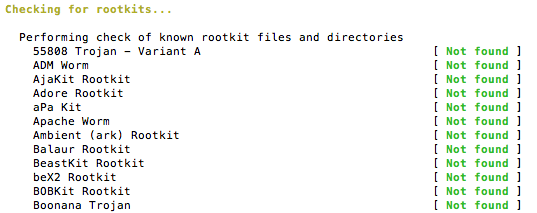

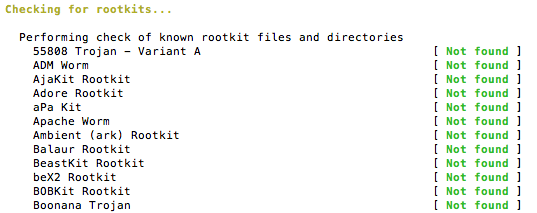

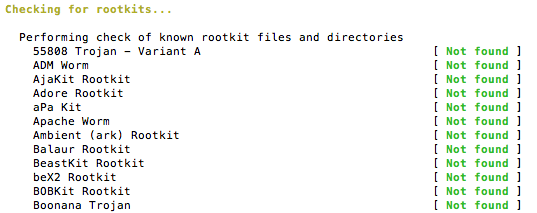

ここでは、それらすべてが「見つかりません(Not Found)」と表示されていることを確認します。ここで何かが赤くなった場合は、間違いなくルートキットがインストールされています。最後に、ファイルシステム、ローカルホスト、およびネットワークに対していくつかのチェックを行います。最後に、結果の概要が表示されます。

警告の詳細が必要な場合は、cd /var/logと入力してから、 sudo cat rkhunter.logと入力して、ログファイル全体と警告の説明を確認してください。コマンドやスタートアップファイルのメッセージは通常は問題ないので、あまり心配する必要はありません。主なことは、ルートキットをチェックするときに何も見つからなかったことです。

chkrootkit

chkrootkitは、ルートキットの兆候をローカルでチェックする無料のツールです。現在、約69の異なるルートキットをチェックしています。サイトにアクセスし、上部にある[ダウンロード]をクリックしてから、 (Download)chkrootkitの最新のソースtarball(chkrootkit latest Source tarball)をクリックしてtar.gzファイルをダウンロードします。

Macの(Mac)ダウンロード(Downloads)フォルダに移動し、ファイルをダブルクリックします。これにより、圧縮が解除され、 (uncompress it)Finderに(Finder)chkrootkit-0.XXというフォルダが作成されます。次に、ターミナル(Terminal)ウィンドウを開き、非圧縮ディレクトリに移動します。

基本的には、Downloadsディレクトリに移動してから、chkrootkitフォルダに移動します。そこに到達したら、コマンドを入力してプログラムを作成します。

sudo make sense

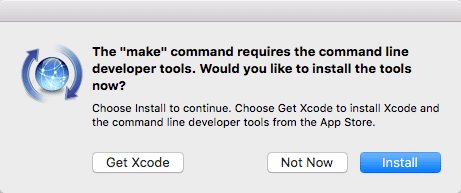

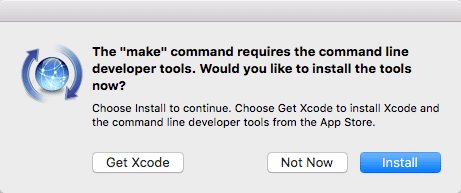

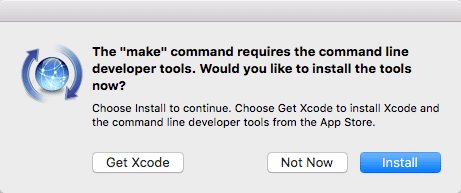

ここでsudo(sudo)コマンドを使用する必要はありませんが、実行するにはroot権限が必要なため、ここに含めました。コマンドが機能する前に、 make(make)コマンドを使用するために開発者ツールをインストールする必要があるというメッセージが表示される場合があります。

先に進み、[インストール]をクリックして、(Install)コマンドをダウンロードしてインストールします。完了したら、コマンドを再実行してください。たくさんの警告などが表示される場合がありますが、それらは無視してください。最後に、次のコマンドを入力してプログラムを実行します。

sudo ./chkrootkit

以下に示すような出力が表示されるはずです。

3つの出力メッセージのいずれかが表示されます:感染し( not infected)ていない、テストされ(not tested)ていない、見つからない(not found)。感染していないとは、ルートキットシグネチャが見つからなかったことを意味します。見つからないとは、テストするコマンドが使用できないことを意味し、テストされていないとは、さまざまな理由でテストが実行されなかったことを意味します。

うまくいけば(Hopefully)、すべてが感染していない状態で出てきますが、感染が見られる場合は、マシンが危険にさらされてい(machine has been compromised)ます。プログラムの開発者は、ルートキットを削除するために基本的にOSを再インストールする必要があることをREADMEファイルに書き込みます。これは、基本的に私も提案することです。

ESETルートキット検出器

ESET Rootkit Detectorは、はるかに使いやすいもう1つの無料プログラムですが、主な欠点は、OS X 10.6、10.7(OS X 10.6)、および10.8でのみ機能することです。OS Xが現在10.13に近いことを考えると、このプログラムはほとんどの人にとって役に立たないでしょう。

残念ながら、 Mac(Mac)でルートキットをチェックするプログラムはそれほど多くありません。Windowsにはもっとたくさんのことがありますが、 Windowsのユーザーベースは非常に大きいので、それは理解できます。ただし、上記のツールを使用すると、ルートキットがマシンにインストールされているかどうかを適切に把握できるはずです。楽しみ!

How to Check Your Mac for Rootkits

If your Mac is acting ѕtrangely and you suspect a rootkit, then you’ll need to get to work downloading and scanning with several different tools. It’s worth noting that you could have a rootkit installed and not even know it.

The main distinguishing factor that makes a rootkit special is that it gives someone remote administrator control over your computer without your knowledge. Once someone has access to your computer, they can simply spy on you or they can make any change they want to your computer. The reason why you have to try several different scanners is that rootkits are notoriously hard to detect.

For me, if I even suspect there is a rootkit installed on a client computer, I immediately back up the data and perform a clean install of the operating system. This is obviously easier said than done and it’s not something I recommend everyone do. If you’re not sure if you have a rootkit, it’s best to use the following tools in the hopes of discovering the rootkit. If nothing comes up using multiple tools, you’re probably OK.

If a rootkit is found, it’s up to you to decide whether the removal was successful or whether you should just start from a clean slate. It’s also worth mentioning that since OS X is based on UNIX, a lot of the scanners use the command line and require quite a bit of technical know-how. Since this blog is geared towards beginners, I’m going to try to stick to the easiest tools that you can use to detect rootkits on your Mac.

Malwarebytes for Mac

The most user-friendly program you can use to remove any rootkits from your Mac is Malwarebytes for Mac. It’s not just for rootkits, but also any kind of Mac viruses or malware.

You can download the free trial and use it for up to 30 days. The cost is $40 if you want to purchase the program and get real-time protection. It’s the easiest program to use, but it’s also probably not going to find a really hard-to-detect rootkit, so if you can take the time to use the command line tools below, you’ll get a much better idea of whether or not you have a rootkit.

Rootkit Hunter

Rootkit Hunter is my favorite tool to use on the Mac for finding rootkits. It’s relatively easy to use and the output is very easy to understand. Firstly, go to the download page and click on the green download button.

Go ahead and double-click on the .tar.gz file to unpack it. Then open a Terminal window and navigate to that directory using the CD command.

Once there, you need to run the installer.sh script. To do this, use the following command:

sudo ./installer.sh – install

You’ll be prompted to enter your password to run the script.

If all went well, you should see some lines about the installation starting and directories being created. At the end, it should say Installation Complete.

Before you run the actual rootkit scanner, you have to update the properties file. To do this, you need to type the following command:

sudo rkhunter – propupd

You should get a short message indicating that this process worked. Now you can finally run the actual rootkit check. To do that, use the following command:

sudo rkhunter – check

The first thing it’ll do is check the system commands. For the most part, we want green OKs here and as few red Warnings as possible. Once that is complete, you will press Enter and it’ll start checking for rootkits.

Here you want to ensure all of them say Not Found. If anything comes up red here, you definitely have a rootkit installed. Lastly, it’ll do some checks on the file system, local host, and network. At the very end, it’ll give you a nice summary of the results.

If you want more details about the warnings, type in cd /var/log and then type in sudo cat rkhunter.log to see the entire log file and the explanations for the warnings. You don’t have to worry too much about the commands or startup files messages as those are normally OK. The main thing is that nothing was found when checking for rootkits.

chkrootkit

chkrootkit is a free tool that will locally check for signs of a rootkit. It currently checks for about 69 different rootkits. Go to the site, click on Download at the top and then click on chkrootkit latest Source tarball to download the tar.gz file.

Go to the Downloads folder on your Mac and double-click on the file. This will uncompress it and create a folder in Finder called chkrootkit-0.XX. Now open a Terminal window and navigate to the uncompressed directory.

Basically, you cd into the Downloads directory and then into the chkrootkit folder. Once there, you type in the command to make the program:

sudo make sense

You don’t have to use the sudo command here, but since it requires root privileges to run, I have included it. Before the command will work, you might get a message saying the developer tools need to be installed in order to use the make command.

Go ahead and click on Install to download and install the commands. Once complete, run the command again. You may see a bunch of warnings, etc., but just ignore those. Lastly, you will type the following command to run the program:

sudo ./chkrootkit

You should see some output like what is shown below:

You’ll see one of three output messages: not infected, not tested and not found. Not infected means it didn’t find any rootkit signature, not found means the command to be tested is not available and not tested means the test was not performed due to various reasons.

Hopefully, everything comes out not infected, but if you do see any infection, then your machine has been compromised. The developer of the program writes in the README file that you should basically reinstall the OS in order to get rid of the rootkit, which is basically what I also suggest.

ESET Rootkit Detector

ESET Rootkit Detector is another free program that is much easier to use, but the main downside is that it only works on OS X 10.6, 10.7 and 10.8. Considering OS X is almost to 10.13 right now, this program won’t be helpful for most people.

Unfortunately, there aren’t many programs out there that check for rootkits on Mac. There are a lot more for Windows and that’s understandable since the Windows user base is so much larger. However, using the tools above, you should hopefully get a decent idea of whether or not a rootkit is installed on your machine. Enjoy!