インターネットを介したお子様のアクティビティの(children’s activity across the internet)監視、不正アクセスからの保護、セキュリティ問題の改善、内部からの脅威の軽減など、Windowsユーザーのアクティビティを追跡する理由はたくさんあります。

ここでは、自宅のPC、サーバーネットワークのユーザー追跡、ワークグループなど、さまざまなWindows環境の追跡オプションについて説明します。

Web履歴を確認する(Check Your Web History)

コンピューター上の誰か(子供など)がアクセスしているサイトを知りたい場合は、ブラウザーの履歴からその情報を見つけることができます。技術に精通したユーザーはこの履歴を非表示にする方法を知っているかもしれませんが、確認しても問題はありません。

- Google Chromeを使用して、右上隅にある3つのドットをクリックし、[履歴(History)]をクリックします。

- Chromeでコンピュータの履歴にアクセスする別の方法は、 Ctrl + Hショートカットを使用することです。

- Firefoxで、下の画像のようなトップバーのアイコンに移動してクリックします。

- 次に、[履歴(History)]をクリックします。

- Microsoft Edgeで、ウィンドウの右上隅にある流れ星のアイコンを探してクリックします。次に、[履歴(History)]をクリックします。

Windowsイベント(Windows Events)

Windowsは、コンピューター上のすべてのユーザーアクティビティを追跡します(track of all user activity on your computer)。他の誰かがあなたのコンピュータを使用しているかどうかを判断するための最初のステップは、それが使用されていた時間を特定することです。

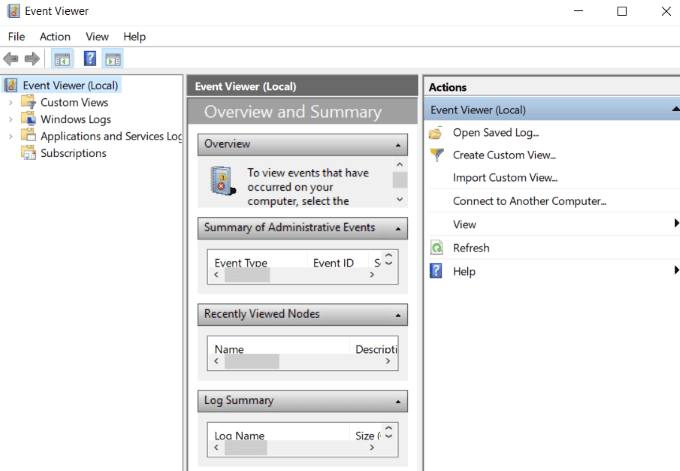

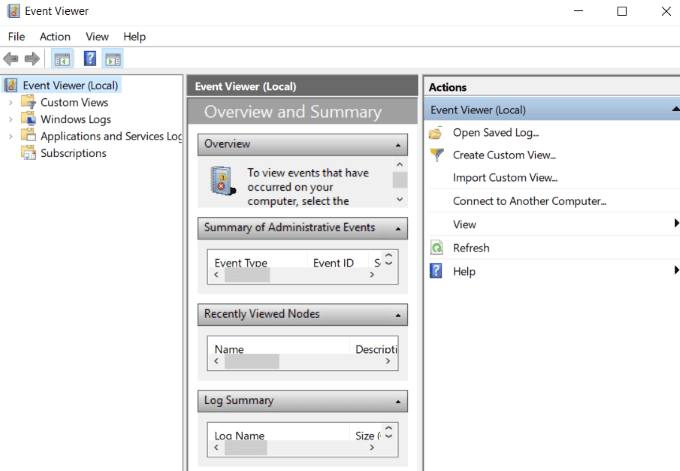

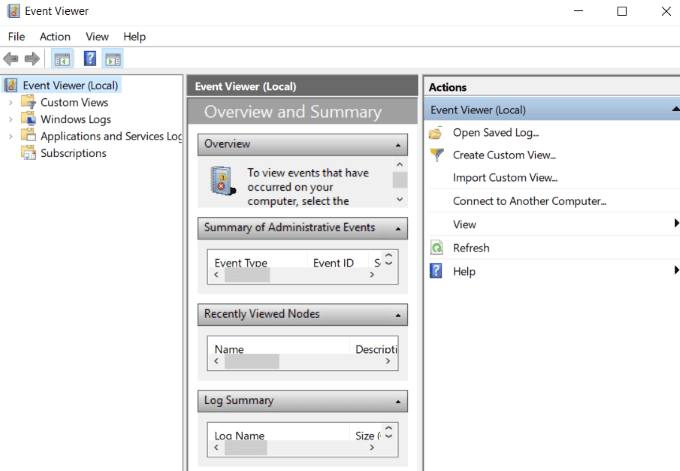

- スタートメニューから、イベントビューア(event viewer)と入力し、クリックして開きます。

- Windowsログ(Windows Logs)フォルダを展開するには、イベントビューア(ローカル)をクリックします。(Event Viewer (local).)

- Windowsログ(Windows Logs)をクリックして展開し、[システム]を右クリックします。(System.)

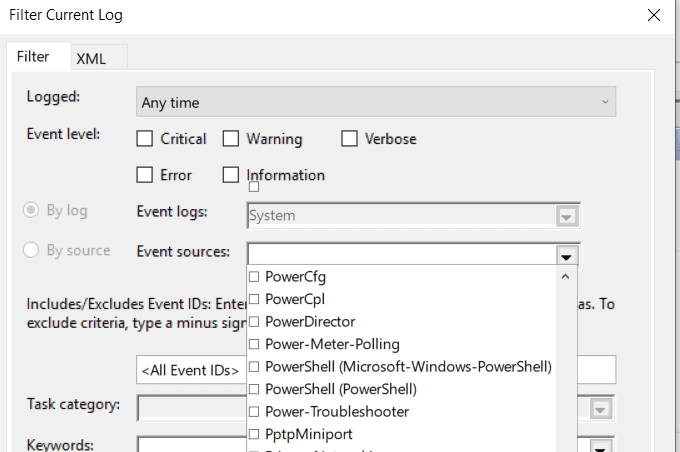

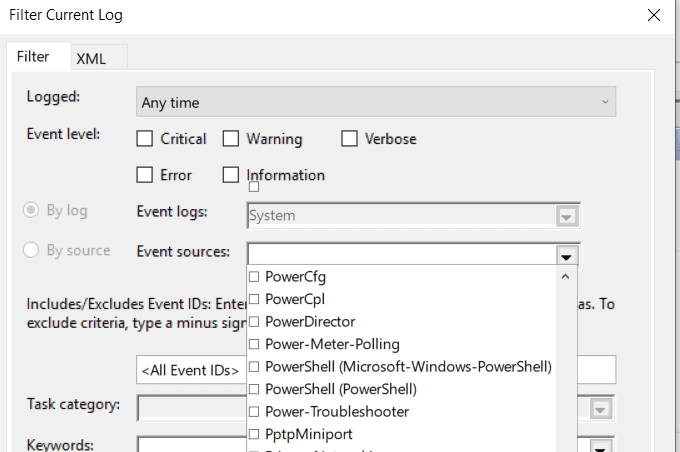

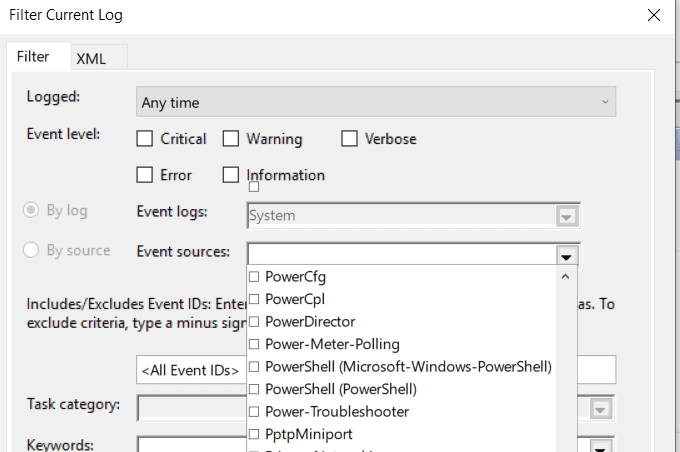

- [現在のログのフィルター(Filter Current Log)]をダブルクリックして、[イベントソース(Event Sources)]のドロップダウンメニューを開きます。

- Power-Troubleshooterまで下にスクロールし、その横にあるボックスにチェックマークを付けます。次に、[ OK ]をクリックします。

- Windowsイベントビューア(Windows Event Viewer)には、コンピュータがスリープモードから抜けたとき、または電源が入ったときに表示されます。これらの時間にそれを使用していなかった場合は、他の誰かが使用していました。

WindowsServerでの疑わしいアクティビティを特定する方法(How To Identify Suspicious Activity On a Windows Server)

複数のWindows(Windows)サーバーを備えた環境を実行している場合、セキュリティは非常に重要です。疑わしいアクティビティを特定するためのWindowsアクティビティの(Windows)監査(Auditing)と追跡は、次のようなさまざまな理由で最も重要です。

- WindowsOSでのマルウェアとウイルスの蔓延

- 一部のアプリケーションおよびプログラムでは、ユーザーが一部のウイルス対策ファイアウォールおよびローカルファイアウォールを無効にする必要があります

- 多くの場合、ユーザーはリモートデスクトップセッションを切断しないため、システムは不正アクセスに対して脆弱なままになります。

インシデントが発生するまで待つよりも、予防策を講じる方がよいでしょう。サーバーに誰がいつログオンしているかを確認するための堅牢なセキュリティ監視プロセスを用意する必要があります。これにより、 Windows(Windows)サーバーのセキュリティレポートで疑わしいイベントが特定されます。

Windowsレポートで注意すべき点(What To Look Out For In Your Windows Reports)

サーバーの管理者として、次のような不正なWindows(Windows)ユーザーアクティビティからネットワークを保護するために監視する必要のあるイベントがいくつかあります。

- リモートデスクトップセッションの試行の失敗または成功。

- ログインを繰り返すと、パスワードがロックアウトされます。

- (Group)行っていないポリシーの変更をグループ化または監査します。

- (Successful)Windowsネットワーク、メンバーサービス、またはドメインコントローラーへのログインの試行の成功または失敗。

- 既存のサービスを削除または停止したか、新しいサービスを追加しました。

- レジストリ設定が変更されました。

- イベントログがクリアされました。

- Windowsファイアウォールまたはルールを無効または変更しました。

上記のように、イベントはWindowsのイベントログに記録されます。ネイティブログの3つの主なタイプは次のとおりです。

XpoLog7

XpoLog7は、以下を提供する自動ログ管理ツールです。

- ログデータ分析

- 問題の自動検出

- ルールとイベントのプロアクティブな監視

基本プランは0.5GB/日で永久無料です。より多くの機能が必要な場合、Xpolog7はいくつかの段階的な(Xpolog7)価格設定オプション(pricing options)も提供します。

ワークグループでのユーザーアクティビティを追跡する方法(How To Track User Activity In Workgroups)

ワークグループは、コンピューターの組織化されたネットワークです。これにより、ユーザーはストレージ、ファイル、およびプリンターを共有できます。

一緒に作業するのに便利な方法であり、使いやすく、管理も簡単です。ただし、適切な管理がないと、ワークグループのすべての参加者に影響を与える可能性のある潜在的なセキュリティリスクにネットワークがさらされることになります。

以下は、ネットワークセキュリティを強化するためにユーザーアクティビティを追跡する方法に関するヒントです。

Windows監査ポリシーを使用する(Use Windows Audit Policy)

以下の手順に従って、ワークグループ参加者がネットワーク上で行っていることを追跡します。

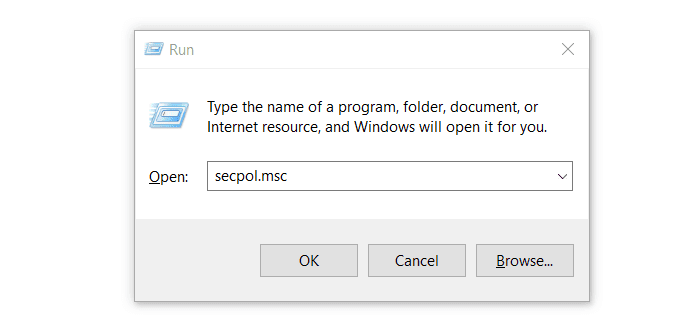

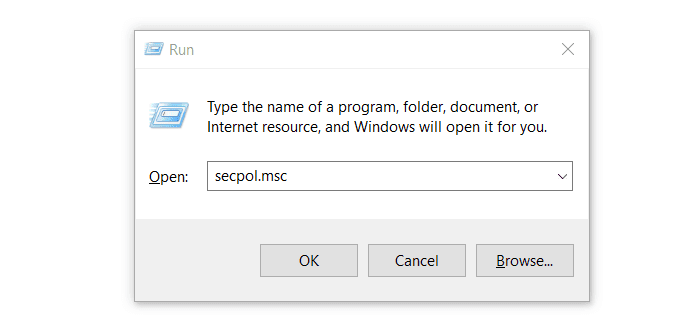

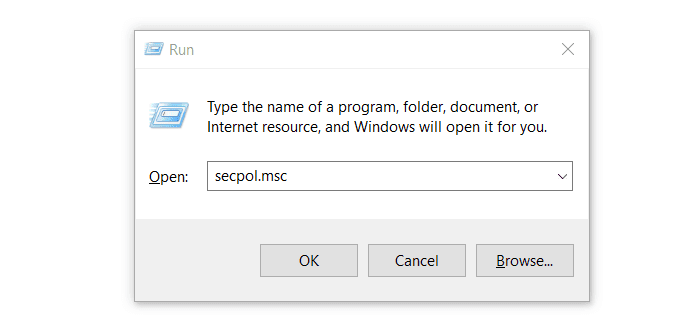

- Windowsキー(Windows key)とRを押しながら実行を開きます。

- [開く:(Open:) ]の横のボックスにsecpol.mscと入力し、[ (secpol.msc )OK ]をクリックします。

これにより、[ローカルセキュリティポリシー](Local Security Policy)ウィンドウが開きます。

- 左側の列で、[セキュリティ設定]をダブルクリック(Securit)し( Settings)ます(y)。次に、 [ローカルポリシー(Local Policies)]設定をクリックして展開します。

- [監査ポリシー(Audit Policy)]を開くと、右側のペインのメニューに、[未定義]に設定されている多くの(Not Defined.)監査(Audit)エントリが表示されます。

- 最初のエントリを開きます。[ローカルセキュリティ設定(Local Security Settings)]タブで、[これらの試行の監査]の[(Audit these attempts)成功(Success )と失敗( Failure)]を確認します。次に、[適用(Apply)]と[ OK ]をクリックします。

ワークグループでのユーザーアクティビティを追跡するには、すべてのエントリに対して上記の手順を繰り返します。ワークグループ内のすべてのコンピューターを適切に保護する必要があることに注意してください。1台のコンピューターが感染すると、同じネットワークに接続されている他のすべてのコンピューターが危険にさらされます。

キーロガー(Keyloggers)

キーロガープログラム(Keylogger programs)は、キーボードアクティビティを監視し、入力されたすべてのログを保持します。これらは、Windowsユーザーのアクティビティを監視して、誰かがあなたのプライバシーを侵害していないかどうかを確認するための効果的な方法です。

Most people who use keylogger programs do so for malicious reasons. Because of this, your anti-malware program will likely quarantine it. So you will need to remove the quarantine to use it.

There are several free keylogger software programs for you to choose from if you are in the market.

How To Track Windows Computer and User Activity

There are mаny reasons to track Windоws user activity, including monitoring your children’s activity across the internet, protection against unauthorized access, improving security issues, and mitigating insider threats.

Here will discuss tracking options for a variety of Windows environments, including your home PC, server network user tracking, and workgroups.

Check Your Web History

If you want to know which sites someone on your computer (such as your children) are visiting, you can find that information via the browser history. Even though tech-savvy users might know ways to hide this history, it doesn’t hurt to check.

- Using Google Chrome, click on the three dots in the upper right-hand corner and click History.

- Another way to access your computer history in Chrome is to use the Ctrl + H shortcut.

- In Firefox, navigate to the icon in the top bar that looks like the image below and click on it.

- In Microsoft Edge, in the top-right corner of the window, look for and click on the shooting star icon. Then click on History.

Windows Events

Windows keeps track of all user activity on your computer. The first step to determine if someone else is using your computer is to identify the times when it was in use.

- From the Start Menu, type event viewer and open it by clicking on it.

- To expand the Windows Logs folder, click on Event Viewer (local).

- Expand Windows Logs by clicking on it, and then right-click on System.

- Double-click on Filter Current Log and open the dropdown menu for Event Sources.

- Scroll down to Power-Troubleshooter and tick the box next to it. Then click OK.

- The Windows Event Viewer will show you when your computer was brought out of sleep mode or turned on. If you weren’t using it during these times, someone else was.

How To Identify Suspicious Activity On a Windows Server

If you are running an environment with several Windows servers, security is vital. Auditing and tracking Windows activities to identify suspicious activity is paramount for numerous reasons, including:

- The prevalence of malware and viruses in Windows OS

- Some applications and programs require users to disable some antivirus and local firewalls

- Users often don’t disconnect remote desktop sessions, leaving the system vulnerable to unauthorized access

It’s better to take preventative measures than to wait until an incident occurs. You should have a robust security monitoring process in place to see who is logging onto your server and when. This will identify suspicious events in the Windows server security reports.

What To Look Out For In Your Windows Reports

As the administrator of a server, there are several events to keep an eye on to protect your network from nefarious Windows user activity, including:

- Failed or successful attempts of remote desktop sessions.

- Repeated login attempts resulting in password lockouts.

- Group or audit policy changes you didn’t make.

- Successful or failed attempts to log into your Windows network, member services, or domain controller.

- Deleted or stopped existing services or new services added.

- Registry settings changed.

- Event logs cleared.

- Disabled or changed Windows firewall or rules.

As discussed above, events are recorded in the event log in Windows. The three main types of native logs are:

- Security.

- Application.

- System.

XpoLog7

XpoLog7 is an automated log management tool to provide:

- Log data analysis

- Automatic detection of problems

- Proactive monitoring of rules and events

The basic plan is free forever for 0.5GB/day. For those needing more features, Xpolog7 also offers several tiered pricing options.

How To Track User Activity In Workgroups

Workgroups are organized networks of computers. They enable users to share storage, files, and printers.

It is a convenient way to work together and easy to use and administer. However, without proper administration, you are opening your network to potential security risks that can affect all participants of the workgroup.

Below are tips on how to track user activity to increase your network security.

Use Windows Audit Policy

Follow the steps below to track what workgroup participants are doing on your network.

- Open Run by holding down the Windows key and R.

- Type secpol.msc in the box next to Open: and click OK.

This will open the Local Security Policy window.

- From the column on the left, double-click Security Settings. Then expand the Local Policies setting by clicking on it.

- Open Audit Policy, and then on the menu in the right pane you will see many Audit entries that are set to Not Defined.

- Open the first entry. From the Local Security Settings tab, check Success and Failure under Audit these attempts. Then click Apply and OK.

Repeat the steps above for all entries to track user activity in workgroups. Keep in mind that all the computers in your workgroup must be properly protected. If one computer gets infected, all others connected to the same network are at risk.

Keyloggers

Keylogger programs monitor keyboard activity and keep a log of everything typed. They are an effective way to monitor Windows user activity to see if someone has been intruding on your privacy.

Most people who use keylogger programs do so for malicious reasons. Because of this, your anti-malware program will likely quarantine it. So you will need to remove the quarantine to use it.

There are several free keylogger software programs for you to choose from if you are in the market.