ユーザーは、スウェーデンの会社Yubicoによって製造されたハードウェアセキュリティキーを使用して、 (Yubico)Windows10の(Windows 10)ローカルアカウントにログインできます。同社は最近、Yubico LoginforWindows(Yubico)アプリケーション(Login for Windows application)の最初の安定バージョンをリリースしました。この投稿では、 Windows10PCで使用するためにYubiKeyをインストールして構成する方法を紹介します。

YubiKeyは、ワンタイムパスワード、公開鍵暗号化と認証、およびFIDOAllianceによって開発されたユニバーサル2ndファクター(U2F)(Universal 2nd Factor (U2F))と(FIDO Alliance)FIDO2プロトコル(FIDO2)をサポートするハードウェア認証デバイスです。これにより、ユーザーはワンタイムパスワードを発行するか、デバイスによって生成されたFIDOベースの公開鍵と秘密鍵のペアを使用して、自分のアカウントに安全にログインできます。YubiKeyでは、ワンタイムパスワードをサポートしていないサイトで使用するための静的パスワードを保存することもできます。Facebookは従業員の資格情報にYubiKeyを使用し、 Googleは従業員とユーザーの両方に対してYubiKeyをサポートしています。一部のパスワードマネージャーはYubiKeyをサポートしています。Yubicoは、 (Yubico)YubiKeyに似たデバイスであるセキュリティキー(Security Key)も製造していますが、公開鍵認証に重点を置いています。

YubiKeyを使用すると、ユーザーは秘密鍵を外部に公開することなく、メッセージに署名、暗号化、および復号化できます。この機能は、以前はMacおよびLinuxユーザーのみが利用できました。

To configure/set up YubiKey on Windows 10, you’ll need the following:

- YubiKeyUSBハードウェア。

- Windows用のYubicoログインソフトウェア。

- YubiKeyManagerソフトウェア。

それらはすべて、yubico.comの[(yubico.com)製品(Product)]タブから入手できます。また、YubiKeyアプリは、 (YubiKey)Azure Active Directory(AAD)またはActive Directory(AD)によって管理されるローカルWindowsアカウント、および(Windows)Microsoftアカウントをサポートしていないことに注意してください。

YubiKeyハードウェア認証デバイス

Yubico Login for Windowsソフトウェアをインストールする前に、ローカルアカウントのWindowsユーザー名とパスワードをメモしてください。ソフトウェアをインストールする人は、自分のアカウントのWindowsユーザー名とパスワードを持っている必要があります。これらがないと、何も構成できず、アカウントにアクセスできません。Windowsクレデンシャルプロバイダーのデフォルトの動作は、最後のログインを記憶することであるため、ユーザー名を入力する必要はありません。

このため、多くの人はユーザー名を覚えていない可能性があります。ただし、ツールをインストールして再起動すると、新しいYubicoクレデンシャルプロバイダーが読み込まれるため、管理者とエンドユーザーの両方が実際にユーザー名を入力する必要があります。これらの理由から、管理者だけでなく、Yubico Login for Windowsを介してアカウントを構成するすべてのユーザーは、管理者がツールをインストールして構成する前に、ローカルアカウントの(Windows)Windowsユーザー名とパスワードを使用してログインできることを確認する必要があります。 -ユーザーのアカウント。

また、Yubico Login for Windowsを構成すると、次のことに注意する必要があります。

- Windowsパスワードヒントなし

- パスワードをリセットする方法はありません

- 以前のユーザー/ログイン機能をRemember Previous User/Loginません。

さらに、Windows自動ログインはYubico LoginforWindowsと互換性がありませ(Windows)ん(Yubico Login)。自動ログイン用にアカウントが設定されているユーザーが、Yubico Login for Windowsの設定が有効になったときに元のパスワードを覚えていない場合、アカウントにアクセスできなくなります。次の方法でこの問題に先制的に対処します。(Address)

- 自動ログインを無効にする前に、ユーザーに新しいパスワードを設定してもらいます。

- Yubico Login for Windowsを使用してアカウントを構成する前に、すべてのユーザーにユーザー名と新しいパスワードを使用してアカウントにアクセスできることを確認してもらいます。

ソフトウェアをインストールするには、管理者権限が必要です。

YubiKeyのインストール

まず、ユーザー名を確認します。Yubico Login for Windowsをインストールして再起動したら、ログインするためのパスワードに加えてこれを入力する必要があります。これを行うには、 [スタート(Start)]メニューからコマンドプロンプト(Command Prompt)またはPowerShellを開き、以下のコマンドを実行します。(PowerShell)

whoami

(Take)完全な出力に注意してください。これは、DESKTOP-1JJQRDFjdoeの形式である必要がありDESKTOP-1JJQRDF\jdoe。ここで、 jdoe はユーザー名です。

- (Download)ここ(here)からYubicoLoginforWindows(Yubico Login)ソフトウェアをダウンロードします(Windows)。

- ダウンロードをダブルクリックして、インストーラーを実行します。

- エンドユーザー使用許諾契約に同意します。

- インストールウィザードで、インストール先フォルダーの場所を指定するか、デフォルトの場所を受け入れます。

- ソフトウェアがインストールされているマシンを再起動します。再起動後、Yubicoクレデンシャルプロバイダーは、 (Yubico)YubiKeyの入力を求めるログイン画面を表示します。

YubiKeyはまだプロビジョニングされていないため、ユーザーを切り替えて、ローカルWindowsアカウントのパスワードだけでなく、そのアカウント(Windows)のユーザー名も入力する必要があります。必要に応じて、Microsoftアカウントをローカルアカウントに変更する必要がある場合があります。

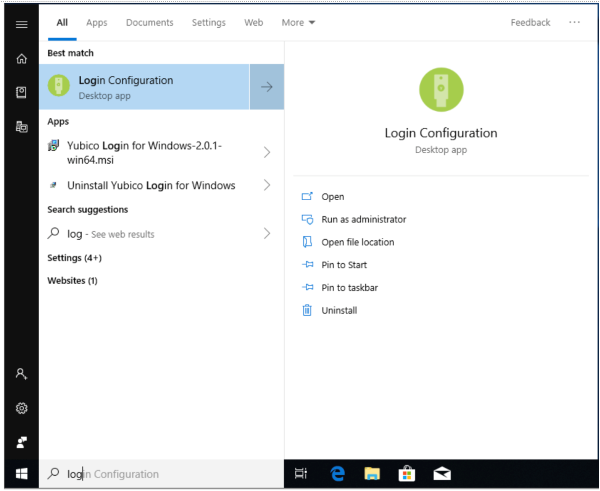

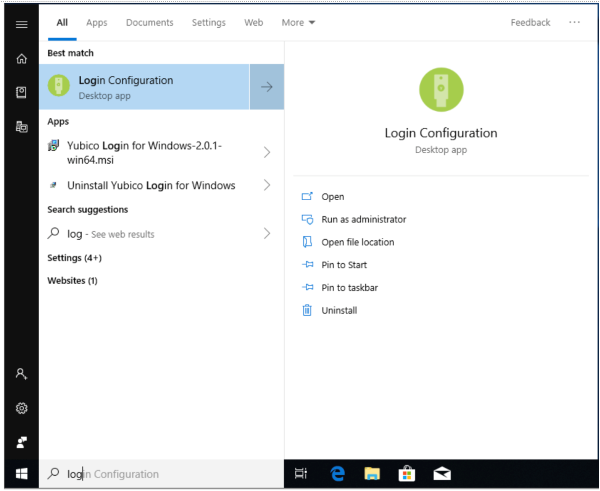

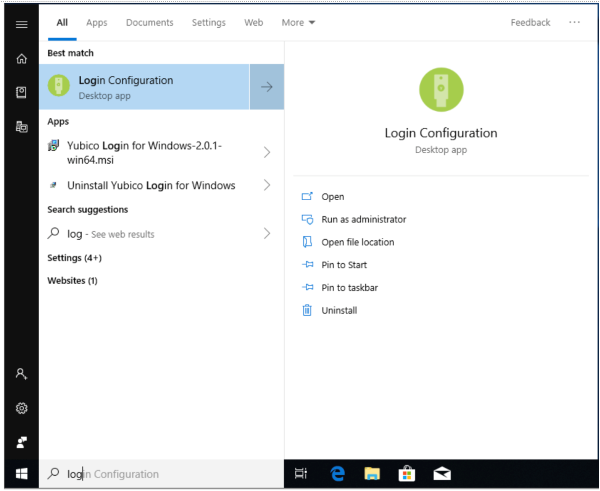

ログイン後、緑色のアイコンで「ログイン設定」を検索してください。(実際にYubico Login for Windowsというラベルが付いている項目は、単なるインストーラーであり、アプリケーションではありません。)

YubiKeyの設定

(Administrator)ソフトウェアを構成するには、管理者権限が必要です。

サポートされているアカウントのみがYubicoLoginforWindows(Yubico Login)用に設定できます(Windows)。構成ウィザードを起動し、探しているアカウントが表示されない場合、そのアカウントはサポートされていないため、構成に使用できません。

構成プロセス中に、以下が必要になります。

- プライマリキーとバックアップキー(Primary and Backup Keys):登録ごとに異なるYubiKeyを使用します。(YubiKey)バックアップキーを設定する場合、各ユーザーはプライマリ用に1つのYubiKeyを持ち、バックアップキー用に2つ目のYubiKeyを持っている必要があります。

- 回復コード(Recovery Code):回復コードは、すべてのYubiKeyが失われた場合にユーザーを認証するための最後の手段のメカニズムです。指定したユーザーにリカバリ(Recovery)コードを割り当てることができます。ただし、リカバリコードは、アカウントのユーザー名とパスワードも使用できる場合にのみ使用できます。リカバリコードを生成するオプションは、構成プロセス中に表示されます。

ステップ1:Windowsの[スタート(Start)]メニューで、[ Yubico ] >[ログイン構成(Login Configuration)]を選択します。

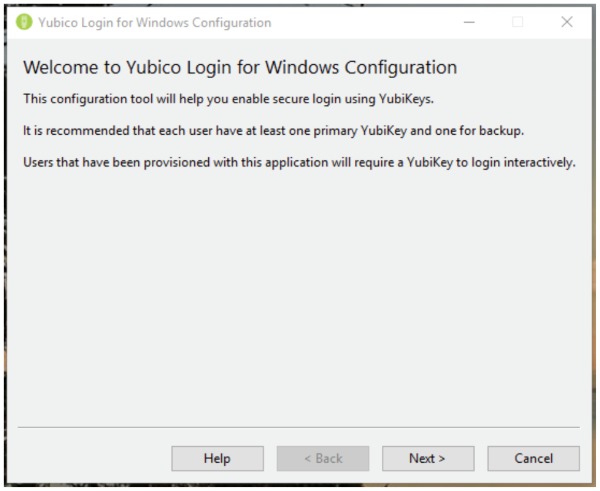

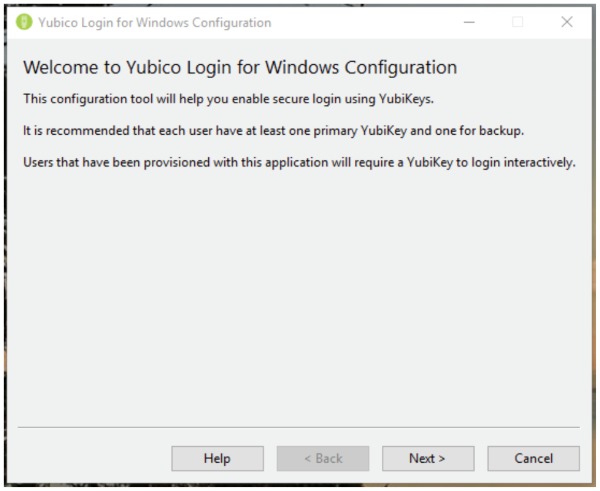

手順2:[ユーザーアカウント制御(User Account Control)]ダイアログが表示されます。管理者以外のアカウントからこれを実行している場合は、ローカル管理者の資格情報の入力を求められます。ウェルカムページでは、Yubicoログイン設定(Yubico Login Configuration)プロビジョニングウィザードを紹介しています。

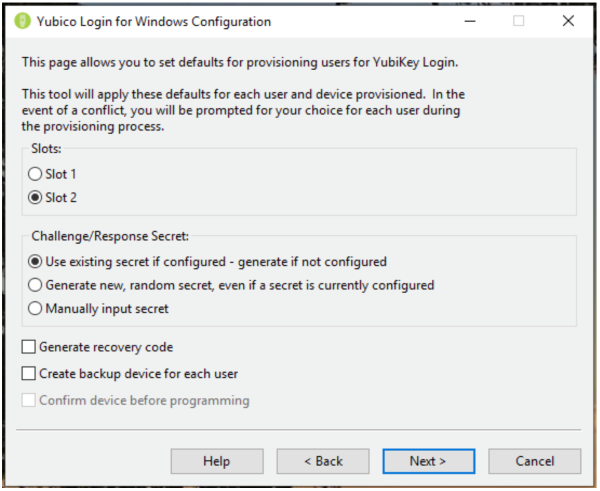

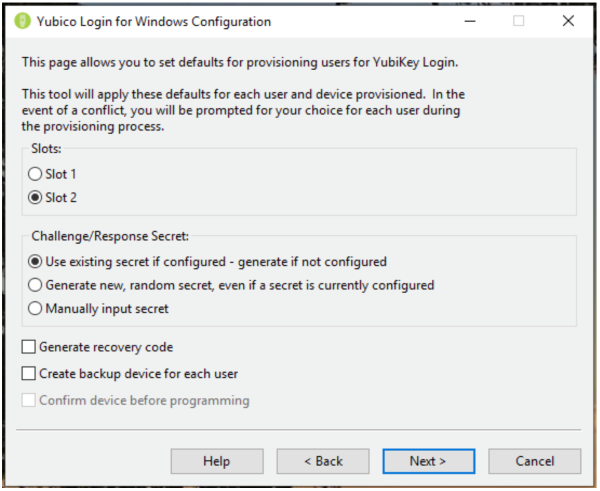

ステップ3:[次へ(Next)]をクリックします。YubicoWindowsログイン設定(Yubico Windows Login Configuration)のデフォルト(Default)ページが表示されます。

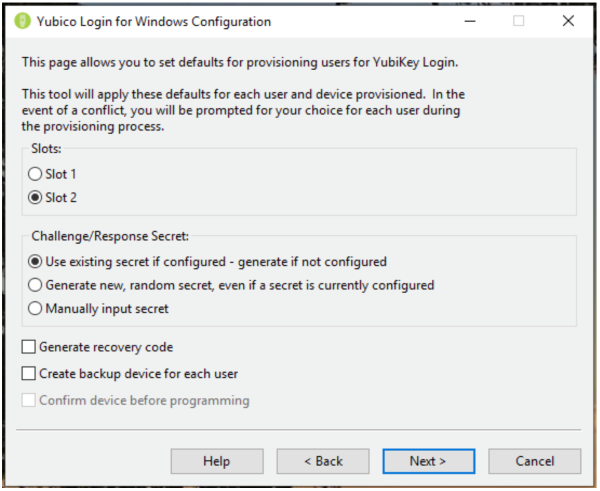

ステップ4:構成可能な項目は次のとおりです。

スロット(Slots):チャレンジ/レスポンスシークレットが保存されるスロットを選択します。カスタマイズされていないすべてのYubiKeyは、スロット1にクレデンシャルがプリロードされているため、Yubico Login for Windowsを使用して、他のアカウントへのログインにすでに使用されているYubiKeyを構成する場合は、スロット1を上書きしないでください。

Challenge/Response Secret:このアイテムを使用すると、シークレットの構成方法と保存場所を指定できます。オプションは次のとおりです。

- 構成されている場合は既存のシークレットを使用–構成されていない場合は生成(Use existing secret if configured – generate if not configured):キーの既存のシークレットは指定されたスロットで使用されます。デバイスに既存のシークレットがない場合、プロビジョニングプロセスは新しいシークレットを生成します。

- シークレットが現在構成されている場合でも、新しいランダムシークレットを生成します(Generate new, random secret, even if a secret is currently configured)。新しいシークレットが生成されてスロットにプログラムされ、以前に構成されたシークレットが上書きされます。

- シークレットを手動で入力する(Manually input secret): 上級ユーザー(For advanced users)の場合:プロビジョニングプロセス中に、アプリケーションはHMAC-SHA1シークレット(20バイト– 16進エンコードされた40文字)を手動で入力するように要求します。

リカバリコードの生成(Generate Recovery Code):プロビジョニングされたユーザーごとに、新しいリカバリコードが生成されます。この回復コードにより、エンドユーザーはYubiKeyを紛失した場合にシステムにログインできます。

注:ユーザーに2番目のキーをプロビジョニングするときにリカバリー・コードを保存することを選択した場合、以前のリカバリー・コードは無効になり、新しいリカバリー・コードのみが機能します。

ユーザーごとにバックアップデバイスを作成(Create Backup Device for Each User)する:このオプションを使用して、プロビジョニングプロセスにユーザーごとにプライマリYubiKeyとバックアップYubiKeyの2つのキーを登録させます。ユーザーにリカバリコードを提供したくない場合は、各ユーザーにバックアップYubiKeyを提供することをお勧めします。詳細については、上記の「プライマリ(Primary)キーとバックアップキー(Backup Keys) 」セクションを参照してください。

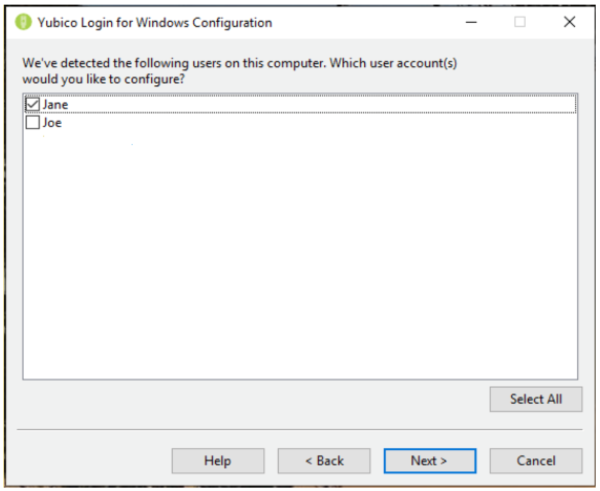

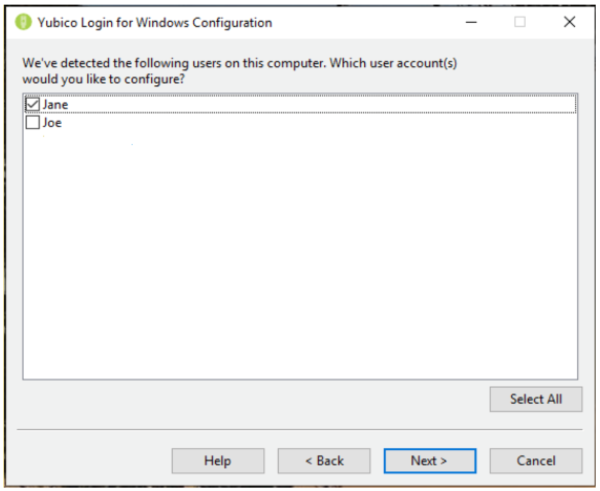

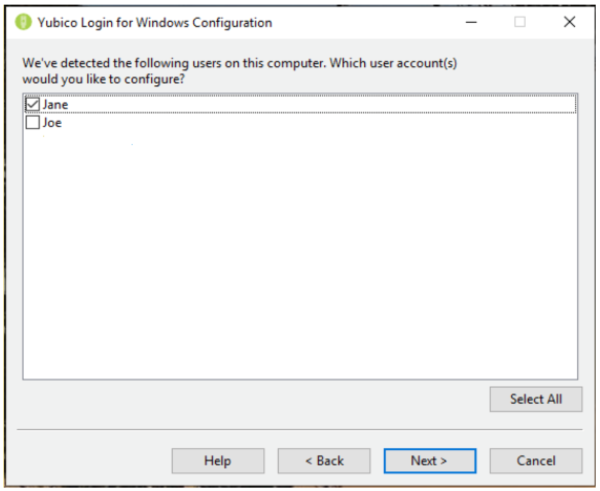

ステップ5:[次へ(Next)]をクリックして、プロビジョニングするユーザーを選択します。「ユーザーアカウント(Select User Accounts)の選択」ページ(Yubico Login for Windowsでサポートされているローカルユーザーアカウントがない場合、リストは空になります)が表示されます。

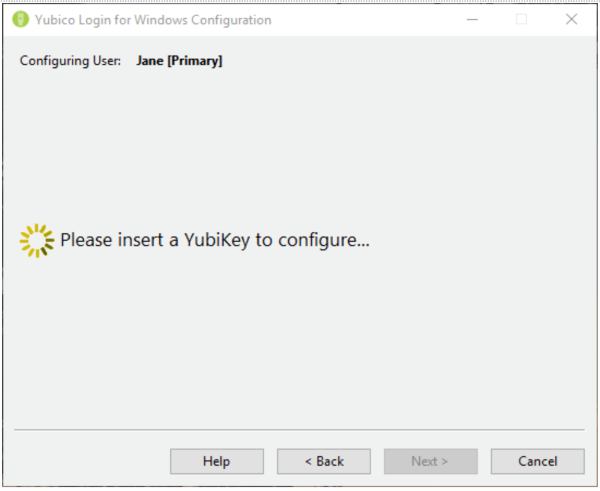

ステップ6:ユーザー名の横にあるチェックボックスを選択して、Yubico Login for Windowsの現在の実行中にプロビジョニングするユーザーアカウントを選択し、[(Windows)次へ(Next)]をクリックします。「ユーザー(Configuring User)の構成」ページが表示されます。

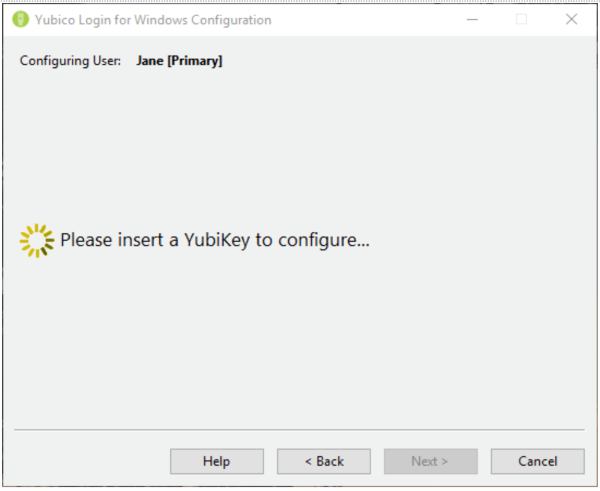

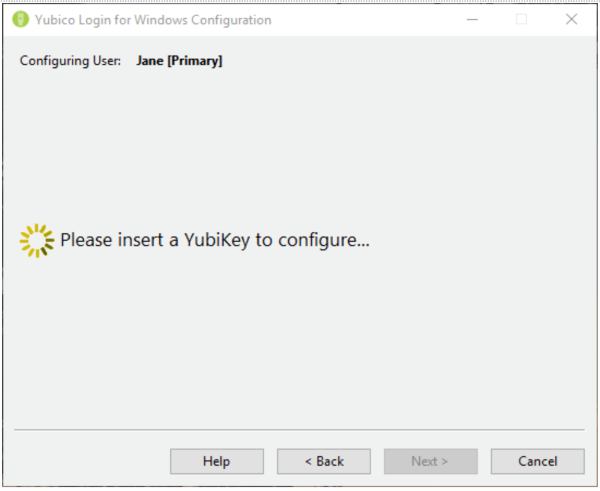

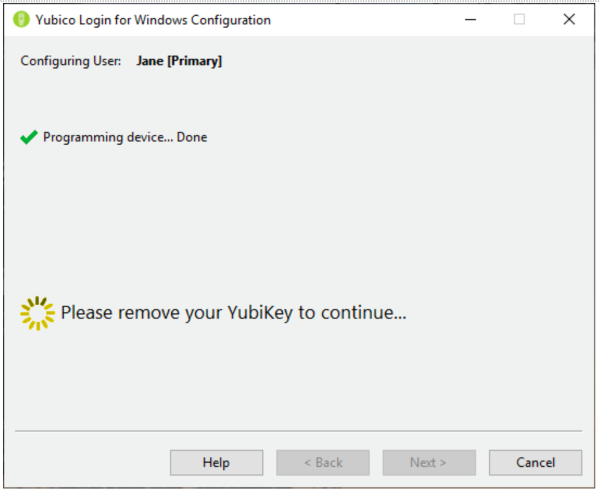

ステップ7:上記の「ユーザーの設定(Configuring User)」フィールドに表示されるユーザー名は、YubiKeyが現在設定されているユーザーです。各ユーザー名が表示されると、プロセスはそのユーザーに登録するためにYubiKeyを挿入するように促します。

ステップ8:挿入されたYubiKeyが検出されている間、およびページ上部の「ユーザーの構成(Configuring User)」フィールドにユーザー名が記載されているユーザーに登録される前に、「デバイスの待機」ページが表示されます。(Wait for Device)「デフォルト(Defaults)」ページで「ユーザーごとにバックアップデバイスを作成」を選択した場合、「ユーザーの構成」(Create Backup Device for Each User)フィールドに(Configuring User)は、登録されているYubiKeyの(YubiKeys)プライマリ(Primary)またはバックアップ(Backup)も表示されます。

ステップ9:手動で指定されたシークレットを使用するようにプロビジョニングプロセスを構成した場合、40桁の16進数のシークレットのフィールドが表示されます。シークレットを入力し、[次へ(Next)]をクリックします。

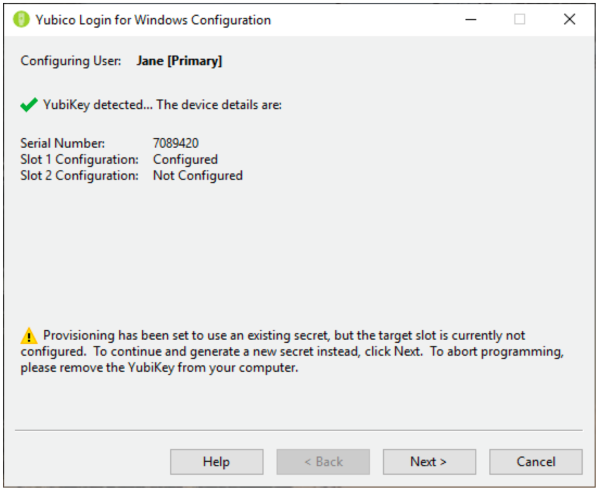

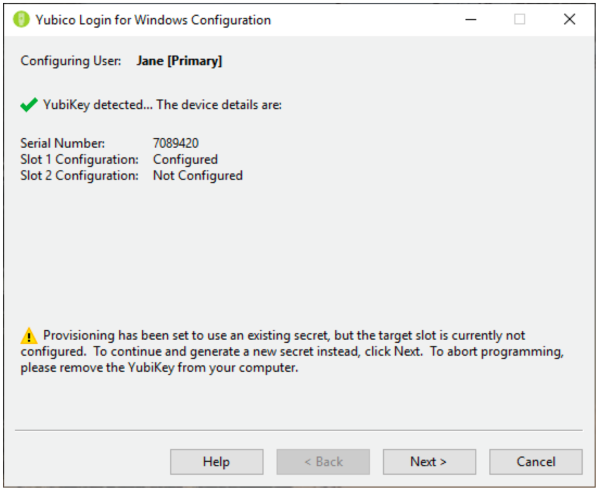

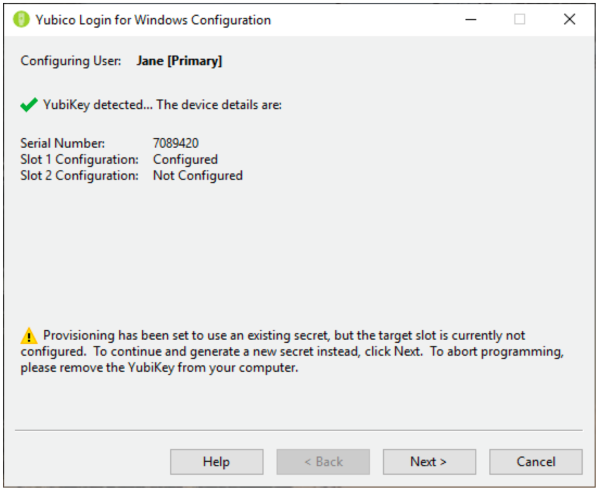

ステップ10:「プログラミングデバイス(Programming Device)」ページには、各YubiKeyのプログラミングの進行状況が表示されます。以下に示すデバイス確認(Device Confirmation)ページには、デバイスのシリアル番号(使用可能な場合)や各ワンタイムパスワード(One-Time Password)(OTP)スロットの構成ステータスなど、プロビジョニングプロセスによって検出されたYubiKeyの詳細が表示されます。(YubiKey)デフォルトとして設定したものと、検出されたYubiKeyで可能なこととの間に矛盾がある場合は、警告記号が表示されます。すべてが順調に進むと、チェックマークが表示されます。ステータス行にエラーアイコンが表示されている場合は、エラーが説明され、修正手順が画面に表示されます。

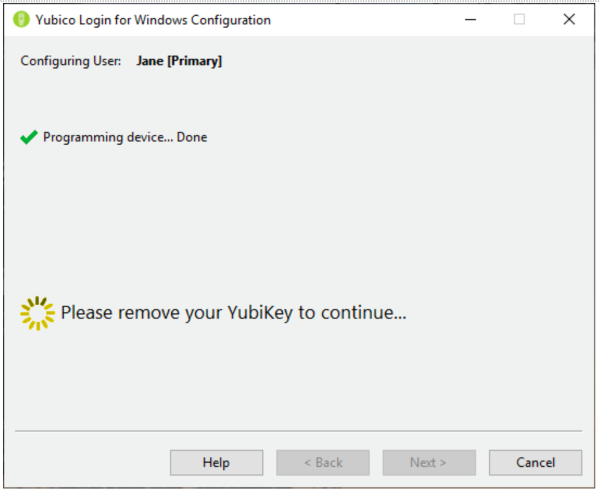

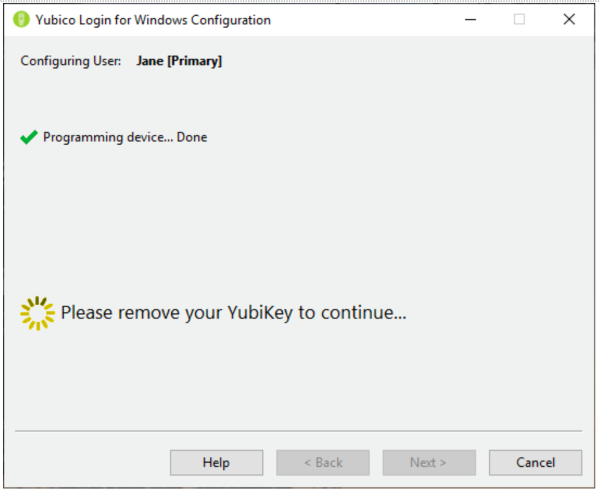

ステップ11:ユーザーアカウントのプログラミングが完了すると、対応するYubiKey(YubiKey)がないとそのアカウントにアクセスできなくなります。設定したばかりのYubiKey(YubiKey)を削除するように求められ、プロビジョニングプロセスは自動的に次のユーザーアカウント/ YubiKeyの組み合わせに進みます。

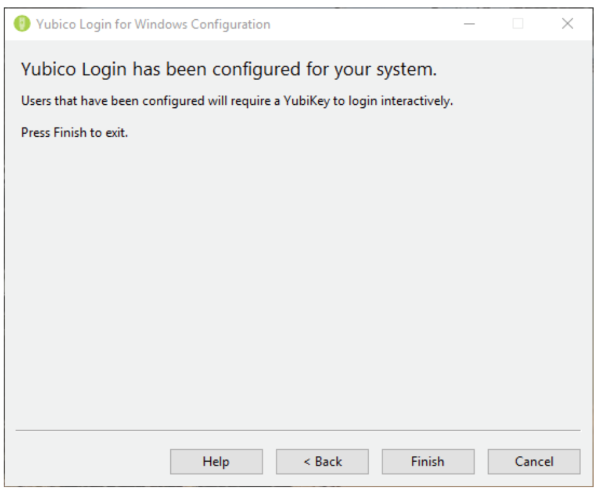

ステップ12:結局、指定されたユーザーアカウントのYubiKeysがプロビジョニングされました:(YubiKeys)

- [デフォルト](Defaults)ページで[リカバリコードの生成](Generate Recovery Code) が選択されている場合は、[リカバリコード](Recovery Code)ページが表示されます。

- [リカバリコードの生成](Generate Recovery Code)が選択されていない場合 、プロビジョニングプロセスは自動的に次のユーザーアカウントに進みます。

- 最後のユーザーアカウントが完了すると、プロビジョニングプロセスは[完了]に移動し ます。(Finished)

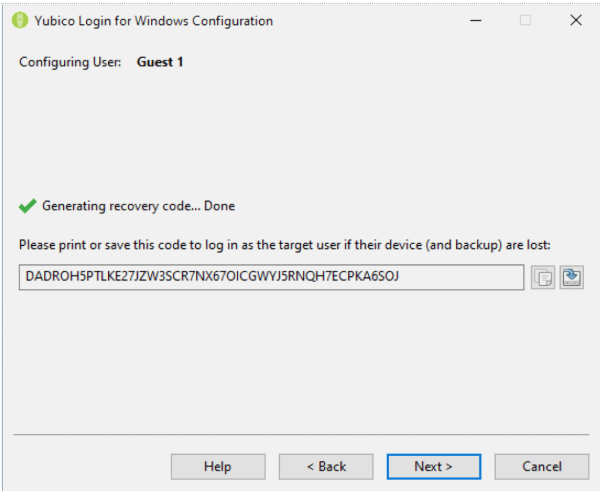

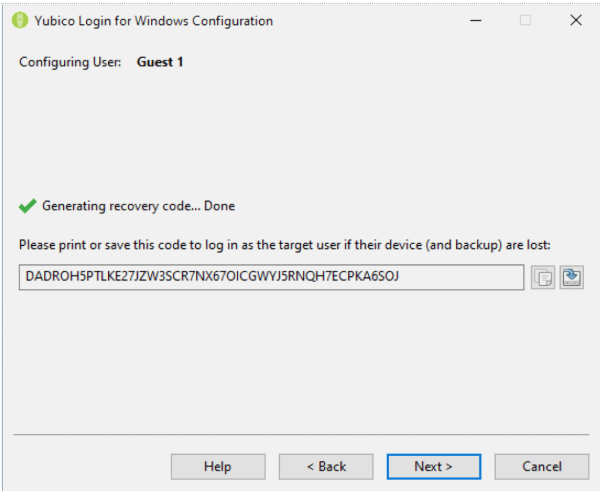

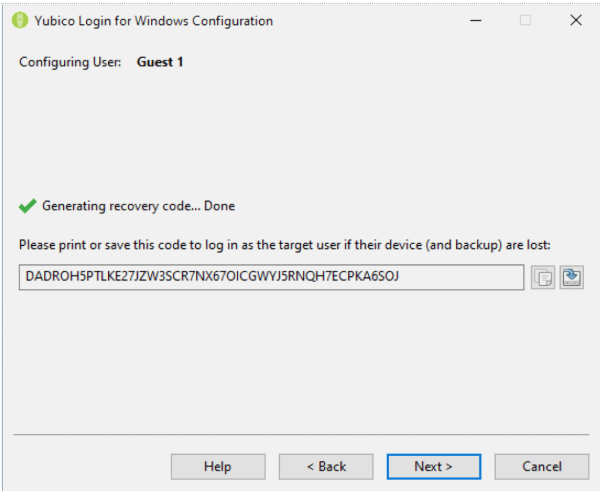

リカバリコードは長い文字列です。(エンドユーザーが数字の1を小文字のLと間違え、0を文字のOと間違えることによって引き起こされる問題を排除するために、回復コードはBase32でエンコードされ、同じように見える英数字を扱います。)

指定されたユーザーアカウントのすべてのYubiKey(YubiKeys)が設定されると、リカバリコード(Recovery Code)ページが表示されます。

手順13:[回復コード(Recovery Code)]ページで、選択したユーザーの回復コードを生成して設定します。これが完了すると、リカバリコードフィールドの右側にある[コピー(Copy)]ボタン と [保存]ボタンが使用可能になります。(Save)

ステップ14:リカバリコードをコピーしてユーザーと共有されないように保存し、ユーザーが紛失した場合に備えて保管します。

注(Note):プロセスのこの時点で、必ずリカバリコードを保存してください。次の画面に進むと、コードを取得できなくなります。

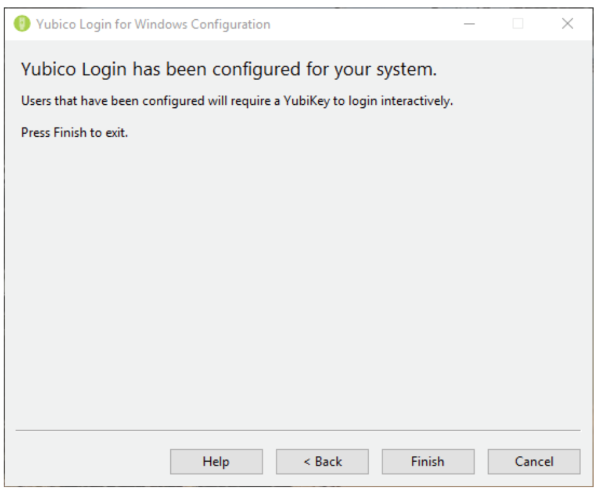

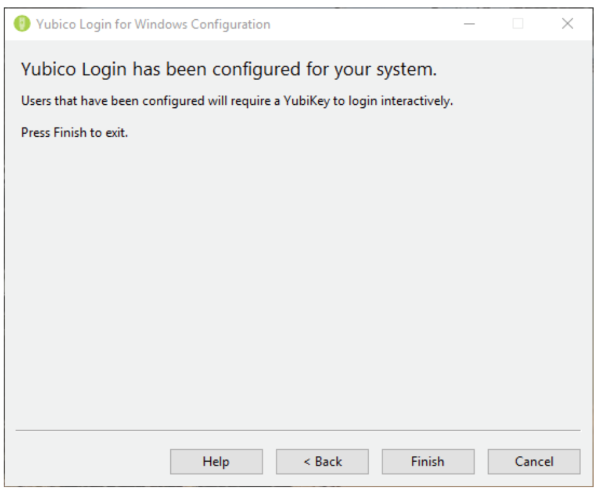

手順15: [ユーザーの選択(Select Users)]ページから次のユーザーアカウントに移動するには、[次へ(Next)]をクリックします。最後のユーザーを構成すると、プロビジョニングプロセスで[完了](Finished)ページが表示されます。

手順16:各ユーザーにリカバリコードを提供します。エンドユーザーは、ログインできないときにアクセスできる安全な場所にリカバリコードを保存する必要があります。

YubiKeyユーザーエクスペリエンス

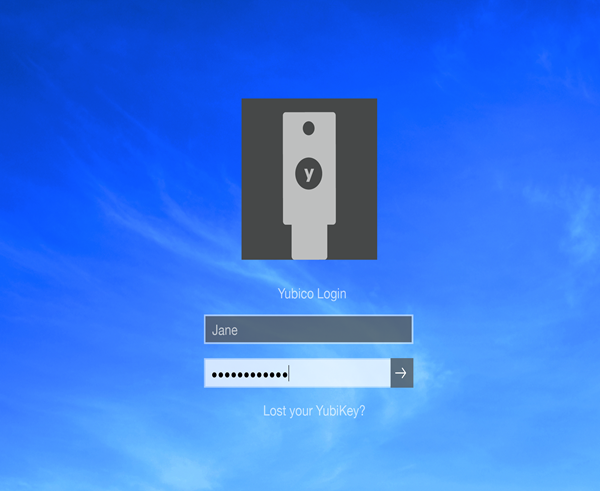

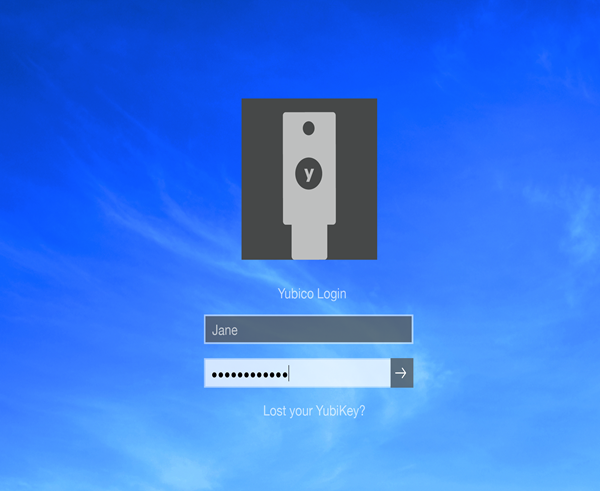

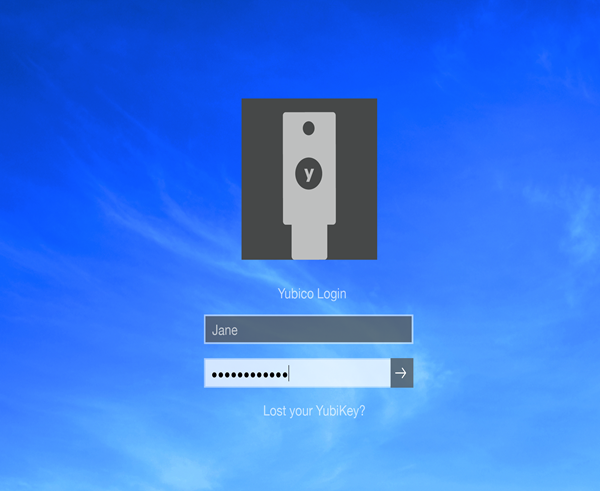

ローカルユーザーアカウントがYubiKeyを要求するように設定されている場合、ユーザーはデフォルトのWindowsクレデンシャルプロバイダーではなく、 Yubicoクレデンシャルプロバイダー(Yubico Credential Provider)によって認証されます。ユーザーはYubiKeyを挿入するように求められます。次に、Yubicoログイン(Yubico Login)画面が表示されます。ユーザーはユーザー名とパスワードを入力します。

注(Note):ログインするためにYubiKey USBハードウェアのボタンを押す必要はありません。場合によっては、ボタンを押すとログインが失敗します。

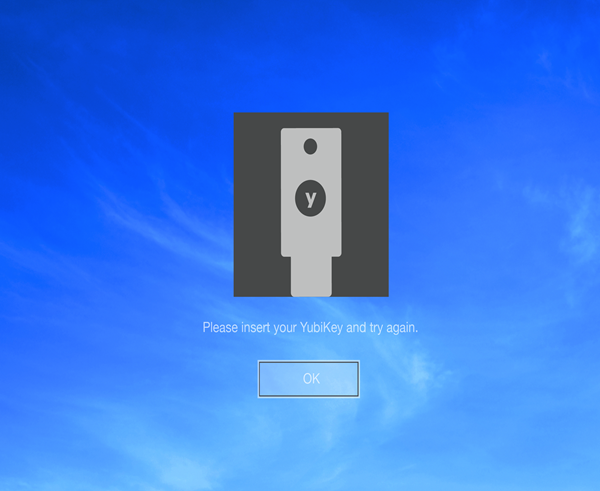

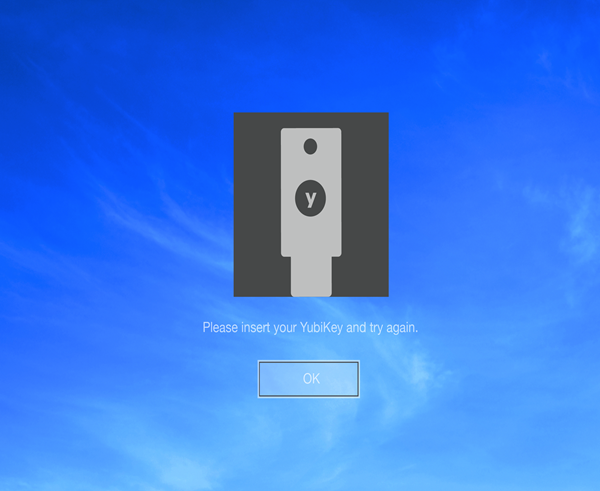

エンドユーザーがログインするとき、システムのUSBポートに正しいYubiKeyを挿入する必要があります。エンドユーザーが正しいYubiKey(YubiKey)を挿入せずにユーザー名とパスワードを入力すると、認証は失敗し、ユーザーにはエラーメッセージが表示されます。

エンドユーザーのアカウントがYubicoLoginfor (Yubico Login)Windows用(Windows)に構成されていて、リカバリコードが生成され、ユーザーがYubiKeyを紛失した場合、ユーザーはリカバリコードを使用して認証できます。エンドユーザーは、ユーザー名、回復コード、およびパスワードを使用してコンピューターのロックを解除します。

新しいYubiKeyが設定されるまで、エンドユーザーはログインするたびにリカバリコードを入力する必要があります。

Yubico Login for Windowsが(Windows)YubiKeyが挿入されたことを検出しない場合は、キーのOTPモードが有効になっていないか、YubiKeyを挿入しておらず、代わりにこのアプリケーションと互換性のないセキュリティキーが原因である可能性があります。(Security Key)YubiKey Managerアプリケーションを使用して、プロビジョニングされる すべてのYubiKeyで(YubiKeys)OTPインターフェースが有効になっていることを確認します。

重要: (Important)Windowsでサポートされている代替のサインイン方法は影響を受けません。したがって、Yubico Login for Windowsで保護しているユーザーアカウントの追加のローカルおよびリモートログイン方法を制限して、「バックドア」を開いたままにしないようにする必要があります。

YubiKeyをお試しになる場合は、下のコメントセクションで経験をお知らせください。(If you try out YubiKey, let us know your experience in the comments section below.)

Configure & use YubiKey Secure Login for Local Account in Windows 10

Users cаn use hardware security keys, manufactured by Swеdish company Yubico to log into a Local account on Windows 10. The company recently released the first stable version of the Yubico Login for Windows application. In this post, we will show you how to install and configure YubiKey for use on Windows 10 PCs.

YubiKey is a hardware authentication device that supports one-time passwords, public-key encryption and authentication, and the Universal 2nd Factor (U2F) and FIDO2 protocols developed by the FIDO Alliance. It allows users to securely log in to their accounts by emitting one-time passwords or using a FIDO-based public/private key pair generated by the device. YubiKey also allows for storing static passwords for use at sites that do not support one-time passwords. Facebook uses YubiKey for employee credentials, and Google supports it for both employees and users. Some password managers support YubiKey. Yubico also manufactures the Security Key, a device similar to the YubiKey, but focused on public-key authentication.

YubiKey allows users to sign, encrypt, and decrypt messages without exposing the private keys to the outside world. This feature was previously available only for Mac & Linux users.

To configure/set up YubiKey on Windows 10, you’ll need the following:

- A YubiKey USB hardware .

- Yubico Login software for Windows.

- YubiKey Manager software.

All of them are available on yubico.com under their Products tab. Also, you should note that the YubiKey app does not support local Windows accounts managed by Azure Active Directory (AAD) or Active Directory (AD) as well as Microsoft Accounts.

YubiKey hardware authentication device

Before installing the Yubico Login for Windows software, make a note of your Windows username and password for the local account. The person who installs the software must have the Windows username and password for their account. Without these, nothing can be configured, and the account is inaccessible. The default behavior of the Windows credential provider is to remember your last login, so you do not have to type in the username.

For this reason, many people may not remember the username. However, once you install the tool and reboot, the new Yubico credential provider is loaded, so that both admins and end-users have actually to type in the username. For these reasons, not only the admin but also everybody whose account is to be configured via Yubico Login for Windows should check to ensure that they can log in using the Windows username and password for their local account BEFORE the admin installs the tool and configures end-users’ accounts.

It’s also imperative to note that, once Yubico Login for Windows has been configured, there is:

- No Windows Password Hint

- No way to reset passwords

- No Remember Previous User/Login function.

Additionally, Windows automatic login is not compatible with Yubico Login for Windows. If a user whose account was set up for automatic login no longer remembers their original password when the Yubico Login for Windows configuration takes effect, the account can no longer be accessed. Address this issue preemptively by:

- Having users set new passwords before disabling automatic login.

- Have all users verify they can access their accounts with username and their new password before you use Yubico Login for Windows to configure their accounts.

Administrator permissions are required to install the software.

YubiKey Installation

First, verify your username. Once you have installed Yubico Login for Windows and rebooted, you will need to enter this in addition to your password to log in. To do this, open Command Prompt or PowerShell from the Start menu and run the command below

whoami

Take note of the full output, which should be in the form DESKTOP-1JJQRDF\jdoe, where jdoe is the username.

- Download the Yubico Login for Windows software from here.

- Run the installer by double-clicking on the download.

- Accept the end-user license agreement.

- In the installation wizard, specify the destination folder location or accept the default location.

- Restart the machine on which the software has been installed. After the restart, the Yubico credential provider presents the login screen that prompts for the YubiKey.

Because the YubiKey has not yet been provisioned, you must switch user and enter not only the password for your local Windows account, but also your username for that account. If necessary, you may have to change Microsoft Account to Local Account.

After you have logged in, search for “Login Configuration” with the green icon. (The item actually labeled Yubico Login for Windows is just the installer, not the application.)

YubiKey Configuration

Administrator permissions are required to configure the software.

Only accounts that are supported can be configured for Yubico Login for Windows. If you launch the configuration wizard, and the account you are looking for is not displayed, it is not supported and therefore not available for configuration.

During the configuration process, the following will be required;

- Primary and Backup Keys: Use a different YubiKey for each registration. If you are configuring backup keys, each user should have one YubiKey for the primary and a second one for the backup key.

- Recovery Code: A recovery code is a last-resort mechanism to authenticate a user if all YubiKeys have been lost. Recovery codes can be assigned to the users you specify; however, the recovery code is only usable if the username and password for the account are also available. The option to generate a recovery code is presented during the configuration process.

Step 1: In the Windows Start menu, select Yubico > Login Configuration.

Step 2: The User Account Control dialog appears. If you are running this from a non-Administrator account, you will be prompted for local administrator credentials. The Welcome page introduces the Yubico Login Configuration provisioning wizard:

Step 3: Click Next. The Default page of Yubico Windows Login Configuration appears.

Step 4: The configurable items are:

Slots: Select the slot where the challenge-response secret will be stored. All YubiKeys that have not been customized come pre-loaded with a credential in slot 1, so if you are using Yubico Login for Windows to configure YubiKeys that are already being used for logging into other accounts, do not overwrite slot 1.

Challenge/Response Secret: This item enables you to specify how the secret will be configured and where it will be stored. The options are:

- Use existing secret if configured – generate if not configured: The key’s existing secret will be used in the specified slot. If the device has no existing secret, the provisioning process will generate a new secret.

- Generate new, random secret, even if a secret is currently configured: A new secret will be generated and programmed to the slot, overwriting any previously configured secret.

- Manually input secret: For advanced users: During the provisioning process, the application will prompt you to input manually an HMAC-SHA1 secret (20 bytes – 40 characters hex-encoded).

Generate Recovery Code: For each user provisioned, a new recovery code will be generated. This recovery code enables the end-user to log in to the system if they have lost their YubiKey.

Note: If you select to save a recovery code while provisioning a user for a second key, any previous recovery code becomes invalid, and only the new recovery code will work.

Create Backup Device for Each User: Use this option to have the provisioning process register two keys for each user, a primary YubiKey and a backup YubiKey. If you do not want to provide recovery codes to your users, it is good practice to give each user a backup YubiKey. For more information, refer to the Primary and Backup Keys section above.

Step 5: Click Next, to select the user(s) to provision. The Select User Accounts page (If there are no local user accounts supported by Yubico Login for Windows, the list will be empty) appears.

Step 6: Select the user accounts to be provisioned during the current run of the Yubico Login for Windows by selecting the checkbox next to the username, and then click Next. The Configuring User page appears.

Step 7: The username shown in the Configuring User field shown above is the user for whom a YubiKey is currently being configured. As each username is displayed, the process prompts you to insert a YubiKey to register for that user.

Step 8: The Wait for Device page is shown while an inserted YubiKey is being detected and before it is registered for the user whose username is in the Configuring User field at the top of the page. If you have selected Create Backup Device for Each User in the Defaults page, the Configuring User field will also display which of the YubiKeys is being registered, Primary or Backup.

Step 9: If you have configured the provisioning process to use a manually specified secret, the field for the 40 hex-digit secrets is displayed. Enter the secret and click Next.

Step 10: The Programming Device page displays the progress of programming each YubiKey. The Device Confirmation page shown below displays the details of the YubiKey detected by the provisioning process, including the device serial number (if available) and the configuration status of each One-Time Password (OTP) slot. If there are conflicts between what you have set as defaults and what is possible with the detected YubiKey, a warning symbol is displayed. If everything is good to go, a check mark will be shown. If the status line shows an error icon, the error is described, and instructions for fixing it are displayed on the screen.

Step 11: Once programming is complete for a user account, that account can no longer be accessed without the corresponding YubiKey. You are prompted to remove the YubiKey just configured, and the provisioning process automatically proceeds to the next user account/YubiKey combination.

Step 12: After all, the YubiKeys for the specified user account have been provisioned:

- If the Generate Recovery Code was selected on the Defaults page, the Recovery Code page is displayed.

- If Generate Recovery Code was not selected, the provisioning process would automatically continue to the next user account.

- The provisioning process moves to Finished after the last user account is done.

The recovery code is a long string. (To eliminate problems caused by the end-user mistaking the numeral 1 for lowercase letter L and 0 for the letter O, the recovery code is encoded in Base32, which treats alphanumeric characters that look similar as if they were the same.)

The Recovery Code page is displayed after all the YubiKeys for the specified user account has been configured.

Step 13: On the Recovery Code page, generate and set a recovery code for the selected user. Once this has been done, the Copy and Save buttons to the right of the recovery code field become available.

Step 14: Copy the recovery code and save it from being shared with the user and keep it in case the user loses it.

Note: Be sure to save the recovery code at this point in the process. Once you proceed to the next screen, it is not possible to retrieve the code.

Step 15: To move to the next user account from the Select Users page, click Next. When you have configured the last user, the provisioning process displays the Finished page.

Step 16: Give each user their recovery code. End-users should save their recovery code to a safe location accessible when they cannot log in.

YubiKey User Experience

When the local user account has been configured to require a YubiKey, the user is authenticated by the Yubico Credential Provider instead of the default Windows Credential Provider. The user is prompted to insert their YubiKey. Then the Yubico Login screen is presented. The user enters their username and password.

Note: It is not necessary to press the button on the YubiKey USB hardware to log in. In some instances, pressing the button causes the login to fail.

When the end-user logs in, they must insert the correct YubiKey into a USB port on their system. If the end-user enters their username and password without inserting the correct YubiKey, authentication will fail, and the user will be presented with an error message.

If an end user’s account is configured for Yubico Login for Windows, and if a recovery code was generated, and a user loses their YubiKey(s), they can use their recovery code to authenticate. The end-user unlocks their computer with their username, recovery code, and password.

Until a new YubiKey is configured, the end-user must enter the recovery code each time they log in.

If Yubico Login for Windows does not detect that a YubiKey has been inserted, it is likely due to the key not having OTP mode enabled, or you are not inserting a YubiKey, but instead a Security Key, which is not compatible with this application. Use the YubiKey Manager application to ensure that all the YubiKeys to be provisioned have the OTP interface enabled.

Important: Alternative sign-in methods supported by Windows will not be affected. You must, therefore, restrict additional local and remote login methods for the user accounts you are protecting with Yubico Login for Windows to ensure you have not left open any ‘back doors.’

If you try out YubiKey, let us know your experience in the comments section below.