マイクロアーキテクチャデータサンプリング(MDS)の脆弱性の説明

マイクロアーキテクチャデータサンプリング(Microarchitectural Data Sampling)(MDS)はCPU側の脆弱性です。Intelによると、そのCPUには、ハッカーが悪用できるいくつかの緩い点があります。これは、CPUを制御して、 (CPU)CPU内部バッファに格納されている非常に短期間のデータを読み取れるようにすることを意味します。それがどのように機能するか見てみましょう。また、システムがこのZombieLoad( ZombieLoad)エクスプロイトの影響を受けているかどうかを確認する方法についても説明します。

MDS –マイクロアーキテクチャデータサンプリング(MDS – Microarchitectural Data Sampling)

最新のIntelプロセッサは、内部バッファにデータストレージを採用しており、データはプロセッサのキャッシュとの間で送受信されます。プロセッサの内部バッファは、計算時間を短縮するために使用されます。このプロセッサ時間を節約するために、プロセッサからのデータは、最初にIntel(Intel)などのプロセッサに組み込まれた内部メモリに格納されます。データの形式は、TIME、DATA、およびIF_VALID列です。それは、データの一部が特定の時点でまだ有効であるかどうかを確認することです。これはCPUキャッシュに転送され、コンピューター上の他のファームウェアまたは他のソフトウェアで使用されます。

マイクロアーキテクチャデータサンプリング(MDS)の脆弱性は、ハッカーがプロセッサの超小型バッファからリアルタイムでデータを盗む方法です。各コンピューターセッションで、データはフィルター(TIME、DATA、IF_VALID)を使用してこれらのミニキャッシュに格納されます。彼らは非常に速く変化し続け、それが盗まれるまでにその価値(有効性(validity)も)が変化します。それでも、ハッカーはプロセッサフィルター/メモリ内のデータが変更された場合でもデータを使用できるため、マシンを完全に制御できます。それは明らかではありません。問題(Problems)は、ハッカーがプロセッサのミニバッファから暗号化キーまたはその他の有用なデータを取得したときに始まります。

上記を言い換えると、ハッカーは保存されたデータの寿命が非常に短い場合でもデータを収集できます。先に述べたように、データは変化し続けるため、ハッカーは迅速に対応する必要があります。

マイクロアーキテクチャデータサンプリング(Microarchitectural Data Sampling)(MDS)によるリスク

マイクロアーキテクチャデータサンプリング(Microarchitectural Data Sampling)(MDS)は、暗号化キーを提供し、それによってファイルとフォルダを制御できる場合があります。MDSもパスワードを提供する可能性があります。侵害された場合、ランサムウェア(Ransomware)の場合のようにコンピュータがブリックされる可能性があります。

悪意のある攻撃者は、プロセッサのメモリに侵入すると、他のプログラムやアプリからデータを抽出する可能性があります。暗号化キーを取得したら、 RAMデータの取得は難しくありません。(RAM)ハッカーは、悪意を持って設計されたWebページまたはプログラムを使用して、プロセッサ情報にアクセスします。

何よりも悪い(Worst)のは、コンピュータが侵害されたことを知らずに、侵害されたコンピュータが機能しないことです。MDS攻撃はログに何も残さず、コンピューターやネットワークのどこにもフットプリントを残さないため、誰かがそれを検出する可能性は非常に低くなります。

MDSの脆弱性の種類

現在、マイクロアーキテクチャの4つのバリアントが検出されています。

- マイクロアーキテクチャのロードポートデータサンプリング(Load Port Data Sampling)

- マイクロアーキテクチャストアバッファデータサンプリング(Microarchitectural Store Buffer Data Sampling)

- マイクロアーキテクチャフィルバッファデータサンプリング(Microarchitectural Fill Buffer Data Sampling)、および

- マイクロアーキテクチャデータサンプリングキャッシュ不可能な(Microarchitectural Data Sampling Uncacheable)サンプリング

これは、脆弱性が発見され、すべてのオペレーティングシステムメーカーやその他のユーザーがユーザー向けのパッチを開発できるようになるまで秘密にされていた最長(1年)の期間でした。

一部のユーザーは、 MDS(MDS)から保護するためにハイパースレッディングを単に無効にできない理由を疑問視しました。答えは、ハイパースレッディングを無効にしても、いかなる種類の保護も提供されないということです。ハイパースレッディングを無効にすると、コンピューターの速度が低下します。起こりうるMDS(MDS)攻撃に対抗するために、新しい(Newer)ハードウェアが構築されています。

お使いのコンピューターはMDSに対して脆弱ですか?

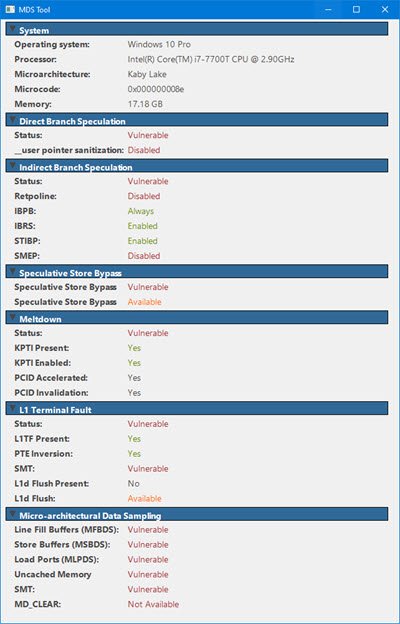

(Verify)システムが脆弱かどうかを確認します。mdsattacks.comからMDSツール(MDS Tool)をダウンロードします。あなたはそこに他の多くの情報を得るでしょう。

MDSからコンピューターを保護する方法は?

ほとんどすべてのオペレーティングシステムは、脆弱性を回避するためにIntelマイクロコードに加えて使用する必要があるパッチを発行しています。(Intel)Windows OSでは、火曜日のアップデートでほとんどのコンピューターにパッチが適用された(Tuesday)と言われています。これは、オペレーティングシステムのパッチに組み込まれているIntelコードとともに、マイクロアーキテクチャサンプリング( MDS)がコンピュータを危険にさらすのを防ぐのに十分なはずです。

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

コンピューターを最新の状態に保ちます。BIOS(Update your BIOS)を更新し、 IntelのWebサイトからプロセッサ用の最新のデバイスドライバをダウンロードし(download the latest device driver)ます。

この脆弱性は、 Microsoft(Microsoft)のWindowsオペレーティングシステムにパッチが適用されています。macOSも2019年5月15日にパッチを受け取りました(May 15th)。Linuxはパッチを準備しましたが、 (Linux)Microarchitecture Data Sampling(MDS )用に個別にダウンロードする必要があります。

Related posts

igfxEM module Windows 10で作業エラーを停止しました

Intel Thunderbolt Dock software Windows 10で動作していません

ハイパースレッディングとは何ですか?そしてそれはどのように機能しますか?

Intel Dual Band Wireless-AC 7260アダプターが切断されています

Igfxem.exe applicationエラー - メモリを読み取ることができませんでした

新しいAMDRyzen3000 CPUを購入する必要がありますか、それともIntelに固執する必要がありますか?

Review Intel Core i5-10600K:未解決のmid-range processor

Windows 10のFix ESRV.exe Application Error 0xc0000142

第12世代IntelCoreプロセッサー上のWindows11とWindows10

AMD、INTEL、Display Driver Uninstaller、NVIDIA Drivers

ExcelにAutomatic Data Type feature使用方法

AppleM1とInteli7:ベンチマークの戦い

CPUプロセッサの比較– Intel Core i9 vs i7 vs i5 vs i3

2019年の最高の予算ゲーミングCPUの比較–ローエンドビルドのIntelとRyzen

Windows 10でIntel Turbo Boost Max Technologyを有効または無効にします

IntelHDグラフィックスを搭載したWindows10ラップトップの黒い画面を修正

Windows 10でData Usage Limitを管理する方法

Intel Processor Diagnostics Toolを使用してプロセッサをテストします

このアプリは開くことができません - Intel Graphics Command Center

Intel Optane Memory and Storage Management