ネットワーク速度が異常に遅くなったり、特定のWebサイトが予期せず利用できなくなったりしたことはありませんか。進行中のサービス拒否攻撃(Denial of Service attack)が発生する可能性があります。「サービス拒否」(Denial of Service)という用語はご存知かもしれませんが、実際には、実際の攻撃と通常のネットワークアクティビティを区別するのは難しい場合があります。サービス拒否(またはDoS)(Denial of Service (or DoS))攻撃。これは、その名前が示すように、サービス、特にインターネット(Internet)の拒否に直接関係しています。

DoS攻撃は、ユーザーのリソースを食いつぶし、ネットワークをひざまずかせて、正当なユーザーがWebサイトにアクセスできないようにする一種の攻撃です。DoS攻撃は、これまでも、そして今もなお、潜在的な防止ポリシーを持たない最も高度な攻撃の1つです。この投稿では、DoS攻撃とは何か、それをより適切に防止する方法、および攻撃されていることがわかっている場合の対処方法について説明します。

DoSまたはサービス拒否(Denial)攻撃(Service Attack)とは何ですか

DoS攻撃では、悪意のある攻撃者がユーザーのサービスへのアクセスを阻止します。彼はあなたのコンピュータとそのネットワーク接続、またはあなたが使用しようとしているウェブサイトのコンピュータとネットワークのいずれかをターゲットにすることによってそうします。したがって、彼はあなたがあなたの電子メールやオンラインアカウントにアクセスするのを防ぐことができます。

オンライン取引活動のためにインターネットバンキング(Internet Banking)アカウントにログインしようとしている状況を想像してみてください。ただし、奇妙に思われるかもしれませんが、インターネットにすばやく接続しているにもかかわらず、銀行のWebサイトへのアクセスが拒否されています。現在、2つの可能性があります。インターネットサービスプロバイダーがダウンしているか、DoS攻撃を受けているかのどちらかです。

DoS攻撃では、攻撃者は問題のWebサイトのメインサーバーに大量の不要な要求を送信します。これにより、基本的にWebサイトが過負荷になり、容量が保持される前にそれ以上の要求がブロックされます。これにより、このWebサイトへの正当な要求の受信が拒否され、その結果、あなたが被害者になり( you’re the victim)ます。

ただし、攻撃の方法は攻撃者の動機によって異なる場合がありますが、これがDoS攻撃を開始する最も一般的な方法です。他の攻撃方法としては、特定の人物が特定のWebサイトにアクセスできないようにしたり、サーバー側の2台のマシン間の接続を妨害したりして、サービスを中断したりすることがあります。

一部の攻撃者は、別の種類のDoS攻撃にも対処します。電子メール爆撃(Email bombing)では、大量のスパム電子メールが生成されて受信トレイ(Inbox)に殺到し、メールサーバーへのそれ以上の要求が禁止されます。これは、YahooやOutlookなど(Yahoo, Outlook, etc)のパブリックメールサービスは言うまでもなく、雇用主から提供された電子メールアカウントでも広く発生する可能性があります。割り当てられたストレージ割り当てがいっぱいになると、正当な電子メールを受信できなくなる可能性もあります。彼らの野心には非常に多様性があり、攻撃者の動機は「ただの楽しみ」から金銭的なクリンチ、そして復讐にまで及ぶ可能性があります。

関連:ブラウザがメッセージ(Related)にアクセスする前にブラウザをチェックする(Checking Your Browser Before Accessing)ときにスタックします。

DoS攻撃の種類

攻撃の性質と意図に基づいて、ネットワーク上でDoS(DoS)攻撃を開始するために使用できるプログラムにはいくつかの種類があります。以下の最も一般的に使用されるDoS攻撃に注意してください。

1]SYNフラッド

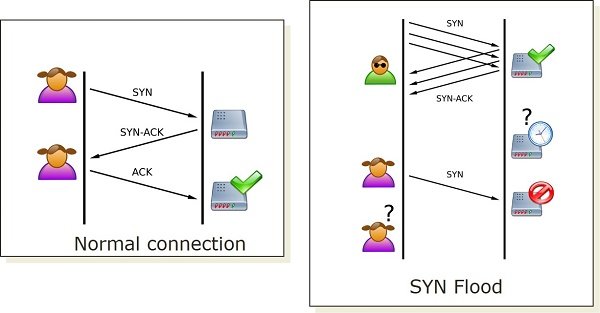

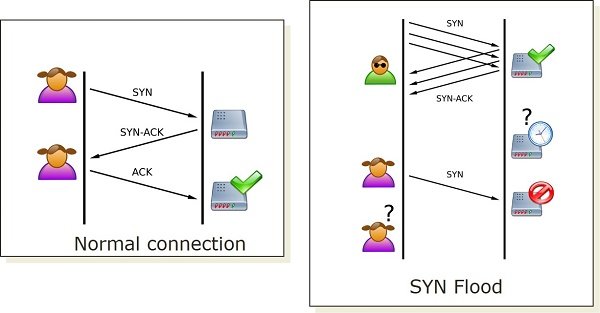

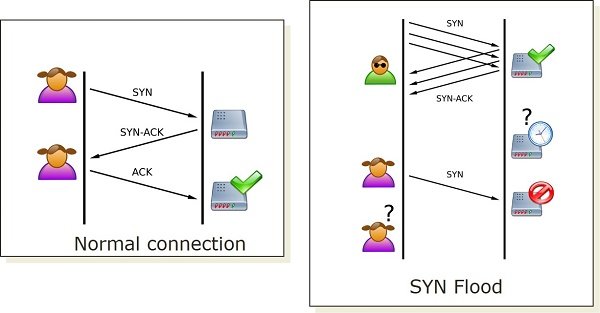

SYN Floodは、 (SYN Flood)TCP接続を開くための標準的な方法を過度に利用しています。クライアントがサーバーの開いているポートでTCP接続を開きたい場合、 SYNパケットを送信します。サーバーはパケットを受信して処理し、送信制御ブロック(TCB)(Transmission Control Block (TCB))テーブルに格納されている送信元クライアントの情報を含むSYN-ACKパケットを送り返します。通常の状況では、クライアントはサーバーの応答を確認するACKパケットを送り返し、TCP接続を開きます。ただし、潜在的なSYNフラッド攻撃の下で(SYN flood attack)、攻撃者は、ターゲットマシンによって正当な要求として扱われるパロディーIPアドレスを使用して、一連の接続要求を送信します。その後、これらのそれぞれの処理でビジー状態になり、これらすべての悪意のある要求に対して接続を開こうとします。

通常の状況では、クライアントはサーバーの応答を確認するACKパケットを送り返し、TCP接続を開きます。ただし、SYNフラッド攻撃の可能性がある場合、攻撃者は、ターゲットマシンによって正当な要求として扱われるパロディIPアドレスを使用して、一連の接続要求を送信します。その後、これらのそれぞれの処理でビジー状態になり、これらすべての悪意のある要求に対して接続を開こうとします。これにより、サーバーは、実際には到着しない接続要求ごとにACKパケットを待機し続けます。(ACK)これらの要求は、サーバーのTCB(TCB)をすぐにいっぱいにしますテーブルが接続をタイムアウトする前に、それ以降の正当な接続要求が待機キューにプッシュされます。

読む(Read):身代金サービス拒否とは何(What is Ransom Denial of Service)ですか?

2]HTTPフラッド

これは、Webサービスやアプリケーションを攻撃するために最も一般的に使用されます。この攻撃は、高速ネットワークトラフィックをあまり重視せずに、完全で一見有効なHTTPPOSTリクエスト(HTTP POST requests)を送信します。攻撃者は、ターゲットサーバーのリソースを使い果たすように特別に設計されており、これらのリクエストを多数送信して、偽のリクエストの処理でビジー状態のときに、ターゲットサーバーがさらに正当なリクエストをプルスルーしないようにします。それでも非常に単純ですが、ヘッダー(Header)のコンテンツはどちらの場合も許容できるように見えるため、これらのHTTPリクエストを有効なリクエストと区別することは非常に困難です。

3]分散型(Distributed Denial)サービス拒否攻撃(Service Attack)(DDoS)

分散型サービス拒否(Distributed Denial of Service)攻撃またはDDoS攻撃は、このギャングの装飾された役員のようなものです。DDoSは、通常のDoS攻撃を超えるレベルで非常に洗練されており、複数のコンピューターを介してターゲットマシンにトラフィックを生成します。攻撃者は、侵害された複数のコンピューターやその他のデバイスを一度に制御し、ターゲットサーバーをトラフィックで溢れさせ、そのリソースと帯域幅を大量に消費するタスクを分散させます。攻撃者は、セキュリティの問題が長引く場合、コンピュータを使用して別のコンピュータに攻撃を仕掛けることもできます。

さて、それは明らかですが、DDoS攻撃は、 (DDoS attack)DoSと比較すると、はるかに効果的で現実的なものになる可能性があり ます。複数の接続を簡単に処理できる一部のWebサイトは、多数のスパム要求を同時に送信することで簡単に停止できます。ボットネット(Botnets)は、ウイルスを注入し、攻撃者が制御してDDoS攻撃に使用できる(DDoS)ゾンビ軍(Zombie army)にサインアップすることでセキュリティが侵害される可能性のある、あらゆる種類の脆弱なデバイスを募集するために使用されます。したがって(Hence)、通常のコンピュータユーザーである場合は、システム内およびその周辺のセキュリティの抜け穴に注意する必要があります。そうしないと、誰かの汚い仕事をしてしまい、それを知らなくなる可能性があります。

DoS攻撃の防止

DoS攻撃を事前に決定することはできません。DoS攻撃の被害者になるのを防ぐことはできません。そのための効果的な方法は多くありません。ただし、自分のコンピュータを使用して別のコンピュータを攻撃できるような攻撃の一部になる可能性を減らすことができます。あなたがあなたに有利なオッズを得るのを助けることができる以下の顕著な点に注意してください。

- まだ実行されていない場合は、ウイルス対策(antivirus)プログラムとファイアウォール(firewall)をネットワークに展開します。これは、帯域幅の使用を認証されたユーザーのみに制限するのに役立ちます。

- サーバー構成(Server configuration)は、攻撃される可能性を減らすのに役立ちます。ある会社のネットワーク管理者の場合は、ネットワーク構成を確認し、ファイアウォールポリシーを強化して、認証されていないユーザーがサーバーのリソースにアクセスできないようにします。

- 一部のサードパーティサービスは、 (third-party services)DoS攻撃に対するガイダンスと保護を提供します。これらは高価ですが、効果的です。このようなサービスをネットワークに導入するための資金がある場合は、始めたほうがよいでしょう。

DoS攻撃は通常、銀行や金融セクターの企業、貿易や商業のスタブなどの著名な組織を標的としています。潜在的な攻撃を防ぐために、十分に認識し、肩越しに監視する必要があります。(high-profile organizations)これらの攻撃は機密情報の盗難に直接関係していませんが、問題を取り除くために被害者に多額の時間とお金がかかる可能性があります。

便利なリンク:(Useful links:)

- サービス拒否(Denial)攻撃(Service Attacks)の防止– MSDN

- DoS/Denialサービス拒否攻撃(Service Attacks)を防止するためのベストプラクティス– MSDN

- サービス拒否攻撃を(Denial-of-Service Attacks)理解する– US-Cert.go v

- サービス拒否攻撃(Microsoft)に対するOffice365(Against Denial)の防御–Microsoft(Office 365) で詳細を読む(Service Attacks – Read)

- 画像ソースウィキペディア。

Denial of Service (DoS) Attack: What it is and how to prevent it

Have you eνer felt an unusual slowness in your network speed or unexpected unavailability of a certain website? Сhances could be that there could be a Denial of Service attack in progress. You might be familiar with the term – Denial of Service but in reality, it can be difficult to distinguish between a real attack and normal network activity. Denial of Service (or DoS) attack, which, as the name suggests, directly relates to being denied a service, notably, the Internet.

A DoS attack is a kind of attack that eats upon the resources of a user and brings the network down to its knees, thereby preventing legitimate users from accessing any website. The DoS attack has been and remains one of the most sophisticated attacks to which one does not have a potential prevention policy. In this post, we’ll shed some light on what is a DoS attack and how to better prevent it and what to do in case you know that you’re attacked.

What is DoS or Denial of Service Attack

In a DoS attack, an attacker with malicious intent prevents users from accessing a service. He does so by either targeting your computer and its network connection, or the computers and network of the website that you are trying to use. He can thus prevent you from accessing your email or online accounts.

Imagine a situation, where you are trying to log into your Internet Banking account for online transaction activity. However, as strange as it may seem, you are denied access to the bank’s website, in spite of having a swift internet connection. Now there could be two possibilities – either your internet service provider is down or you’re under a DoS attack!

In a DoS attack, the attacker sends out a flood of superfluous requests to the main server of the website in question, which basically overloads it and blocks out any further requests before the capacity is retained back. This causes a denial of the incoming legitimate requests for this website and consequentially, you’re the victim.

However, the ways of attack may differ based on the motives of the attacker but this is the most common way to launch a DoS attack. Other ways of attacking may involve preventing a particular person from accessing a certain website, obstructing the connection between two machines at the server end, therefore, disrupting the service, etc.

Some attackers also act on another kind of DoS attack – Email bombing in which a lot of spam emails are generated and flooded into one’s Inbox so that any further request to the mail server is debarred. This can happen widely, even on the email account provided to you by your employers, not to mention the public mail services like Yahoo, Outlook, etc. You can even get deprived of receiving any further legitimate emails as your allotted storage quota will be filled up. With a great deal of variety in their ambitions, the motivation of attackers may range from ‘just-for-fun’ to financial clinch to revenge.

Related: Browser stuck at Checking Your Browser Before Accessing message.

Types of DoS Attacks

Based on the nature and intent of the attack, there are several types of programs that can be used to launch DoS attacks on your network. Take a note of the below most commonly used DoS attacks:

1] SYN Flood

SYN Flood takes undue advantage of the standard way to open a TCP connection. When a client wants to open a TCP connection with the server’s open port, it sends out a SYN packet. The server receives the packets, processes it, and then sends back a SYN-ACK packet which includes the source client’s information stored in Transmission Control Block (TCB) table. Under normal circumstances, the client would send back an ACK packet acknowledging the server’s response and hence opening a TCP connection. However, under a potential SYN flood attack, the attacker sends out an army of connection requests using a parody IP address which are treated as legitimate requests by the target machine. Subsequently, it gets busy processing each one of these and makes an attempt to open a connection for all of these malevolent requests.

Under normal circumstances, the client would send back an ACK packet acknowledging the server’s response and hence opening a TCP connection. However, under a potential SYN flood attack, the attacker sends out an army of connection requests using a parody IP address which are treated as legitimate requests by the target machine. Subsequently, it gets busy processing each one of these and makes an attempt to open a connection for all of these malevolent requests. This causes the server to keep waiting for an ACK packet for each connection request which actually never arrives. These requests quickly fill up the server’s TCB table before it can time any connection out and thus any further legitimate connection requests are pushed into the waiting queue.

Read: What is Ransom Denial of Service?

2] HTTP Flood

This is most commonly used for attacking web services and applications. Without putting much emphasis on high-rate network traffic, this attack sends out a complete and seemingly valid HTTP POST requests. Designed specifically to exhaust the target server’s resources, the attacker sends out a number of these requests to make sure the further legitimate requests are not pulled through by the target server while it is busy processing the fake requests. Yet so simple but it is very difficult to distinguish these HTTP requests from the valid ones as the content of the Header seems admissible in both the cases.

3] Distributed Denial of Service Attack (DDoS)

Distributed Denial of Service or DDoS attack is like the decorated officer in this gang. Much sophisticated by levels above normal DoS attack, DDoS generates the traffic on the target machine via more than one computer. The attacker controls several compromised computers and other devices at once and distributes the task of flooding the target server with traffic, heavily eating on its resources and bandwidth. The attacker can also use your computer to launch an attack on another computer if there are lingering security issues.

Now, as obvious as it is, a DDoS attack can be much more effective and real when comparing to DoS. Some websites which can easily handle multiple connections can be brought down easily by sending numerous simultaneous spam requests. Botnets are used to recruit all sorts of vulnerable devices whose security can be compromised by injecting a virus into them and signing them up for Zombie army which the attacker can control and use them for a DDoS attack. Hence, being a normal computer user, you need to be aware of security loopholes in and around your system otherwise you might end up doing somebody’s dirty work and never know about it.

DoS attack prevention

DoS attacks can not be pre-determined. You can’t prevent being a victim of the DoS attack. There are not many effective ways to that. However, you can reduce the prospect of being a part of such an attack where your computer can be used to attack another. Take note of below salient points which can help you get the odds in your favor.

- Deploy an antivirus program and firewall into your network if not already done. This helps in restricting the bandwidth usage to authenticated users only.

- Server configuration can help diminish the probability of being attacked. If you’re a network administrator at some firm, take a look at your network configurations and harden the firewall policies to block out unauthenticated users from addressing the server’s resources.

- Some third-party services offer guidance and protection against DoS attacks. These can be expensive but effective as well. If you have the capital to deploy such services in your network, better get going.

DoS attacks are generally targeted to high-profile organizations such as banking and financial sector companies, trade and commercial stubs, etc. One should be fully aware and keep looking over one’s shoulder to prevent any potential attacks. Although these attacks do not directly relate to the theft of confidential information, it can cost the victims a hefty sum of time and money to get rid of the problem.

Useful links:

- Preventing Denial of Service Attacks – MSDN

- Best Practices for Preventing DoS/Denial of Service Attacks – MSDN

- Understanding Denial-of-Service Attacks – US-Cert.gov

- Defending Office 365 Against Denial of Service Attacks – Read more at Microsoft

- Image source Wikipedia.