リモート資格情報ガードは、リモートデスクトップ資格情報を保護します

すべてのシステム管理者ユーザーには、リモートデスクトップ(Desktop)接続を介した資格情報の保護という1つの非常に真の懸念があります。これは、マルウェアがデスクトップ接続を介して他のコンピューターに侵入し、データに潜在的な脅威をもたらす可能性があるためです。そのため、リモートデスクトップに接続しようとすると、 Windows OSが「(Windows OS)このPCを信頼していることを確認してください。信頼できないコンピューターに接続すると、PCに損害を与える可能性があります(Make sure you trust this PC, connecting to an untrusted computer might harm your PC)」という警告が表示されます。

この投稿では、 Windows10で導入され たリモート資格情報ガード機能が(Remote Credential Guard)Windows10EnterpriseおよびWindowsServerのリモートデスクトップ資格情報の保護にどのように役立つかを説明します(Windows Server)。

(Remote Credential Guard)Windows10のリモート資格情報ガード

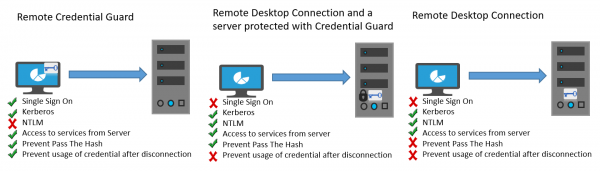

この機能は、深刻な状況に発展する前に脅威を排除するように設計されています。Kerberos要求を接続を要求しているデバイスにリダイレクトすることにより、リモートデスクトップ(Desktop)接続を介して資格情報を保護するのに役立ちます。また、リモートデスクトップ(Remote Desktop)セッションのシングルサインオンエクスペリエンスも提供します。

ターゲットデバイスが危険にさらされた場合、クレデンシャルとクレデンシャル派生物の両方がターゲットデバイスに送信されることはないため、ユーザーのクレデンシャルは公開されません。

リモート資格情報ガード(Remote Credential Guard)の手口は、資格情報ガードが資格情報マネージャー(Credential Manager)を介して保存されたドメイン資格情報も保護することを除いて、ローカルマシン上の資格(Credential Guard)情報ガードによって提供される保護と非常に似ています。

個人は、次の方法でRemoteCredentialGuardを使用できます-(Remote Credential Guard)

- 管理者(Administrator)の資格情報には高い特権があるため、保護する必要があります。Remote Credential Guardを使用すると、クレデンシャルがネットワークを介してターゲットデバイスに渡されることがないため、クレデンシャルが確実に保護されます。

- 組織内のヘルプデスク(Helpdesk)の従業員は、侵害される可能性のあるドメインに参加しているデバイスに接続する必要があります。リモート資格情報ガード(Remote Credential Guard)を使用すると、ヘルプデスクの従業員はRDPを使用して、マルウェアの資格情報を危険にさらすことなくターゲットデバイスに接続できます。

ハードウェアとソフトウェアの要件

リモート資格情報ガード(Remote Credential Guard)がスムーズに機能するようにするには、リモートデスクトップ(Remote Desktop)クライアントとサーバーの次の要件が満たされていることを確認してください。

- リモートデスクトップクライアント(Remote Desktop Client)とサーバーは、ActiveDirectoryドメインに参加している必要があります

- 両方のデバイスが同じドメインに参加しているか、リモートデスクトップ(Remote Desktop)サーバーがクライアントデバイスのドメインと信頼関係のあるドメインに参加している必要があります。

- Kerberos認証が有効になっている必要があります。

- リモートデスクトップ(Remote Desktop)クライアントは、少なくともWindows 10、バージョン1607、またはWindowsServer2016を実行している必要が(Windows Server 2016)あり(Windows 10)ます。

- リモートデスクトップユニバーサルWindowsプラットフォーム(Remote Desktop Universal Windows Platform)アプリはリモート資格情報ガード(Remote Credential Guard)をサポートしていないため、リモートデスクトップ(Remote Desktop)クラシックWindowsアプリを使用してください。

レジストリ(Registry)を介してリモート資格情報ガード(Remote Credential Guard)を有効にする

ターゲットデバイスでRemoteCredentialGuardを有効にするには、レジストリエディタ(Registry Editor)を開き、次のキーに移動します。

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

DisableRestrictedAdminという名前の新しいDWORD値を追加します。このレジストリ設定の値を0に設定して、 (0)RemoteCredentialGuardをオンにします。

レジストリエディタを閉じます。

管理者特権のCMDから次のコマンドを実行すると、リモート資格情報ガード(Remote Credential Guard)を有効にできます。

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

グループポリシー(Group Policy)を使用してリモート資格情報ガード(Remote Credential Guard)をオンにする

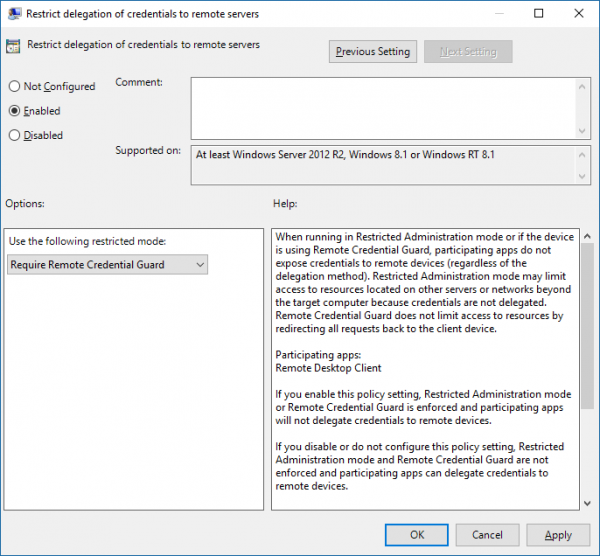

グループポリシーを設定するか、(Group Policy)リモートデスクトップ接続(Remote Desktop Connection)でパラメーターを使用することにより、クライアントデバイスでリモート資格情報ガード(Remote Credential Guard)を使用できます。

グループポリシー管理コンソール(Group Policy Management Console)から、Computer Configuration > Administrative Templates > System > Credentials Delegationに移動します。(.)

次に、[資格情報の委任をリモートサーバーに制限(Restrict delegation of credentials to remote servers)する]をダブルクリックして、[プロパティ]ボックスを開きます。

次に、[次の制限付きモードを使用する(Use the following restricted mode)]ボックスで、 [リモート資格情報ガードが必要]を選択します。( Require Remote Credential Guard. )他のオプションの制限付き管理モード(Restricted Admin mode)もあります。その重要性は、Remote Credential Guardを使用できない場合、(Remote Credential Guard)制限付き管理(Restricted Admin)モードを使用することです。

いずれの場合も、リモート資格情報ガード(Remote Credential Guard)も制限付き管理者(Restricted Admin)モードも、資格情報をクリアテキストでリモートデスクトップ(Remote Desktop)サーバーに送信しません。

(Allow Remote Credential Guard)[リモート資格情報ガードを優先する(Prefer Remote Credential Guard)]オプションを選択して、リモート資格情報ガードを許可します。

[OK]をクリックして、(Click OK)グループポリシー管理コンソール(Group Policy Management Console)を終了します。

ここで、コマンドプロンプトから、gpupdate.exe /forceを実行して、グループポリシー(Group Policy)オブジェクトが適用されていることを確認します。

(Use Remote Credential Guard)リモートデスクトップ(Remote Desktop)接続へのパラメーターでリモート資格情報ガードを使用する

組織でグループポリシー(Group Policy)を使用しない場合は、リモートデスクトップ接続(Desktop Connection)の開始時にremoteGuardパラメーターを追加して、その接続のリモート資格情報ガード(Remote Credential Guard)をオンにすることができます。

mstsc.exe /remoteGuard

RemoteCredentialGuardを使用する際に留意すべき点(Remote Credential Guard)

- Remote Credential Guardを使用して、 (Remote Credential Guard)AzureActiveDirectoryに参加しているデバイスに接続することはできません。

- リモートデスクトップ資格情報ガードは、 (Remote Desktop Credential Guard)RDPプロトコルでのみ機能します。

- Remote Credential Guardには、デバイスクレームは含まれていません。たとえば、リモートからファイルサーバーにアクセスしようとしていて、ファイルサーバーにデバイスの要求が必要な場合、アクセスは拒否されます。

- サーバーとクライアントは、 Kerberos(Kerberos)を使用して認証する必要があります。

- ドメインには信頼関係があるか、クライアントとサーバーの両方が同じドメインに参加している必要があります。

- リモートデスクトップゲートウェイは、(Remote Desktop Gateway)リモート資格情報ガード(Remote Credential Guard)と互換性がありません。

- クレデンシャルがターゲットデバイスにリークされることはありません。ただし、ターゲットデバイスは引き続きKerberosサービス(Kerberos Service) チケット(Tickets)を独自に取得します。

- 最後に、デバイスにログインしているユーザーの資格情報を使用する必要があります。保存されたクレデンシャルまたは自分のものとは異なるクレデンシャルを使用することは許可されていません。

詳細については、 Technet(Technet)をご覧ください。

関連(Related):Windows10でリモートデスクトップ接続の数を増やす方法。(increase the number of Remote Desktop Connections)

Related posts

Windows 11/10のRemote Desktop Connectionsの数を増やします

WindowsキーがRemote Desktop sessionから切り替えた後に貼られています

Windows 10のRemote Desktop SessionでPasteをコピーできません

RDP connection authentication error;要求されたFunctionはサポートされていません

Create Remote Desktop Connection shortcutでWindows 11/10

logon attempt Remote Desktopの接続中にエラーが発生しました

Windows 10用Microsoft Remote Desktop App

Remote Desktop option Windows 10でグレーアウト

Windows PCでRemote Desktopをブロックする方法

Windows 10 PCからConnect iPhoneへのMicrosoft Remote Desktop

Remote Desktop Windows 10で動作しないか、接続されない

Windows 10の有効化とUse Remote Desktop Connection

Mac用のリモートデスクトップを使用してWindowsPCを制御する方法

Command Prompt or PowerShellを使用してRemote Desktop有効

Remove History Remote Desktop ConnectionのWindows 11/10のエントリー

NoMachineはWindows PCのための無料でポータブルRemote Desktop Toolです

2分以内にWindows 10でRemote Desktopを有効にします

alterius:無料のRemote Desktop softwareをリモートで管理します

リモートデスクトップ接続を使用してUbuntuからWindowsPCに接続する

Remote Desktop tab Remote Desktop tab Windows 10のEdge browserから欠けている