このランサムウェア(Ransomware)の防止と保護のガイドでは、ランサムウェア(Ransomware)の防止と、間違った理由でニュースを広める新しいマルウェアであるランサムウェア(Ransomware)をブロックおよび防止するために実行できる手順について説明します。

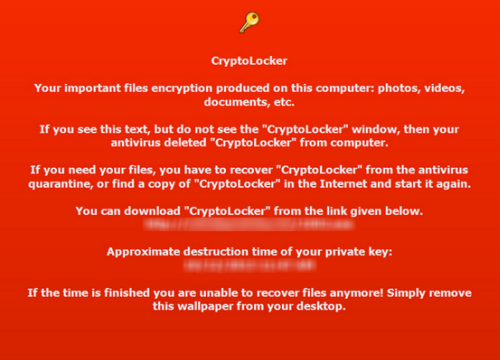

(Time)脅威や、コンピューターユーザーに危険をもたらすランサムウェア(Ransomware)などのマルウェアの新しい亜種について何度も学びます。ランサムウェアウイルスは、ファイルまたはコンピューターへのアクセスをロックし、アクセスを回復するために身代金を作成者に支払うことを要求します。これは通常、匿名のプリペイドキャッシュバウチャーまたはビットコイン(Bitcoin)のいずれかを介して許可されます。最近注目を集めている特定のランサムウェアの脅威の1つは、 FBIランサムウェアであるCrilock&Lockerとは別に、Cryptolockerです。

ランサムウェアの特徴は、それ自体が(多くの場合、電子メールで)、またはバックドアやダウンローダーを経由して、追加のコンポーネントとして持ち込まれる可能性があることです。電子メール、インスタントメッセージ、ソーシャルネットワーキングサイト、または侵害されたWebサイトで悪意のあるリンクをクリックした場合、または悪意のある電子メールの添付ファイルをダウンロードして開くと、コンピュータがランサムウェアに感染する可能性があります。さらに、悪名高いウイルスのように、ほとんどのウイルス対策プログラムで検出されない可能性があります。また、ウイルス対策ソフトウェアでランサムウェアを削除できる場合でも、ロックされたファイルやデータが大量に残ってしまうことがよくあります。

ランサムウェアを防ぐ方法

状況は心配であり、マルウェア作成者のルールに従わない場合、ほとんどの場合、結果は致命的ですが、暗号化されたファイルは修復できないほど損傷する可能性があるため、問題を防ぐために特定の予防策を講じることができます。ランサムウェアの暗号化を防ぐことができます!実行できるランサムウェア防止手順(Ransomware prevention steps)のいくつかを見てみましょう。これらの手順は、ランサムウェア(Ransomware)をブロックおよび防止するのに役立ちます。

更新されたOSとセキュリティソフトウェア(Updated OS & security software)

言うまでもなく、Windows 10/8/7のような完全に更新された最新のオペレーティングシステム、優れた(fully updated modern operating system)ウイルス対策ソフトウェア(antivirus software)またはインターネットセキュリティスイート(Internet Security Suite)(good antivirus software or an Internet Security Suite)、更新された安全なブラウザ(updated secure browser)、および更新された電子メールクライアント(updated email client)を使用します。.exeファイル(block .exe files)をブロックするように電子メールクライアントを設定します。

マルウェア(Malware)の作成者は、古いバージョンのOSを実行しているコンピューターユーザーが簡単な標的になると考えています。それらは、これらの悪名高い犯罪者がサイレントにシステムに侵入するために悪用できるいくつかの脆弱性を持っていることが知られています。したがって、ソフトウェアにパッチを適用するか、更新してください。評判の良いセキュリティスイートを使用してください。マルウェア作成者が新しい亜種を頻繁に送信するため、マルウェア対策ソフトウェアとソフトウェアファイアウォールの両方を組み合わせたプログラムを実行して、脅威や疑わしい動作を特定し、検出を回避することを常にお勧めします。ランサムウェアのトリックとブラウザの動作に関するこの投稿を読むことをお勧めします。

Windows10でのランサムウェア保護(Ransomware protection in Windows 10)についてお読みください。(Read about Ransomware protection in Windows 10.)

データをバックアップする(Back up your data)

定期的にバックアップ(regular backups)を取ることで、マシンがランサムウェア(Ransomware)に感染した場合に発生する被害を確実に最小限に抑えることができます。実際、Microsoftは全力を尽くしており、バックアップはCryptolockerを含むランサムウェアに対する最善の防御策であると述べています。

不明なリンクをクリックしたり、不明なソースから添付ファイルをダウンロードしたりしないでください(Never click on unknown links or download attachments from unknown sources)

これは重要。電子メールは、(Email)ランサムウェア(Ransomware)がコンピューターにアクセスするために使用する一般的なベクトルです。したがって、疑わしいと思われるリンクは絶対にクリックしないでください。1%の疑いがあるとしても、そうしないでください。同じことが添付ファイルにも当てはまります。友人、親戚、同僚から期待している添付ファイルを確実にダウンロードできますが、友人からも受信する可能性のあるメール転送には十分注意してください。このようなシナリオで覚えておくべき小さなルール:疑わしい場合–しないで(If in doubt – DONT)ください!電子メールの添付ファイルを開くとき、または(when opening email attachments)Webリンクをクリックする(clicking on web links)前に取るべき注意事項を確認してください。

RansomSaverは、ランサムウェアマルウェアファイルが添付された電子メールを検出してブロックする、 MicrosoftのOutlook用の非常に便利なアドインです。

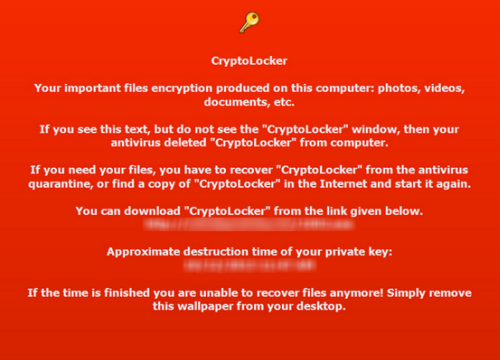

隠しファイルの拡張子を表示する(Show hidden file-extension)

Cryptolockerのエントリルートとして機能するファイルの1つは、拡張子が「.PDF.EXE」のファイルです。マルウェア(Malware)は、.exeファイルを無害に見える.pdfに偽装するのが好きです。.docまたは.txtファイル。この機能を有効にしてファイル拡張子全体を表示すると、疑わしいファイルを見つけて、そもそもそれらを削除するのが簡単になります。隠しファイルの拡張子を表示するには、次の手順を実行します。

コントロールパネル(Control Panel)を開き、フォルダ(Folder) オプション(Options)を検索します。[表示(View)]タブで、 [既知のファイルタイプの拡張子を非(Hide extensions for known file types)表示にする]オプションのチェックを外します。

Click Apply > OK.これで、ファイルを確認すると、ファイル名は常に.doc、.pdf、.txtなどの拡張子で表示されます。これは、ファイルの実際の拡張子を確認するのに役立ちます。

Disable files running from AppData/LocalAppData folders

Windows内でルールを作成して適用するか、侵入防止ソフトウェアを使用して、 Cryptolockerを含むいくつかのランサムウェアが(Ransomware)AppData(Local App Data)またはLocalAppData(App Data)フォルダーから実行可能ファイルを実行するために使用する特定の注目すべき動作を禁止します。Cryptolocker Prevention Kitは、サードティア(Third Tier)によって作成されたツールであり、グループポリシー(Group Policy)を作成して、AppDataフォルダーとLocalApp (App Data)Dataフォルダーから実行されるファイルを無効にし、実行可能ファイルを(Local App Data)Tempから実行できないようにするプロセスを自動化します。さまざまな解凍ユーティリティのディレクトリ。

アプリケーションのホワイトリスト(Application whitelisting)

アプリケーションのホワイトリストは、ほとんどのIT管理者が、許可されていない実行可能ファイルまたはプログラムがシステムで実行されるのを防ぐために採用している優れた方法です。これを行うと、ホワイトリストに登録したソフトウェアのみがシステムで実行できるようになり、その結果、不明なエグゼクティブファイル、マルウェア、またはランサムウェアを実行できなくなります。プログラムをホワイトリストに登録する方法をご覧ください。

SMB1を無効にする(Disable SMB1)

SMBまたはサーバーメッセージブロック(Server Message Block)は、コンピューター間でファイルやプリンターなどを共有するためのネットワークファイル共有プロトコルです。サーバーメッセージブロック(Server Message Block)(SMB)バージョン1(SMBv1)、SMBバージョン2(SMBv2)、およびSMBバージョン3(SMBv3 )の3つのバージョンがあります。セキュリティ上の理由から、SMB1を無効にすることをお勧めします。

AppLockerを使用する(Use AppLocker)

(Use)Windowsの組み込み機能AppLockerを使用して、ユーザーがWindowsストアアプリをインストールまたは実行できないようにし、実行(prevent Users from installing or running Windows Store Apps )するソフトウェアを制御します。Cryptolockerランサムウェア感染の可能性を減らすために、それに応じてデバイスを構成できます。

また、次のような場所で、署名されていない実行可能ファイルをブロックすることにより、ランサムウェアを軽減するために使用することもできます。

- <ユーザープロファイル>AppDataLocalTemp

- \AppData\Local\Temp\ *

- AppDataLocalTemp **

この投稿では、AppLocker(create rules with AppLocker)を使用して実行可能ファイルにルールを作成し、アプリケーションをホワイトリストに登録する方法について説明します。

EMETの使用(Using EMET)

Enhanced Mitigation Experience Toolkitは、Windowsコンピューターをサイバー攻撃や未知のエクスプロイトから保護します。これは、メモリ破損の脆弱性を悪用するために一般的に使用される悪用手法を検出してブロックします。エクスプロイトがトロイの木馬(Trojan)をドロップするのを防ぎますが、ファイルをクリックして開くと、それは役に立ちません。更新(UPDATE):このツールは現在利用できません。Windows 10 Fall Creators Updateには、 (Creators Update)Windows Defenderの一部としてEMETが含まれるため、このOSのユーザーはEMETを使用する必要はありません。

MBRを保護する

コンピューターのマスターブートレコード(Master Boot Record)をMBRフィルター(MBR Filter)で保護します。

リモートデスクトッププロトコルを無効にする(Disable Remote Desktop Protocol)

Cryptolockerマルウェアを含むほとんどのランサムウェアは、デスクトップへのリモートアクセスを許可する(Ransomware)Windowsユーティリティであるリモートデスクトッププロトコル(Remote Desktop Protocol)(RDP)を介してターゲットマシンにアクセスしようとします。したがって、RDPが役に立たない場合は、リモートデスクトップを無効にして、 (disable remote desktop)FileCoderやその他のRDPエクスプロイトからマシンを保護してください。

WindowsScriptingHostを無効にする(Disable Windows Scripting Host)

マルウェア(Malware)およびランサムウェアファミリは、多くの場合、WSHを使用して.jsまたは.jseファイルを実行し、コンピュータに感染します。この機能を使用しない場合は、WindowsScriptingHostを無効にして安全を確保できます。

ランサムウェアの防止または削除ツールを使用する(Use Ransomware prevention or removal tools)

優れた無料のランサムウェア対策ソフトウェア(free anti-ransomware software)を使用してください。BitDefenderAntiRansomwareとRansomFreeは良いもののいくつかです。RanSim Ransomware Simulatorを使用して、コンピューターが十分に保護されているかどうかを確認できます。

Kaspersky WindowsUnlockerは、ランサムウェアに感染したレジストリをクリーンアップできるため、(Registry)ランサム(Ransomware)ウェアがコンピュータへのアクセスを完全にブロックしたり、重要な機能を選択するためのアクセスを制限したりする 場合に役立ちます。

ランサムウェアを特定できれば、その特定のランサムウェアで利用できるランサムウェア復号化ツールを使用できるため、作業が少し簡単になります。(If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.)

これは、ファイルのロックを解除するのに役立つ無料のランサムウェア復号化ツール(Ransomware Decryptor Tools)のリストです。

すぐにインターネットから切断する(Disconnect from the Internet immediately)

ファイルについて疑わしい場合は、ファイルの暗号化が完了する前に、C&Cサーバーとの通信を迅速に停止してください。これを行うには、インターネット(Internet)、WiFi、またはネットワーク(Network)からすぐに切断します。暗号化プロセスには時間がかかるため、ランサムウェア(Ransomware)の影響を無効にすることはできませんが、被害を確実に軽減できます。

システムの復元を使用して、既知のクリーンな状態に戻します(Use System Restore to get back to a known-clean state)

Windowsマシンで(Windows)システムの復元を有効にしている場合は、システムを既知のクリーンな状態に戻してみてください。これは絶対確実な方法ではありませんが、場合によっては役立つことがあります。

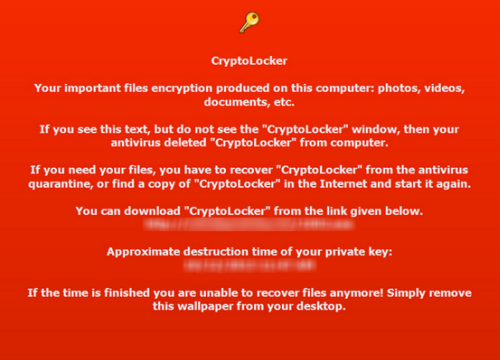

BIOSクロックを元に戻す(Set the BIOS clock back)

CryptolockerやFBIRansomwareを含むほとんどのランサムウェア(Ransomware)には、支払いを行うことができる期限または制限時間があります。延長すると、復号化キーの価格が大幅に上がる可能性があり、交渉すらできません。少なくとも試すことができるのは、BIOSクロックを締め切り時間枠が切れる前の時間に戻すことで、「時計を打ち負かす」ことです。すべてのトリックが失敗した場合の唯一の手段は、より高い価格を支払うことを妨げる可能性があるためです。ほとんどのランサムウェアは3〜8日間の期間を提供し、ロックされたデータファイルのロックを解除するための鍵として最大300米ドル以上を要求する場合があります。

ランサムウェアの標的となるグループのほとんどは米国と英国にありますが、地理的な制限はありません。誰もがその影響を受ける可能性があり、日々、ランサムウェアマルウェアがますます検出されています。したがって、ランサムウェアがコンピュータに侵入するのを防ぐためにいくつかの手順を実行します。この投稿では、ランサムウェア攻撃とFAQ(Ransomware Attacks & FAQ)についてもう少し詳しく説明しています。

(While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.)

今読んでください:(Now read:) ランサムウェア攻撃の後に何をすべきか(What to do after a Ransomware attack)。

How to protect against and prevent Ransomware attacks & infections

Thiѕ Ransomware prеvention & protectiоn guide takes a look at Ransomwarе prevention and the steps you can take to block & prevent Ranѕomware, the new malware which making nеws all around for thе wrong reasons.

Time and again we learn about threats, and new variants of malware such as Ransomware that pose a danger to computer users. The ransomware virus locks access to a file or your computer and demands that a ransom be paid to the creator for regaining access, usually allowed via either an anonymous pre-paid cash voucher or Bitcoin. One specific ransomware threat that has managed to attract attention in recent times, is Cryptolocker, apart from FBI ransomware, Crilock & Locker.

The specialty of the ransomware is that it may come on its own (often by email) or by way of a backdoor or downloader, brought along as an additional component. Your computer could get infected with ransomware, when you click on a malicious link in an email, an instant message, a social networking site or in a compromised website – or if you download and open a malicious email attachment. Moreover, like a notorious virus, it may go undetected by most antivirus programs. And even if your antivirus software is able to remove the ransomware, many a time, you will just be left with a bunch of locked files and data!

How to prevent Ransomware

While the situation is worrisome and the outcome is fatal in most cases if you fail to comply with the malware author’s rules – since the encrypted files can be damaged beyond repair – you can take certain preventive measures to keep the problem at bay. You can prevent ransomware encryption! Let us see some of the Ransomware prevention steps you can take. These steps can help you block & prevent Ransomware.

Updated OS & security software

Goes without saying that you use a fully updated modern operating system like Windows 10/8/7, a good antivirus software or an Internet Security Suite and an updated secure browser, and an updated email client. Set your email client to block .exe files.

Malware authors find computer users, who are running outdated versions of OS, to be easy targets. They are known to possess some vulnerabilities which these notorious criminals can exploit to silently get onto your system. So patch or update your software. Use a reputable security suite. It is always advisable to run a program that combines both anti-malware software and a software firewall to help you identify threats or suspicious behavior as malware authors frequently send out new variants, to try to avoid detection. You might want to read this post on Ransomware tricks & Browser behaviors.

Read about Ransomware protection in Windows 10.

Back up your data

You can certainly minimize the damage caused in the case of your machine getting infected with Ransomware by taking regular backups. In fact, Microsoft has gone all out and said that backup is the best defense against Ransomware including Cryptolocker.

Never click on unknown links or download attachments from unknown sources

This is important. Email is a common vector used by Ransomware to get on your computer. So never ever click on any link which you may think looks suspicious. Even if you have a 1% doubt – don’t! The same holds true for attachments too. You can surely download attachments you are expecting from friends, relatives & associates, but be very careful of the mail forwards which you may receive even from your friends. A small rule to remember in such scenarios: If in doubt – DONT! Take a look at the precautions to take when opening email attachments or before clicking on web links.

RansomSaver is a very useful add-in for Microsoft’s Outlook that detects and blocks emails that have ransomware malware files attached to them.

Show hidden file-extension

One file that serves as the entry route for Cryptolocker is the one named with the extension “.PDF.EXE”. Malware like to disguise their .exe files as harmless looking .pdf. .doc or .txt files. If you enable the feature to see the full file extension, it can be easier to spot suspicious files and eliminate them in the first place. To show hidden file extensions, do the following:

Open Control Panel and search for Folder Options. Under the View tab, uncheck the option Hide extensions for known file types.

Click Apply > OK. Now when you check your files, the file names will always appear with their extensions like .doc, .pdf, .txt, etc. This will help you in seeing the real extensions of the files.

Disable files running from AppData/LocalAppData folders

Try to create and enforce rules within Windows, or use some Intrusion Prevention Software, to disallow a particular, notable behavior used by several Ransomware, including Cryptolocker, to run its executable from the App Data or Local App Data folders. The Cryptolocker Prevention Kit is a tool created by Third Tier that automates the process of making a Group Policy to disable files running from the App Data and Local App Data folders, as well as disabling executable files from running from the Temp directory of various unzipping utilities.

Application whitelisting

Application whitelisting is good practice that most IT administrators employ to prevent unauthorized executable files or programs from running on their system. When you do this, only software that you have whitelisted will be allowed to run on your system, as a result of which, unknown executive files, malware or ransomware will just not be able to run. See how to whitelist a program.

Disable SMB1

SMB or Server Message Block is a network file sharing protocol meant for sharing files, printers, etc, between computers. There are three versions – Server Message Block (SMB) version 1 (SMBv1), SMB version 2 (SMBv2), and SMB version 3 (SMBv3). It is recommended that you disable SMB1 for security reasons.

Use AppLocker

Use Windows built-in feature AppLocker to prevent Users from installing or running Windows Store Apps and to control which software should run. You may configure your device accordingly to reduce the chances of Cryptolocker ransomware infection.

You can also use it to mitigate ransomware by blocking executable not signed, in places ransomware like:

- <users profile>\AppData\Local\Temp

- <users profile>\AppData\Local\Temp\*

- <users profile>\AppData\Local\Temp\*\*

This post will tell you how to create rules with AppLocker to an executable, and whitelist applications.

Using EMET

The Enhanced Mitigation Experience Toolkit protects Windows computers against cyber-attacks & unknown exploits. It detects and blocks exploitation techniques that are commonly used to exploit memory corruption vulnerabilities. It prevents exploits from dropping Trojan, but if you click open a file, it will not be able to help. UPDATE: This tool is not available now. Windows 10 Fall Creators Update will include EMET as a part of Windows Defender, so users of this OS need not use it.

Protect MBR

Protect your computer’s Master Boot Record with MBR Filter.

Disable Remote Desktop Protocol

Most Ransomware, including the Cryptolocker malware, tries to gain access to target machines via Remote Desktop Protocol (RDP), a Windows utility that permits access to your desktop remotely. So, if you find RDP of no use to you, disable remote desktop to protect your machine from File Coder and other RDP exploits.

Disable Windows Scripting Host

Malware and ransomware families often make use of WSH to run .js or .jse files to infect your computer. If you have no use for this feature, you can disable Windows Scripting Host to stay safe.

Use Ransomware prevention or removal tools

Use a good free anti-ransomware software. BitDefender AntiRansomware and RansomFree are some of the good ones. You may use RanSim Ransomware Simulator to check if your computer is sufficiently protected.

Kaspersky WindowsUnlocker can be useful if the Ransomware totally blocks access to your computer or even restrict access to select important functions, as it can clean up a ransomware infected Registry.

If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.

Here is a list of free Ransomware Decryptor Tools that can help you unlock files.

Disconnect from the Internet immediately

If you are suspicious about a file, act quickly to stop its communication with the C&C server before it finishes encrypting your files. To do so, simply disconnect yourself from the Internet, WiFi or your Network immediately, because the encryption process takes time so although you cannot nullify the effect of Ransomware, you can certainly mitigate the damage.

Use System Restore to get back to a known-clean state

If you have System Restore enabled on your Windows machine, which I insist that you have, try taking your system back to a known clean state. This is not a fool-proof method, however, in certain cases, it might help.

Set the BIOS clock back

Most Ransomware, including Cryptolocker, or the FBI Ransomware, offer a deadline or a time limit within which you can make the payment. If extended, the price for the decryption key can go up significantly, and – you cannot even bargain. What you can at least try is “beat the clock” by setting the BIOS clock back to a time before the deadline hour window is up. The only resort, when all tricks fail as it can prevent you from paying the higher price. Most ransomware offer you a 3-8 days period and may demand even up to USD 300 or more for the key to unlocking your locked data files.

While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.

Now read: What to do after a Ransomware attack.