USBドライブ(USB drive)で機密情報を持ち歩く場合は、紛失や盗難(loss or theft)に備えてデータを保護するために暗号化を使用することを検討する必要があります。組み込みのオペレーティングシステム(operating system)機能である、Windows用のBitLockerまたは(BitLocker)Mac用のFileVault(Windows or FileVault)を使用してハードドライブを暗号化する方法については、すでに説明しました。

USBドライブ(USB drive)の場合、ドライブで暗号化を使用するには、いくつかの方法があります。Windowsで(Windows)BitLockerを使用する、サードパーティからハードウェア暗号化USBドライブ(USB drive)を購入する、またはサードパーティの暗号化ソフトウェア(encryption software)を使用する。

この記事では、3つの方法すべてと、それらを実装する方法について説明します。詳細に入る前に、完全で保証された暗号化ソリューション(encryption solution)はないことに注意してください。残念ながら、以下で説明するすべてのソリューションは、長年にわたって問題に直面しています。

サードパーティの暗号化ソフトウェアである(encryption software)BitLockerにセキュリティホールと脆弱性が発見されており、ハードウェアで暗号化されたUSBドライブの多くがハッキングされる可能性があります。では、暗号化を使用する意味はありますか?はい、間違いなく。脆弱性のハッキングと悪用は非常に困難であり、多くの技術的スキルが必要です。

第二に、セキュリティは常に改善されており、データを安全に保つためにソフトウェアやファームウェアなどが更新されています。どの方法を選択する場合でも、常にすべてを最新の状態に保つようにしてください。

方法1-Windows上のBitLocker

BitLockerは(BitLocker)USBドライブ(USB drive)を暗号化し、PCに接続するたびにパスワードを入力する必要があります。BitLockerの使用を開始するには、先に進んでUSBドライブ(USB drive)をコンピューターに接続します。ドライブを(drive and click)右クリックし、[ BitLocker( Turn on BitLocker)をオンにする]をクリックします。

次に、ドライブのロックを解除する方法を選択するオプションがあります。パスワードを使用するか、スマートカードを使用するか、または両方を使用するかを選択できます。ほとんどの個人ユーザーにとって、パスワードオプション(password option)が最良の選択です。

次に、パスワードを忘れた場合に備えて、回復キー(recovery key)を保存する方法を選択する必要があります。

Microsoftアカウント(Microsoft Account)に保存したり、ファイルに保存したり、回復キー(recovery key)を印刷したりできます。データをMicrosoftアカウント(Microsoft Account)に保存すると、データはMicrosoftサーバーに保存されるため、後でデータを復元するのがはるかに簡単になります。ただし、欠点は、法執行機関(law enforcement)がデータを必要とする場合、令状が提供された場合、マイクロソフトは(Microsoft)リカバリキー(recovery key)をポニーアップする必要があることです。

ファイルに保存する場合は、ファイルが安全な場所に保存されていることを確認してください。誰かがリカバリキー(recovery key)を簡単に見つけることができれば、その人はあなたのすべてのデータにアクセスできます。ファイルに保存するか、キーを印刷して、銀行のロックボックスなど(bank lockbox or something)の非常に安全な場所に保存できます。

次に、暗号化するドライブの量を選択する必要があります。新品の場合は、使用済みスペースを暗号化するだけで、追加時に新しいデータが暗号化されます。すでに何かがある場合は、ドライブ全体を暗号化するだけです。

使用しているWindows(Windows)のバージョンによっては、この画面が表示されない場合があります。Windows 10では、新しい暗号化モード(encryption mode)または互換モードのどちらかを選択するように求められます。Windows 10の暗号化はより優れており、以前のバージョンの(Windows 10)Windowsとは互換性がありません。セキュリティを強化したい場合は、新しいモードを使用しますが、ドライブを古いバージョンのWindowsに接続する必要がある場合は、互換モードを使用します。

この後、ドライブの暗号化を開始します。時間は、ドライブの大きさと暗号化する必要のあるデータの量によって異なります。

これで、別のWindows 10 マシンに移動してドライブを接続すると、(machine and plug)通知領域(notification area)に小さなメッセージが表示されます。以前のバージョンのWindowsでは、(Windows)エクスプローラー(Explorer)に移動するだけです。

エクスプローラーでドライブを表示すると、(Explorer)ドライブアイコン(drive icon)にロックが付いていることもわかります。

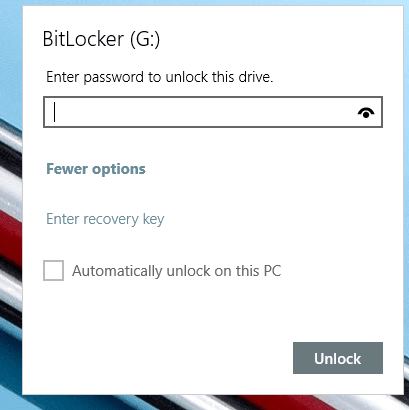

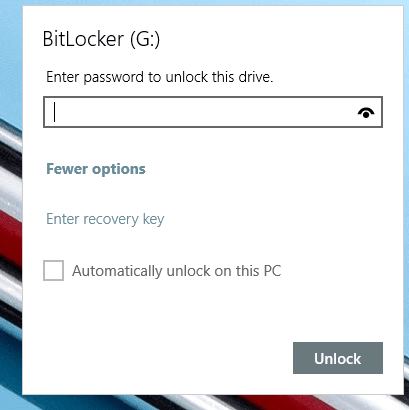

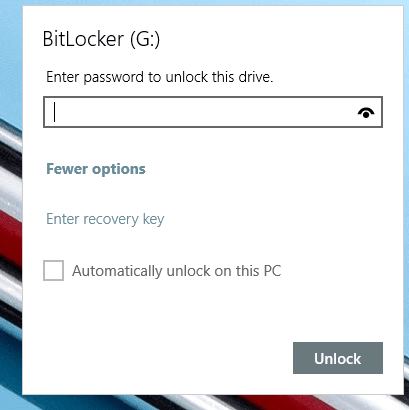

最後に、ドライブをダブルクリックしてアクセスすると、パスワードの入力を求められます。[その他のオプション(More Options)]をクリックすると、リカバリキー(recovery key)を使用するためのオプションも表示されます。

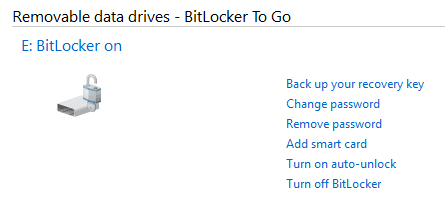

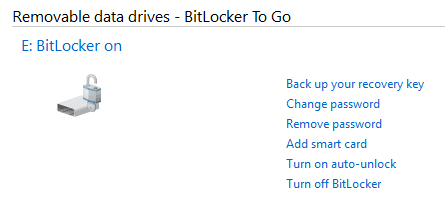

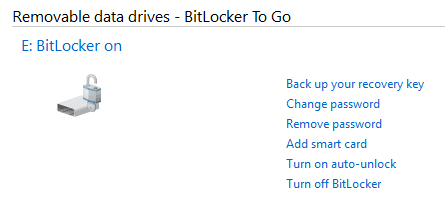

後でBitLocker(BitLocker)をオフにする場合は、ドライブを右クリックして[BitLockerの管理(Manage BitLocker)]を選択します。次に、リンクの一覧で[ BitLockerをオフにする]をクリックします。( Turn off BitLocker)

パスワードを変更したり、リカバリキー(recovery key)を再度バックアップしたり、スマートカードの検証(card verification)を追加したり、自動ロックをオンまたはオフにしたりすることもできます。全体として、これはサードパーティのツールを必要としないフラッシュドライブを暗号化するためのシンプルで安全な方法です。

方法2– VeraCrypt

安全で安全であると主張するサードパーティのデータ暗号化ソフトウェア(encryption software)はたくさんありますが、このいわゆる品質を保証するための監査は行われていません。暗号化に関しては、コードがセキュリティ専門家のチームによって監査されていることを確認する必要があります。

現時点で私がお勧めする唯一のプログラムは、以前人気のあったTrueCryptをベースにしたVeraCryptです。TrueCrypt 7.1aは引き続きダウンロードできます。これは、ダウンロードする唯一の推奨バージョン(recommend version)ですが、現在は機能していません。コードは監査されており(code has been audited)、ありがたいことに、重大なセキュリティの脆弱性は見つかりませんでした。

ただし、いくつかの問題があるため、実際には使用しないでください。VeraCryptは基本的にTrueCryptを採用し、監査で見つかった問題のほとんどを修正しました。開始するには、 VeraCrypt(VeraCrypt)をダウンロードして、システムにインストールします。

プログラムを実行すると、一連のドライブ文字といくつかのボタンが表示されたウィンドウが表示されます。新しいボリュームを作成することから始めたいので、[ボリュームの作成(Create Volume)]ボタンをクリックします。

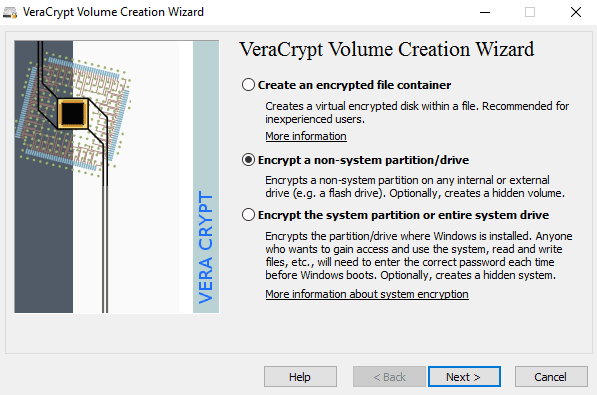

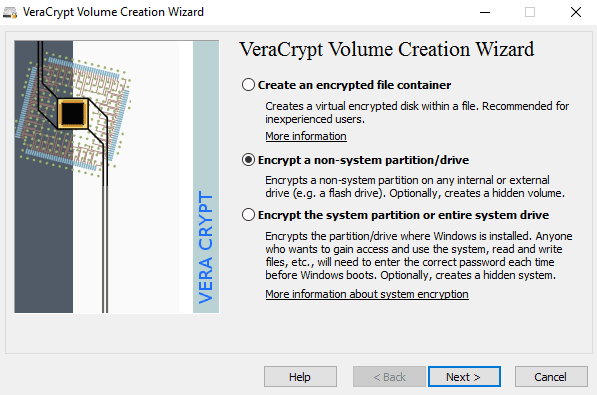

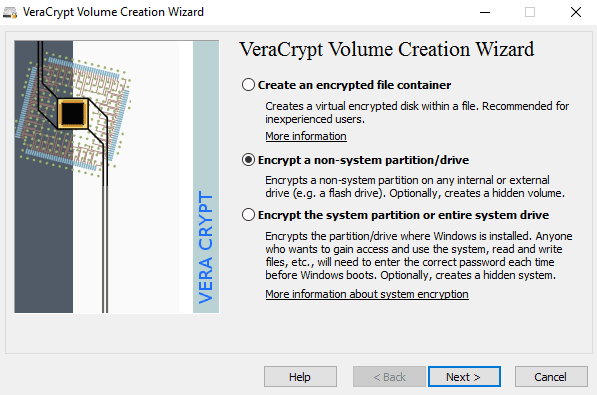

ボリューム作成ウィザード(volume creation wizard)がポップアップ表示され、いくつかのオプションがあります。暗号化されたファイルコンテナ(Create an encrypted file container)を作成するか Encrypt a non-system partition/driveを暗号化するかを選択できます。最初のオプションは、単一のファイルに保存された仮想暗号化ディスクを作成します。2番目のオプションは、 USBフラッシュ(USB flash)ドライブ全体を暗号化します。最初のオプションでは、一部のデータを暗号化されたボリュームに保存し、ドライブの残りの部分に暗号化されていないデータを含めることができます。

私は機密情報を1つのUSBドライブにしか保存しないため、常に(USB drive)ドライブオプション(drive option)全体を暗号化することにします。

次の画面で、標準のVeraCryptボリューム(tandard VeraCrypt volume)を作成するか、非表示のVeraCryptボリューム(Hidden VeraCrypt volume)を作成するかを選択する必要があります。違いを詳しく理解するには、必ずリンクをクリックしてください。基本的に、非常に安全なものが必要な場合は、最初の暗号化ボリューム内に2番目の暗号化ボリュームを作成するため、非表示のボリュームを使用します。実際の機密データは2番目の暗号化されたボリュームに保存し、一部の偽のデータは最初の暗号化されたボリュームに保存する必要があります。

このように、誰かがあなたにパスワードを放棄するように強制した場合、彼らは最初のボリュームのコンテンツのみを表示し、2番目のボリュームは表示しません。非表示のボリュームにアクセスするときに余分な複雑さはありません。ドライブをマウントするときに別のパスワードを入力するだけなので、セキュリティを強化するために非表示のボリュームを使用することをお勧めします。

非表示のボリュームオプション(hidden volume option)を選択した場合は、次の画面で必ず通常モードを選択して、 (Normal mode)VeraCryptが通常のボリュームと非表示のボリュームを作成するようにしてください。次に、ボリュームの場所を選択する必要があります。

[デバイスの選択(Select Device)]ボタンをクリックして、リムーバブルデバイスを探します。パーティションまたはデバイス全体を選択できることに注意してください。リムーバブルディスク1(Removable Disk 1)を選択しようとすると、暗号化されたボリュームはパーティションを含まないデバイスでのみ作成できるという(t contain)エラーメッセージ(error message)が表示されたため、ここでいくつかの問題が発生する可能性があります。

USBスティック(USB stick)にはパーティションが1つしかないため、/ Device / Harddisk / Partition1 E:を選択するだけで/Device/Harddisk/Partition1 E:なく動作しました。非表示のボリュームを作成することを選択した場合、次の画面で外部ボリューム(outer volume)のオプションが設定されます。

ここでは、暗号化アルゴリズム(encryption algorithm)とハッシュアルゴリズム(hash algorithm)を選択する必要があります。何を意味するのかわからない場合は、デフォルトのままにして、[次へ(Next)]をクリックしてください(default and click) 。次の画面では、パーティションと同じサイズの外部ボリュームのサイズを設定します。(outer volume)この時点で、外部ボリュームのパスワード(outer volume password)を入力する必要があります。

外部ボリューム(outer volume)と非表示ボリュームのパスワードは大きく異なる必要があることに注意してください。そのため、適切で長く強力なパスワードを考えてください。次の画面で、大きなファイルをサポートするかどうかを選択する必要があります。いいえを推奨しているため、4GBを超えるファイルをドライブに保存する必要がある場合にのみ[はい]を選択してください。

次に、外側のボリューム(outer volume)をフォーマットする必要があります。ここでは設定を変更しないことをお勧めします。FATファイルシステムは(FAT filesystem)VeraCryptに適しています。[(Click)フォーマット(Format)]ボタンをクリックすると、ドライブ上のすべてが削除され、外部ボリュームの(outer volume)作成プロセス(creation process)が開始されます。

この形式は、 Windows(Windows)で通常発生するクイック形式とは対照的に、実際にはドライブ全体にランダムなデータを書き込むため、これには時間がかかります。完了すると、先に進んでデータを(Once)外部ボリューム(outer volume)にコピーするように求められます。これはあなたの偽の機密データであると思われます。

データをコピーした後、非表示のボリュームのプロセスを開始します。ここで、暗号化のタイプをもう一度選択する必要があります。これは、それが何を意味するのかを理解していない限り、そのままにしておきます。[次へ](Click Next)をクリックすると、非表示のボリュームのサイズを選択できるようになります。外側のボリューム(outer volume)に他に何も追加しないことが確実な場合は、非表示のボリュームを最大にすることができます。

ただし、必要に応じて、非表示のボリュームのサイズを小さくすることもできます。それはあなたに外側のボリューム(outer volume)でより多くのスペースを与えるでしょう。

次に、非表示のボリューム(hidden volume)にパスワードを指定し、次の画面で[フォーマット(Format)]をクリックして非表示のボリュームを作成する必要があります。最後に、非表示のボリュームにアクセスする方法を示すメッセージが表示されます。

ドライブにアクセスする唯一の方法は、VeraCryptを使用することです。Windowsで(Windows)ドライブ文字(drive letter)をクリックしようとすると、ドライブが認識できず、フォーマットする必要があるというエラーメッセージが表示されます。(error message)暗号(Don)化されたデータをすべて失いたくない場合を除いて、そうしないでください。

代わりに、VeraCryptを開き、最初に上部のリストからドライブ文字を選択します。(drive letter)次に、[デバイス( Select Device )の選択]をクリックして、リストからリムーバブルディスクパーティション(disk partition)を選択します。最後に、[マウント(Mount)]ボタンをクリックします。ここで、パスワードの入力を求められます。外部ボリュームのパスワード(outer volume password)を入力すると、そのボリュームは新しいドライブ文字(drive letter)にマウントされます。非表示のボリュームパスワード(volume password)を入力すると、そのボリュームがロードされます。

かなりかっこいいですよね!?これで、誰もがアクセスできない、非常に安全なソフトウェア(secure software)暗号化USBフラッシュドライブができました。

方法3–(Method 3) ハードウェアで暗号化されたUSBフラッシュ(– Hardware Encrypted USB Flash)ドライブ

3番目のオプションは、ハードウェアで暗号化されたUSBフラッシュドライブを購入することです。ソフトウェアで暗号化されたフラッシュドライブは、おそらく会社が作成した独自の暗号化アルゴリズムを使用しており、ハッキングされる可能性がはるかに高いため、絶対に購入しないでください。(Never)

方法1と2は優れていますが、それでもソフトウェア暗号化(software encryption)ソリューションであり、ハードウェアベースのソリューションほど理想的ではありません。ハードウェア暗号化により、ドライブ上のデータへのより高速なアクセスが可能になり、起動前の攻撃が防止され、暗号化キーがチップに保存されるため、外部に保存され(Hardware encryption)たリカバリキー(recovery keys)が不要になります。

ハードウェア暗号化デバイスを購入するときは、AES-256ビットを使用しているか、FIPSに準拠していることを確認してください。信頼できる会社に関する私の主な推奨事項はIronKeyです。

彼らは非常に長い間ビジネスに携わっており、消費者から企業に至るまで、非常にセキュリティの高い製品をいくつか持っています。安全なフラッシュドライブが本当に必要で、自分でそれをしたくない場合は、これが最良の選択です。安くはありませんが、少なくともデータが安全に保存されていることを実感できます。

アマゾン(Amazon)のようなサイトにはたくさんの安いオプションがありますが、レビューを読むと、何かが起こったときに「ショックを受け」、パスワードを入力せずにデータにアクセスできた人を常に見つけることができます。似たようなもの(password or something)。

うまくいけば、この詳細な記事が、フラッシュドライブ(drive and access)上のデータを暗号化して安全にアクセスする方法についての良いアイデアを提供します。ご不明な点がございましたら、お気軽にコメントください。楽しみ!

How to Securely Encrypt a USB Flash Drive

If you carry sensitive informatіon around оn a USB drive, you should consider using encryption to secure the data in case of loss or theft. I’ve already talked about how to encrypt your hard drive using BitLocker for Windows or FileVault for Mac, both built-in operating system features.

For USB drives, there are a couple of ways you can go about using encryption on the drives: using BitLocker on Windows, buying a hardware encrypted USB drive from a third-party or using third-party encryption software.

In this article, I’m going to talk about all three methods and how you can implement them. Before we get into the details, it should be noted that no encryption solution is perfect and guaranteed. Unfortunately, all the solutions mentioned below have run into issues over the years.

Security holes and vulnerabilities have been found in BitLocker, third-party encryption software and a lot of hardware encrypted USB drives can be hacked. So is there any point to using encryption? Yes, definitely. Hacking and exploiting vulnerabilities is extremely hard and requires a lot of technical skill.

Secondly, security is always being improved and updates are made to software, firmware, etc to keep data secure. Whatever method you choose, make sure to always keep everything updated.

Method 1 – BitLocker on Windows

BitLocker will encrypt your USB drive and then require a password to be entered whenever it is connected to a PC. To get started using BitLocker, go ahead and connect your USB drive to your computer. Right-click on the drive and click on Turn on BitLocker.

Next, you’ll have the option to pick how you want to unlock the drive. You can choose to use a password, use a smart card or use both. For most personal users, the password option will be the best choice.

Next, you’ll need to choose how you want to save the recovery key in case the password is forgotten.

You can save it to your Microsoft Account, save to a file or print the recovery key. If you save it to your Microsoft Account, you’ll have a much easier time recovering your data later on since it’ll be stored on Microsoft servers. However, the downside is that if law enforcement ever wants your data, Microsoft will have to pony up your recovery key if served a warrant.

If you save it to a file, make sure that file is stored somewhere secure. If someone can easily find the recovery key, then they can access all of your data. You can save to a file or print the key and then store that in a bank lockbox or something very secure.

Next, you need to choose how much of the drive you want to encrypt. If it’s brand new, just encrypt the used space and it’ll encrypt the new data when you add it. If there is already something on it, then just encrypt the whole drive.

Depending on which version of Windows you are using, you may not see this screen. On Windows 10, you’ll be asked to choose between the new encryption mode or the compatible mode. Windows 10 has better and stronger encryption, which will not be compatible with earlier versions of Windows. If you want more security, go with the new mode, but if you need to connect the drive to older versions of Windows, go with compatible mode.

After this, it will begin to encrypt the drive. The time will depend on how big your drive is and how much data needs to be encrypted.

Now if you go to another Windows 10 machine and plug in the drive, you’ll see a little message appear in the notification area. In earlier versions of Windows, just go to Explorer.

You’ll also see the drive icon has a lock on it when you view the drives in Explorer.

Finally, when you double-click on the drive to access it, you will be prompted to enter the password. If you click More Options, you’ll also see the option for using the recovery key.

If you want to turn off BitLocker at a later point, just right-click on the drive and choose Manage BitLocker. Then click on Turn off BitLocker in the list of links.

You can also change the password, backup the recovery key again, add smart card verification and turn auto-lock on or off. Overall, it’s a simple and secure way to encrypt a flash drive that doesn’t require any third-party tools.

Method 2 – VeraCrypt

There is a lot of third-party data encryption software out there that claim they are safe and secure, but no audit has been done to ensure this so-called quality. When it comes to encryption, you need to be sure the code is being audited by teams of security professionals.

The only program I would recommend at this time would be VeraCrypt, which is based on the previously popular TrueCrypt. You can still download TrueCrypt 7.1a, which is the only recommend version to download, but it’s no longer being worked on. The code has been audited and thankfully no major security vulnerabilities have been found.

However, it does have some issues and therefore shouldn’t really be used anymore. VeraCrypt basically took TrueCrypt and fixed most of the issues that were found in the audit. To get started, download VeraCrypt and then install it on your system.

When you run the program, you’ll get a window with a bunch of drive letters and a few buttons. We want to start off by creating a new volume, so click on the Create Volume button.

The volume creation wizard will popup and you’ll have a couple of options. You can choose to Create an encrypted file container or you can choose to Encrypt a non-system partition/drive. The first option will create a virtual encrypted disk stored in a single file. The second option will encrypt your entire USB flash drive. With the first option, you can have some data stored in the encrypted volume and the rest of the drive can contain unencrypted data.

Since I only store sensitive information on one USB drive, I always go with encrypting the entire drive option.

On the next screen, you have to choose between creating a Standard VeraCrypt volume or a Hidden VeraCrypt volume. Make sure to click on the link to understand in detail the difference. Basically, if you want something super secure, go with the hidden volume because it creates a second encrypted volume inside the first encrypted volume. You should store the real sensitive data in the second encrypted volume and some fake data in the first encrypted volume.

In this way, if someone forces you to give up your password, they will only see the contents of the first volume, not the second one. There is no extra complexity when accessing the hidden volume, you just have to enter a different password when you mount the drive, so I would suggest going with the hidden volume for extra security.

If you choose the hidden volume option, make sure to pick Normal mode on the next screen so that VeraCrypt creates the normal volume and hidden volume for you. Next, you have to choose the location of the volume.

Click on the Select Device button and then look for your removable device. Note that you can choose a partition or the entire device. You might run into some issues here because trying to select Removable Disk 1 gave me an error message stating that encrypted volumes can only be created on devices that don’t contain partitions.

Since my USB stick only had one partition, I ended up just choosing the /Device/Harddisk/Partition1 E: and it worked fine. If you chose to create a hidden volume, the next screen will set the options for the outer volume.

Here you have to choose the encryption algorithm and the hash algorithm. If you have no idea what anything means, just leave it at the default and click Next. The next screen will set the size of the outer volume, which will be the same size as the partition. At this point, you have to enter an outer volume password.

Note that the passwords for the outer volume and hidden volume have to be very different, so think of some good, long and strong passwords. On the next screen, you have to choose whether you want to support large files or not. They recommend no, so only choose yes if you really need to store files larger than 4GB on the drive.

Next, you have to format the outer volume and I would recommend not changing any of the settings here. The FAT filesystem is better for VeraCrypt. Click the Format button and it will delete everything on the drive and then start the creation process for the outer volume.

This will take some time because this format actually writes random data over the entire drive as opposed to the quick format that normally occurs in Windows. Once complete, you’ll be asked to go ahead and copy data to the outer volume. This is supposed to be your fake sensitive data.

After you copy the data over, you’ll now start the process for the hidden volume. Here you have to choose the type of encryption again, which I would leave alone unless you know what all that means. Click Next and you now have the ability to choose the size of the hidden volume. If you’re sure you’re not going to add anything else to the outer volume, you can just max the hidden volume out.

However, you can make the size of the hidden volume smaller too if you like. That will give you more room in the outer volume.

Next, you have to give your hidden volume a password and then click Format on the next screen to create the hidden volume. Finally, you’ll get a message telling you how to access the hidden volume.

Note that the only way to access the drive now is by using VeraCrypt. If you try to click on the drive letter in Windows, you’ll just get an error message saying the drive cannot be recognized and needs to be formatted. Don’t so that unless you want to lose all your encrypted data!

Instead, open VeraCrypt and first choose a drive letter from the list at the top. Then click on Select Device and choose the removable disk partition from the list. Lastly, click the Mount button. Here you will be asked to enter the password. If you enter the outer volume password, that volume will be mounted to the new drive letter. If you enter the hidden volume password, then that volume will be loaded.

Pretty cool right!? Now you have a super secure software encrypted USB flash drive that will be impossible for anyone to access.

Method 3 – Hardware Encrypted USB Flash Drives

Your third option is to buy a hardware encrypted USB flash drive. Never buy a software encrypted flash drive because it is probably using some proprietary encryption algorithm created by the company and has a much higher chance of being hacked into.

Even though method 1 and 2 are great, they are still software encryption solutions, which are not as ideal as a hardware based solution. Hardware encryption allows for faster access to the data on the drive, prevents pre-boot attacks and stores the encryption keys on a chip, removing the need for externally stored recovery keys.

When you buy a hardware encrypted device, make sure it is using AES-256 bit or is FIPS-compliant. My main recommendation in terms of trustworthy companies is IronKey.

They’ve been in the business for a very long time and have some really high security products for consumers all the way to enterprises. If you really need some secure flash drives and don’t want to do it yourself, then this is the best choice. It’s not cheap, but at least you can feel good that your data is stored securely.

You’ll see a whole bunch of cheap options on sites like Amazon, but if you read the reviews, you’ll always find people who were “shocked” when something happened and they were able to access the data without typing in their password or something similar.

Hopefully, this in-depth article gives you a good idea of how you can encrypt data on a flash drive and access it securely. If you have any questions, feel free to comment. Enjoy!