システム管理者の場合、従業員の電子メールとPCの使用状況を監視することはかなり一般的なタスクであり、生産性を監視し、危険なファイルがネットワークに侵入しないようにすることができます。同じことが、安全のために子供のPCの使用状況を監視したいと思うかもしれない親や教師にも当てはまります。(applies to parents)

残念ながら、監視ソフトウェアが歓迎されない、または評価されない場合があります。ハッカー、スヌーパー、または行き過ぎたIT管理者はすべて、限界を超えてしまう可能性があります。プライバシーが心配(worried about your privacy)な場合は、次の手順に従って、コンピューターや電子メールの監視またはスパイソフトウェアを検出する方法を学ぶことができます。

自宅、学校、または職場での監視(Monitoring at Home, School, or Work)

特定の種類のコンピューターと電子メールの監視を検出する方法を検討する前に、自分の権利を判断する必要がある場合があります。従業員として、Web、電子メール、または一般的なPCの使用に対するフィルタリングされていないアクセスに対するあなたの権利ははるかに低くなる可能性がありますが、それは越えられない境界(boundaries that can’t be crossed)がないという意味ではありません。

あなたは機器を所有していない可能性があり、あなたの契約に応じて、あなたの雇用主または学校はあなたのPCの使用状況に関するデータを記録する権利を保持する場合があります。これを監視する方法はいくつかありますが、停止したり回避したりできない場合があります。同じことが教育現場にも当てはまります。教育現場では、PCとWebの使用を厳密に管理する可能性があります。

ただし、ホームネットワーク上のパーソナルPCの場合はまったく別のシナリオです。あなたのPC、あなたのルール–それがあなたの機器でない限り。たとえば、親は子供を安全に保つために監視ソフトウェアを配置する場合がありますが、虐待的なパートナーや数千マイル離れた悪意のあるハッカーも同様に配置する可能性があります。

自宅でも、学校でも、オフィスでも、一般的な種類のコンピューターや電子メールの監視を確認する方法はいくつかあります。

電子メール監視ソフトウェアの確認(Checking for Email Monitoring Software)

電子メールの監視を確認する場合は、最初に、個人、企業、または教育用の電子メールアカウントを使用しているかどうかを検討してください。企業または教育機関のアカウントの場合、システム管理者はいつでも電子メールにアクセスでき、すべての電子メールは自分で管理できる安全なサーバーを経由してルーティングされます。

その場合は、メールが何らかの方法で監視されていると常に想定する必要があります。(always)各電子メールがチェックされてログに記録されるアクティブな監視が行われる場合もあれば、電子メール(および受信者または送信者)がいつ送受信されるかに関する情報が個別に記録されるため、監視の具体性が低くなる場合もあります。

監視があまり活発でない場合でも、企業または教育機関の電子メールアカウントの管理者は、いつでも電子メールにアクセスするためにパスワードをリセットできます。

メールヘッダーの確認(Checking Email Headers)

通常、受信した電子メールのヘッダーを(headers for emails)調べることで、電子メールが企業の電子メールサーバーを経由してルーティングされているかどうかを判断できます。たとえば、Gmailでは、メールを開いて右上の3つのドットのメニューアイコン(three-dots menu icon )を選択することでヘッダーを検索できます。オプションから、[オリジナルを表示(Show Original )]オプションを選択します。

ヘッダーを見ると、Receivedヘッダーには、電子メールの発信元と使用されている電子メールサーバーが表示されます。電子メールが企業サーバーを経由してルーティングされるか、フィルターによってスキャンされる場合、電子メールはログに記録され、監視されている(または記録できる)と見なすことができます。

プロキシサーバーの使用(Using Proxy Servers)

Microsoft Outlookなどのデスクトップ電子メールクライアントを使用している場合は、プロキシサーバーを介して電子メールが監視されている可能性があります。プロキシサーバーを使用して、特定のデータをログに記録したり、他のサーバーに転送したりできます。

Windows 10のプロキシ設定は、[Windows設定]メニューで確認できます((Windows Settings)これにアクセスできる場合)。

- 開始するには、[スタート(Start)]メニューを右クリックし、 [設定](Settings)オプションを選択します。

- Windowsの設定で、[ネットワークとインターネット(Network & Internet)] >[プロキシ( Proxy)]を選択します。プロキシサーバーを使用している場合、これは[プロキシサーバーの使用](Use a proxy server)セクションに表示されます。

Outlookメールボックスの設定が、特定のプロキシを介して電子メールサーバーを経由するように設計されている可能性もあります。これは、アカウントのメールボックスがOutlook(Outlook)に追加されたときに設定されます。Outlookは、企業のデバイスの場合、自動的に構成されている可能性があります。

残念ながら、これをテストする唯一の方法は(管理者が自分でアクセスすることなく)、個人アカウントと監視されていると思われるアカウントの間で電子メールを送受信することです。電子メールヘッダーを監視すると、 Received(Received )ヘッダーまたはX-Forwarded-Forヘッダーを使用してプロキシサーバーが使用されているかどうかを確認できる場合があります。

監視ソフトウェアの確認(Checking for Monitoring Software)

デジタル監視のより一般的な方法は、PCにインストールされたソフトウェアを使用して、Webアクティビティ、使用するソフトウェア、さらにはマイク、Webカメラ、キーボードの使用状況を追跡することです。PCで行うほとんどすべてのことは、適切なソフトウェアでログに記録できます。

ただし、監視されている兆候を探すのは少し難しい場合があります。Windowsタスクバーには、探すのに便利なアイコンが常にあるとは限らないため、もう少し深く掘り下げる必要があります。

Windowsタスクマネージャを確認する(Checking Windows Task Manager)

Windows PCにアクティビティを記録しているソフトウェアがあると思われる場合は、最初にタスクマネージャ(Task Manager)を使用して実行中のプロセスのリストを確認することをお勧めします。PCで実行中のすべてのソフトウェアのリストが表示される場所があります。

- タスクマネージャーを開くには、[スタート(Start)]メニューを右クリックし、 [タスクマネージャー(Task Manager)]オプションを選択します。

- [タスクマネージャー](Task Manager)ウィンドウに、実行中のアプリとサービスのリストが表示されます。または、実行中のすべての実行可能ファイル(executable files)のより明確なリストを表示するには、[詳細(Details)]タブに切り替えます。

説明のない名前でプロセスを実行すると、疑惑が生じるはずです(常にではありませんが)。時間がかかる場合がありますが、検索エンジンを使用して、実行中の各プロセスを順番に調査する必要があります。

たとえば、ntoskrnl.exeは完全に正当な(そして不可欠な)Windowsプロセスです。ただし、リストでstudent.exe (学校向けの(student.exe)LanSchool監視サービスの監視アプリ)を見つけた場合は、監視されていると見なすことができます。

また、 VNC(VNC)、LogMeIn、TeamViewerなどの一般的なリモートデスクトップ接続ソフトウェアも探す必要があります。これらの画面共有アプリ(screen sharing apps)を使用すると、リモートユーザーがPCを制御できるようになり、アプリを開いたり、タスクを実行したり、画面の使用状況を記録したりすることができます。

Windowsには独自のリモートデスクトップサービス(own remote desktop service)もあり、他のWindowsPC(Windows)がPCを表示および制御できるようにします。幸いなことに、RDP接続では通常、同時に1人のユーザーしか画面を表示できません。ログインしている限り、他のユーザーがPCを表示または制御することはできません。

アクティブなネットワーク接続を見る(Looking at Active Network Connections)

プロセスマネージャは、アクティブな監視ソフトウェアをチェックするための良い方法ですが、これは、ソフトウェアが現在アクティブである場合にのみ機能します。特定の設定(学校環境など)では、最初にタスクマネージャー(Task Manager)を開いて確認する権限がない場合があります。

ほとんどのロギングソフトウェアは通常、データをローカルに記録し、それをサーバーまたは管理者に送信することで機能します。これは、ローカル(独自のネットワーク上)またはインターネットベースのサーバーにある可能性があります。これを行うには、PC上のアクティブなネットワーク接続を確認する必要があります。

これを行う1つの方法は、組み込みのResourceMonitorを使用することです。このあまり知られていないWindowsアプリを使用すると、PCからの着信と発信の両方のアクティブな通信を表示できます。また、企業や教育機関のPCで引き続き利用できるアプリでもあります。

- リソースモニター(Resource Monitor)を開くには、 [スタート(Start)]メニューを右クリックし、 [ファイル名を指定して実行(Run)]を選択します。

- [実行(Run)]ボックスにresmonと入力し、[ (resmon)OK ]を選択します。

- [リソースモニター(Resource Monitor )]ウィンドウで[ネットワーク(Network)]タブを選択します。ここから、アクティブな接続のリストが表示されます。[ネットワークアクティビティ(Processes with Network Activity )のあるプロセス]ボックスに、ローカルまたはインターネットベースのサービスにデータを送受信しているプロセスが表示されます。[ネットワークアクティビティ(Network Activity )]ボックスに、これらのプロセスが再度一覧表示されますが、アクティブな接続(IPアドレスを含む)が一覧表示されます。接続に使用されているポートを知りたい場合、またはプロセスがアクティブに接続をリッスンしているPCのポートを開いている場合は、[ (open ports on your PC)TCP接続(TCP Connections )]ボックスと[リスニングポート](Listening Ports)ボックスを表示します。

予約済みのIP範囲(例:10.0.0.1〜10.255.255.255または192.168.0.1〜192.168.255.255)の他のデバイスへの接続は、データがネットワーク上で共有されていることを意味しますが、他の範囲への接続はインターネットベースの管理サーバーを指します。

考えられるアプリを特定するために、ここにリストされているプロセスのいくつかを調査する必要がある場合があります。たとえば、アクティブな接続の数、大量のデータの送受信、または一般的でないポート(通常は5桁の数字)を使用して認識できないプロセスを見つけた場合は、検索エンジンを使用して調査しますさらに遠く。

キーボード、ウェブカメラ、マイクのロギングを見つける(Spotting Keyboard, Webcam, and Microphone Logging)

PC監視ソフトウェアは、Webの使用状況を記録するだけでなく、より個人的なものになる可能性があります。可能な場合、これらのようなアプリは、Webカメラを監視して使用状況を監視したり、アクティブなキー押下をすべて記録したりできます(可能性があります)。PCで入力、発言、または実行することはすべて、後で記録して調べることができます。

これが発生している場合は、兆候を見つけてみる必要があります。ほとんどの組み込みおよび外部Web(external webcams)カメラは、Webカメラがアクティブであることを示すライト(通常は緑色または白色のLED )を表示します。(LED)マイク(Microphone)の使用法を見つけるのは難しいですが、マイクが検出している音は[サウンド(Sound)設定]メニューで確認できます。

- これを行うには、タスクバーのクイックアクセス領域にあるサウンドアイコンを右クリックします。オプションから、[サウンド設定を開く](Open Sound settings)を選択します。

- [サウンド(Sound)]メニューで、[マイクのテスト(Test your microphone )]スライダーが上下に移動し、マイクが拾ったサウンドが表示されます。

これを行う権限がある場合は、Windowsの[設定]メニューでマイクまたはカメラへのアクセスをブロックできます。(block access to your mic or camera)

- このメニューにアクセスするには、[スタート(Start)]メニューを右クリックして[設定]を選択します。(Settings.)

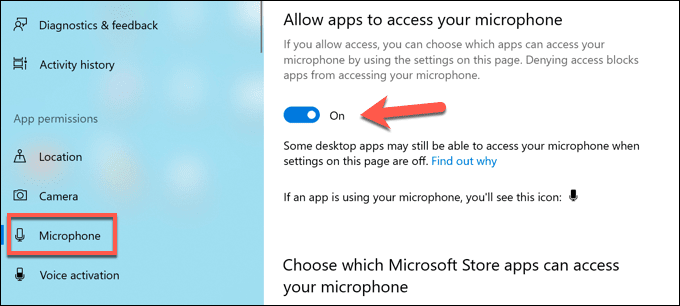

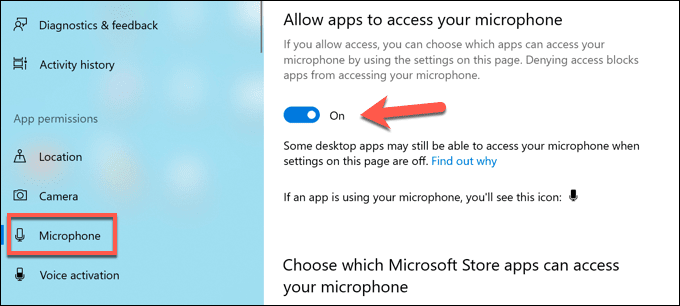

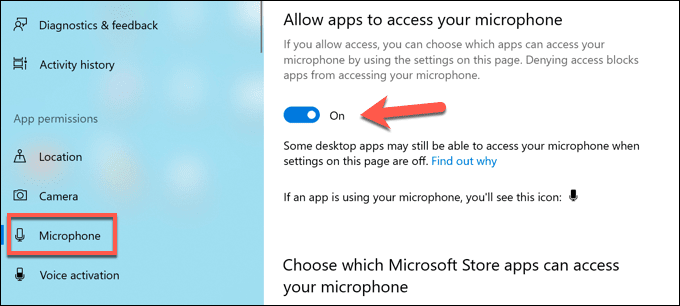

- [設定](Settings )メニューで、[プライバシー]オプションを選択します(Privacy )。[マイク]セクションで、 (Microphone )[アプリにマイクへのアクセス(Allow apps to access your microphone )を許可する]と[デスクトップアプリにマイク(Allow desktop apps to access your microphone )スライダーへのアクセスを許可する]を無効にして、すべてのマイクへのアクセスを停止します。または、各アプリエントリの横にあるスライダーを選択して、個々のアプリをブロックすることもできます。

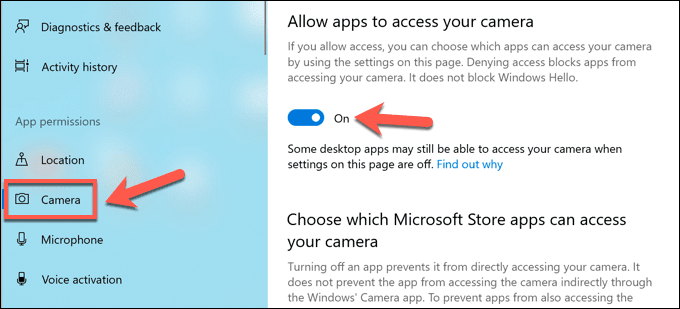

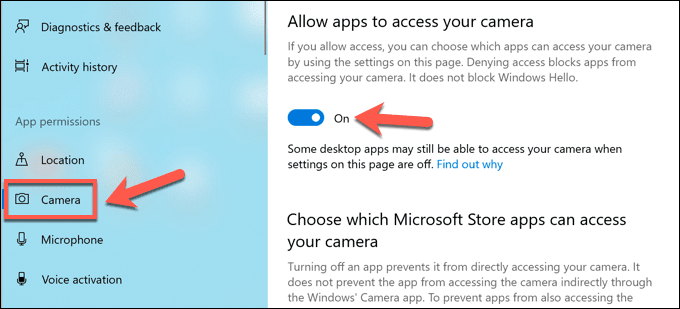

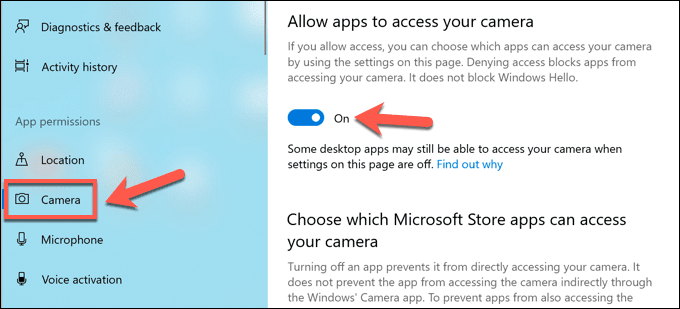

- [カメラ]セクションで、 (Camera )[アプリにカメラへ(Allow apps to access your camera )のアクセスを許可する]と[デスクトップアプリにカメラ(Allow desktop apps to access your camera)スライダーへのアクセスを許可する]を選択して、カメラへのアクセスを無効にできます。各エントリの横にあるスライダーを選択して、個々のアプリを停止することもできます。

上記の手順は、誰かが見たり聞いたりできるものを制限するのに役立ちますが、キーロガーの試行をブロック(block keylogging attempts)するために追加の手順を実行する必要がある場合があります。

政府の監視からの保護(Protecting Against Government Monitoring)

上で概説した方法は、自宅や職場で期待できる種類の監視を見つけるのにうまく機能しますが、政府の監視を見つけるのに役立つ可能性は低くなります。世界の特定の地域では、デジタルアクティビティが記録され、検閲される可能性があります。

この種のオンライン監視から保護することは難しい場合がありますが、不可能ではありません。最高の仮想プライベートネットワーク(best virtual private networks)のいくつかは、インターネット検閲が一般的な世界の地域で機能しますが、代わりにTorを使用(use Tor)して制限を回避し、プライバシーを保護することもできます。

残念ながら、政府機関がデジタル使用状況を監視するのを本当に防ぐ唯一の方法は、通信のために暗号化されたプラットフォームに切り替えることです。エンドツーエンド暗号化をサポートするSignalなどの暗号化されたチャットプラットフォームが多数存在し、検閲を恐れることなく自由にチャットできます。(encrypted chat platforms)

スヌーパーから身を守る(Protect Yourself Against Snoopers)

上記の手順が示すように、企業の管理者、威圧的な親、不満を抱いたexe、悪意のあるハッカー、さらには政府のスパイでさえ、PCの使用状況を監視する方法はいくつかあります。これは、特に企業ネットワークを使用している従業員の場合は、常に制御できるとは限りません。

ただし、パーソナルPCを使用している場合は、PCを保護するための手順があります。仮想プライベートネットワーク(virtual private network)を使用することは、インターネットの使用を隠すための優れた方法ですが、PCへの接続の発信試行をブロックすることもできます。また、不要なアクセスを防ぐために、サードパーティのファイアウォール(third-party firewall)でPCを強化することも考えられます。

ネットワークセキュリティ(network security)について本当に心配している場合は、PCの使用を分離する他の方法を検討できます。Linuxディストリビューション(Linux distribution)に切り替えることができ、通常のWindowsPC(Windows)よりも高いセキュリティを提供します。ホワイトハットになりたい場合は、ハッキング用のLinuxディストリビューション(Linux distro for hacking)について考えることもできます。これにより、ネットワークのセキュリティホールをテストできます。

How to Detect Computer & Email Monitoring or Spying Software

If you’re a system administrator, then keeping an eye on your employees’ email and PC usage is a fairly common task, allowing you to mоnitor prоductivity, as well as ensurе no dangerous files entеr your network. The same applies to parents and teachers, too, who might wish to keep an eye on a child’s PC usage for their safety.

Unfortunately, there are times where monitoring software isn’t welcomed or appreciated. Hackers, snoopers, or overreaching IT admins can all push the boundaries too far. If you’re worried about your privacy, you can learn to detect computer and email monitoring or spying software by following these steps.

Monitoring at Home, School, or Work

Before you begin to look at how to detect certain types of computer and email monitoring, you may need to determine your rights. As an employee, your rights to unfiltered access to the web, email, or general PC usage could be much lower, although that doesn’t mean that there aren’t boundaries that can’t be crossed.

You may not own the equipment, and depending on your contract, your employer or school may hold the right to log any data on your PC usage. While there are ways to monitor this, you might not be able to stop or work around it. The same applies in an educational setting, where strict controls on PC and web usage are likely.

It’s a different scenario entirely for a personal PC on a home network, however. Your PC, your rules – unless it isn’t your equipment. Parents, for instance, may place monitoring software to keep their children safe, but so too may abusive partners, or malicious hackers thousands of miles away.

Whether it’s at home, school, or at the office, there are a number of ways you can check for the typical kind of computer or email monitoring that can take place.

Checking for Email Monitoring Software

If you want to check for email monitoring, consider first whether you’re using a personal, corporate, or educational email account. For corporate or educational accounts, a system administrator likely has the power to access your emails at any point, with all emails routed through a secure server that they may also control.

If that’s the case, you should always assume that your emails are monitored in some way. It might be actively monitored, where each email is checked and logged, or the monitoring could be less specific, with information on when you send and receive emails (as well as the recipients or senders) logged separately.

Even with less active monitoring, an administrator over a corporate or educational email account can still reset your password to access your emails at any point.

Checking Email Headers

You can usually determine if your emails are being routed through a corporate email server by looking at the headers for emails you receive. For instance, in Gmail, you can look up the headers by opening an email and selecting the three-dots menu icon in the top-right. From the options, select the Show Original option.

Looking at the headers, the Received header will show where the email originated from and the email server being used. If the email is routed through a corporate server or is scanned by a filter, you can assume that the email is being (or can be) logged and monitored.

Using Proxy Servers

If you’re using a desktop email client like Microsoft Outlook, it’s possible that your emails are being monitored through a proxy server. A proxy server can be used to log certain data, as well as forward it to other servers.

You can check your proxy settings on Windows 10 in the Windows Settings menu (if you have access to this).

- To start, right-click the Start menu and select the Settings option.

- In Windows Settings, select Network & Internet > Proxy. If you’re using a proxy server, this will be listed in the Use a proxy server section.

It’s also possible that your Outlook mailbox settings are designed to route through an email server over a specific proxy. This is set up when your account mailbox is added to Outlook which, for corporate devices, is likely configured for you automatically.

Unfortunately, the only way to test this (without administrator access yourself) is to send and receive emails between a personal account and an account you suspect is monitored. Monitoring the email headers, you may be able to spot if a proxy server is used using the Received or X-Forwarded-For headers.

Checking for Monitoring Software

A more typical method of digital monitoring is through software installed on your PC, tracking your web activity, the software you use, and even your microphone, webcam, and keyboard usage. Almost everything you do on your PC is loggable with the right software.

Looking for the signs that you’re being monitored, however, can be a little harder. There isn’t always a handy icon in the Windows taskbar to look for, so you’ll need to dig a little deeper.

Checking Windows Task Manager

If you suspect there’s software on your Windows PC that’s recording your activity, you might want to check your list of running processes first using Task Manager. There is where you’ll find a list of all the running software on your PC.

- To open the task manager, right-click the Start menu and select the Task Manager option.

- In the Task Manager window, you’ll see a list of running apps and services. Alternatively, switch to the Details tab for a clearer list of all running executable files.

Running processes with non-descript names should raise your suspicions (although not always). While it may prove time consuming, you should use a search engine to investigate each running process in turn.

For instance, ntoskrnl.exe is a perfectly legitimate (and essential) Windows process. If you spotted student.exe (the monitoring app for the LanSchool monitoring service for schools) in the list, however, you can assume you’re being monitored.

You should also look for common remote desktop connection software, such as VNC, LogMeIn, or TeamViewer. These screen sharing apps allow a remote user to take control of your PC, giving them the ability to open apps, perform tasks, record your screen usage, and more.

Windows also has its own remote desktop service, allowing other Windows PCs to view and control your PC. The good news is that RDP connections typically only allow one person to view a screen at the same time. As long as you’re logged in, another user shouldn’t be able to view or control your PC.

Looking at Active Network Connections

The process manager is a good way to check for active monitoring software, but this only works if the software is currently active. In certain settings (such as a school environment), you may not have permission to open the Task Manager to look in the first place.

Most logging software usually works by recording data locally and sending it to a server or administrator elsewhere. This could be locally (on your own network) or to an internet-based server. To do this, you’ll need to look at the active network connections on your PC.

One way to do this is to use the built-in Resource Monitor. This little-known Windows app allows you to view any active communications, both ingoing and outgoing, from your PC. It’s also an app that often remains available on corporate and educational PCs.

- To open Resource Monitor, right-click the Start menu and select Run.

- In the Run box, type resmon and select OK.

- Select the Network tab in the Resource Monitor window. From here, you’ll see a list of active connections. In the Processes with Network Activity box, you’ll see processes that are sending and receiving data, either locally or to internet-based services.

In the Network Activity box, you’ll see these processes listed again, but with the active connections (with IP addresses) listed. If you want to know the ports being used to make the connections, or open ports on your PC that processes are actively listening on for connections, view the TCP Connections and Listening Ports boxes.

Any connections to other devices in reserved IP ranges (eg. 10.0.0.1 to 10.255.255.255 or 192.168.0.1 to 192.168.255.255) means data is being shared over your network, but connections to other ranges points to an internet-based administration server.

You may need to research some of the processes listed here to identify possible apps. For instance, if you spot a process that you don’t recognize with a number of active connections, sending and receiving a lot of data, or using an uncommon port (typically a 5-digit number), use a search engine to research it further.

Spotting Keyboard, Webcam, and Microphone Logging

PC monitoring software isn’t just about recording your web usage—it can prove to be a lot more personal. Where possible, apps like these can (and may) monitor your webcam and monitor usage, or record all active keypresses you make. Everything you type, say, or do on your PC could be recorded and examined later.

If this is happening, you’ll need to try and spot the signs. Most built-in and external webcams display a light (usually a green or white LED) to show that a webcam is active. Microphone usage is trickier to spot, but you can check what sounds a microphone is detecting in the Sound settings menu.

- To do this, right-click the sound icon in the quick access area of the task bar. From the options, select Open Sound settings.

- In the Sound menu, the Test your microphone slider will move up and down with sounds picked up by your mic.

If you have permissions to do so, you can block access to your mic or camera in the Windows Settings menu.

- To access this menu, right-click the Start menu and select Settings.

- In the Settings menu, select the Privacy option. In the Microphone section, disable the Allow apps to access your microphone and Allow desktop apps to access your microphone sliders to stop all mic access. Alternatively, you can block individual apps by selecting the slider next to each app entry.

- In the Camera section, you can disable camera access by selecting the Allow apps to access your camera and Allow desktop apps to access your camera sliders. You can also stop individual apps by selecting the slider next to each entry.

The steps above should help you to limit what somebody can see or hear, but you may need to take additional steps to block keylogging attempts.

Protecting Against Government Monitoring

The methods we’ve outlined above work well to spot the kind of monitoring you can expect at home or at work, but they’re less likely to work to spot government monitoring. In certain areas of the world, your digital activity is likely to be recorded and censored.

Protecting against this kind of computer monitoring online can be difficult, but it isn’t impossible. Some of the best virtual private networks can work in areas of the world where internet censorship is common, but you can also use Tor to bypass restrictions and protect your privacy instead.

Unfortunately, the only way to truly prevent government agents from monitoring your digital usage is to switch to encrypted platforms for communication. A number of encrypted chat platforms exist, such as Signal, that support end-to-end encryption, allowing you to chat freely without fear of censorship.

Protect Yourself Against Snoopers

As the steps above show, there are a number of ways that corporate administrators, overbearing parents, disgruntled exes, malicious hackers, and even government spies can monitor your PC usage. This isn’t always something you can control, especially if you’re an employee using a corporate network.

If you’re using a personal PC, however, there are steps you can take to protect your PC. Using a virtual private network is a great way to hide your internet usage, but it can also block outgoing attempts to connect to your PC. You could also think about beefing up your PC with a third-party firewall to stop unnecessary access.

If you’re really worried about your network security, you can look at other ways to isolate your PC usage. You could switch to a Linux distribution, offering more security than a typical Windows PC. If you want to turn white-hat, you can even think about a Linux distro for hacking, allowing you to test your network for security holes.